Kovter virus removal guide

co to jest Kovter?

Kovter (znany również jako Trojan.Kovter, Trojan: Win32 / Kovter i Trojan.Kovter.297) to trojan typu adware przeznaczony do generowania ruchu dla różnych stron internetowych. Badania pokazują, że Kovter jest zazwyczaj rozpowszechniany za pomocą złośliwych załączników pakietu Microsoft Office (które są rozprowadzane za pomocą kampanii spamowych) i innego trojana.

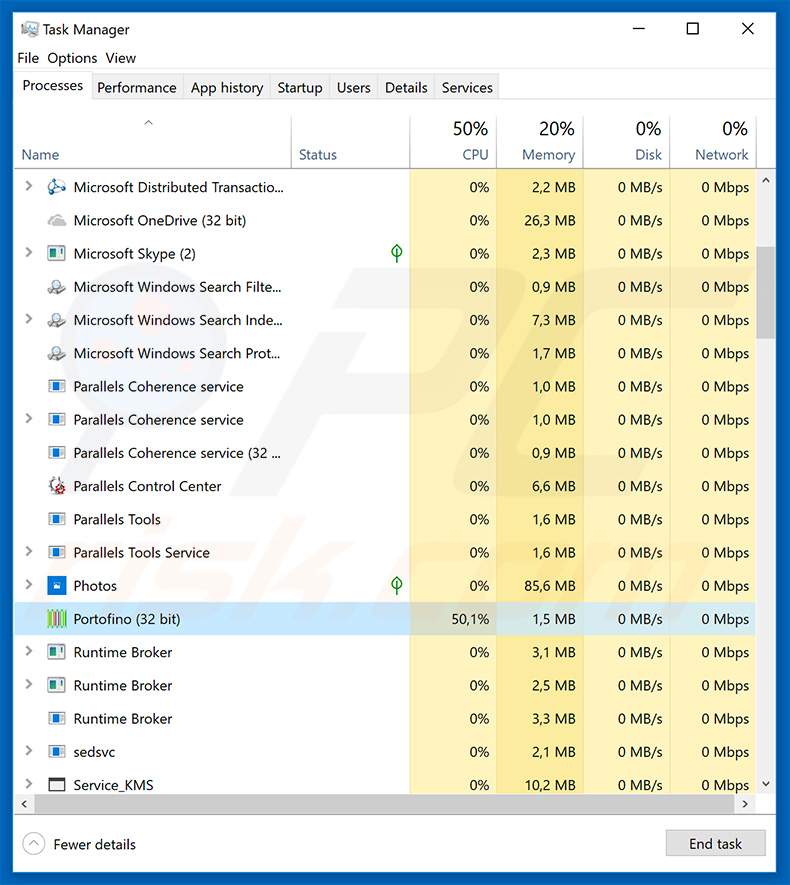

Kovter ma interesującą funkcję, która zwiększa jego zdolność do unikania wykrywania. W przeciwieństwie do większości infekcji, Kovter nie jest przechowywany w żadnym pliku. Cyberprzestępcy instalują to złośliwe oprogramowanie, tworząc szereg wpisów w rejestrze systemu Windows. W ten sposób mogą utrzymywać Kovter w systemach bez konieczności przechowywania wykrywalnych plików. Głównym celem Kovter jest generowanie ruchu dla różnych stron internetowych. Uruchamia kilka instancji programu Internet Explorer w tle. Służą one do odwiedzania stron internetowych i naśladowania kliknięć w linki reklamowe/banery. W ten sposób cyberprzestępcy mogą generować ruch internetowy i przychody. Obecność tych infekcji może powodować wiele problemów. Wydajność systemu znacznie się zmniejsza, ponieważ uruchamianie procesów Internet Explorer wykorzystuje wiele zasobów. Ponadto Kovter może być używany do odwiedzania złośliwych stron internetowych, a tym samym jego obecność może prowadzić do infekcji systemu. Kovter można wykryć na różne sposoby. Zwykle uruchamia proces o losowej nazwie w Menedżerze zadań systemu Windows (np. próbka, którą analizowaliśmy, prowadziła proces o nazwie „Portofino”). Powinieneś również być w stanie zobaczyć wiele procesów w przeglądarce Internet Explorer. Wpisy rejestru systemu Windows są nazwane przy użyciu nieczytelnych znaków, a zatem domyślny edytor rejestru nie jest w stanie wyświetlić ich poprawnie. Na szczęście Pakiety antywirusowe / antyspyware są w stanie wykryć takie infekcje i je wyeliminować. Dlatego, jeśli zauważyłeś którykolwiek z wyżej wymienionych objawów, natychmiast uruchom pełne skanowanie systemu i wyeliminuj wszystkie wykryte zagrożenia.

| Nazwa | Trojan:Win32 / Kovter |

| rodzaj zagrożenia | Trojan, infekcja typu adware. |

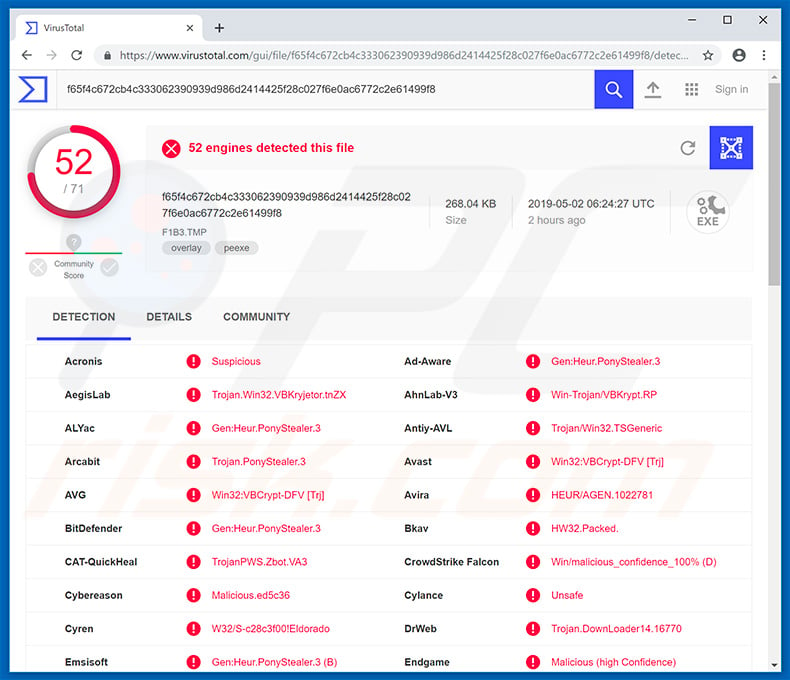

| nazwy wykrywania | Avast (Win32: Vbcrypt-DFV), BitDefender (Gen:Heur.PonyStealer.3), ESET-NOD32 (odmiana Win32/Injector.CCKM), Kaspersky (Trojan.Win32VBKryjetor.vya), pełna lista (VirusTotal) |

| złośliwe nazwy procesów | Portofino (Nazwa procesu może się różnić w wariancie Kovtera). |

| dodatkowe informacje | Kovter trojan nie przechowuje żadnych plików w systemie i znajduje się całkowicie w rejestrze systemu Windows. |

| objawy | trojany są zaprojektowane tak, aby ukradkiem infiltrować komputer ofiary i zachować milczenie. Tak więc żadne szczególne objawy nie są wyraźnie widoczne na zainfekowanej maszynie. |

| metody dystrybucji | zainfekowane załączniki wiadomości e-mail, złośliwe reklamy online, inżynieria społeczna, pęknięcia oprogramowania. |

| uszkodzenie | zmniejszona wydajność komputera i szybkość internetu, brak zasobów systemowych. |

| usuwanie złośliwego oprogramowania (Windows) |

aby wyeliminować ewentualne infekcje złośliwym oprogramowaniem, przeskanuj komputer za pomocą legalnego oprogramowania antywirusowego. Nasi badacze bezpieczeństwa zalecają korzystanie z Malwarebytes. |

internet jest pełen infekcji typu trojan (np. Bolik, Tofsee, TrickBot, Hancitor i Ursnif), jednak Kovter jest raczej rzadkością. Infekcje tego typu często rozprzestrzeniają inne złośliwe oprogramowanie lub zbierają poufne informacje. Ryzyko tych infekcji jest zazwyczaj znacznie wyższe-ich obecność zwykle prowadzi do infekcji systemu (np. ransomware, cryptominers itp.) i kwestie prywatności(kradzież karty kredytowej / tożsamości, straty finansowe i tak dalej). Dlatego w porównaniu z tymi innymi trojanami Kovter nie jest szczególnie szkodliwy. W każdym razie wyeliminowanie trojanów i innych infekcji systemowych jest najważniejsze, bez względu na ich potencjał uszkodzenia systemu.

W Jaki Sposób Kovter infiltrował mój komputer?

jak wspomniano powyżej, Kovter Zwykle rozmnaża się przy użyciu złośliwych dokumentów Microsoft Office i innego typu trojana zwanego trojanem.MulDrop6.42771. Złośliwe dokumenty MS Office są zwykle rozprowadzane jako załączniki do różnych wiadomości spamowych. Po otwarciu dokumenty te proszą o włączenie poleceń makr, które po wykonaniu pobierają i instalują złośliwe oprogramowanie do systemu. Trojany takie jak Trojan.MulDrop6.42771 ukradkiem infiltruj Komputery i wstrzyknij im dodatkowe złośliwe oprogramowanie. Obecnie nie wiadomo dokładnie, w jaki sposób programiści rozmnażają trojana.MulDrop642771 jednak infekcje te są na ogół rozprzestrzeniane za pomocą wyżej wymienionych kampanii spamowych, fałszywych aktualizacji oprogramowania/pęknięć i źródeł pobierania oprogramowania stron trzecich. Fałszywe aktualizatory i pęknięcia instalują złośliwe oprogramowanie zamiast aktualizować / pękać oprogramowanie. Zewnętrzne źródła pobierania prezentują złośliwe pliki wykonywalne jako legalne oprogramowanie, co skłania użytkowników do ręcznego pobierania i instalowania złośliwego oprogramowania.

jak uniknąć instalacji złośliwego oprogramowania?

głównymi przyczynami infekcji komputera są słaba wiedza i nieostrożne zachowanie. Kluczem do bezpieczeństwa komputera jest ostrożność. Dlatego należy zwrócić uwagę podczas przeglądania Internetu i pobierania / instalowania oprogramowania. Ostrożnie obchodzić się z załącznikami wiadomości e-mail. Jeśli plik / link jest nieistotny (Nie dotyczy ciebie) lub nadawca jest Podejrzany, Nie otwieraj niczego. Pamiętaj, że cyberprzestępcy często stosują oszustwa (np.” wygrałeś na loterii”,” pieniądze zostały przelane na twoje konto”,” otrzymałeś paczkę ” itp.), aby oszukać niczego nie podejrzewających użytkowników. Nie daj się nabrać na te oszustwa. Pobierz oprogramowanie tylko z oficjalnych źródeł, najlepiej za pomocą bezpośrednich linków do pobrania. Aktualizuj zainstalowane systemy operacyjne i oprogramowanie, jednak korzystaj z zaimplementowanych funkcji lub narzędzi dostarczanych przez oficjalnych programistów. Piractwo oprogramowania jest cyberprzestępstwem, a ryzyko infekcji jest niezwykle wysokie. Piractwo oprogramowania nigdy nie powinno być brane pod uwagę. Miej zainstalowany i uruchomiony przez cały czas renomowany pakiet antywirusowy/Antyspyware. To oprogramowanie może wykrywać i eliminować złośliwe oprogramowanie, zanim zaszkodzi systemowi. Jeśli uważasz, że Twój komputer jest już zainfekowany, zalecamy uruchomienie skanowania za pomocą aplikacji Malwarebytes for Windows, aby automatycznie wyeliminować infiltrowane złośliwe oprogramowanie.

nazwy zagrożeń w różnych silnikach antywirusowych:

natychmiastowe automatyczne usuwanie malware:Ręczne usuwanie zagrożeń może być długi i skomplikowany proces, który wymaga zaawansowanych umiejętności komputerowych. Malwarebytes to profesjonalne narzędzie do automatycznego usuwania złośliwego oprogramowania, które jest zalecane, aby pozbyć się złośliwego oprogramowania. Pobierz go, klikając przycisk poniżej:

DOWNLOAD Pobierz Malwarebytes pobierając dowolne oprogramowanie wymienione na tej stronie, zgadzasz się z naszą Polityką Prywatności i warunkami użytkowania. Aby korzystać z w pełni funkcjonalnego produktu, musisz kupić licencję na Malwarebytes. Dostępny 14-dniowy bezpłatny okres próbny.

Szybkie menu:

- Co To jest Kovter?

- Krok 1. Ręczne usuwanie złośliwego oprogramowania Kovter.

- Krok 2. Sprawdź, czy komputer jest czysty.

jak ręcznie usunąć złośliwe oprogramowanie?

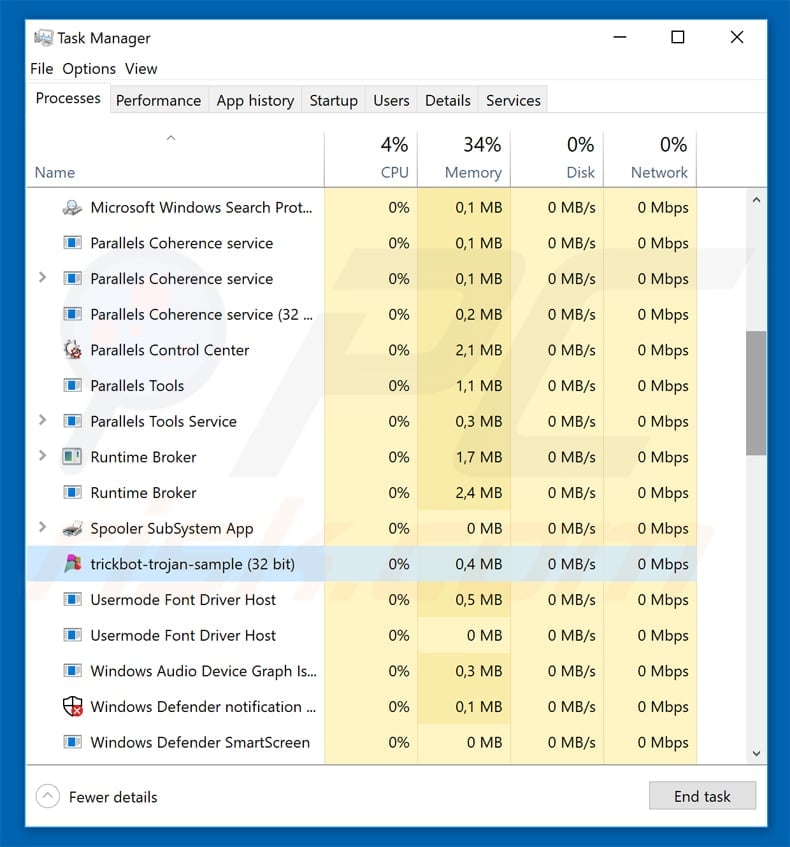

Ręczne usuwanie złośliwego oprogramowania jest skomplikowanym zadaniem – zwykle najlepiej jest zezwolić programom antywirusowym lub antywirusowym na automatyczne usuwanie złośliwego oprogramowania. Aby usunąć to złośliwe oprogramowanie, zalecamy użycie Malwarebytes dla systemu Windows. Jeśli chcesz usunąć złośliwe oprogramowanie ręcznie, pierwszym krokiem jest zidentyfikowanie nazwy złośliwego oprogramowania, które próbujesz usunąć. Oto przykład podejrzanego programu uruchomionego na komputerze użytkownika:

jeśli sprawdziłeś listę programów uruchomionych na komputerze, na przykład za pomocą Menedżera zadań, i zidentyfikowałeś program, który wygląda podejrzanie, powinieneś kontynuować te kroki:

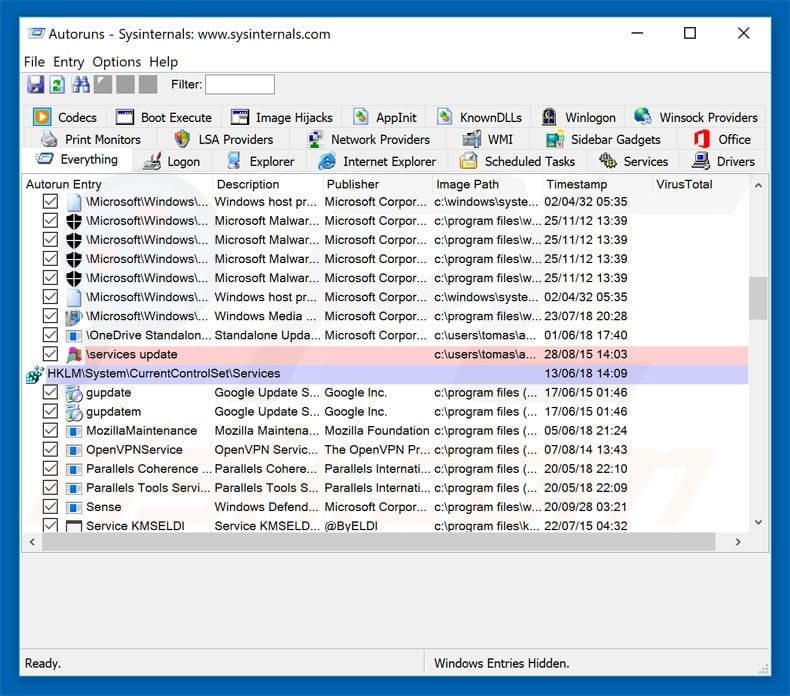

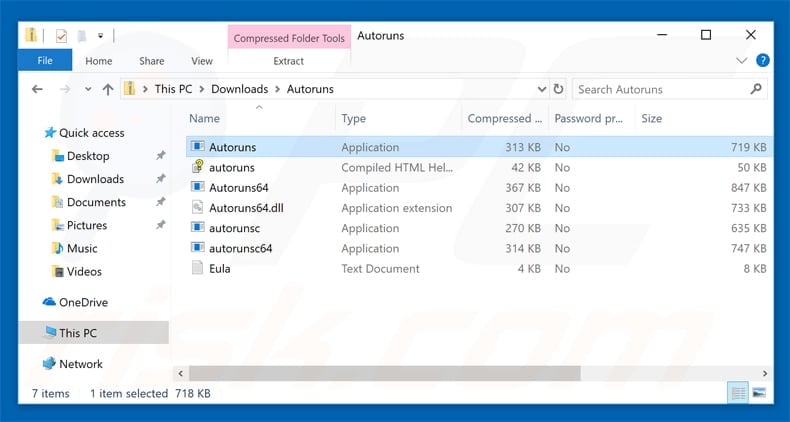

Pobierz program o nazwie Autoruns. Ten program pokazuje automatyczne uruchamianie aplikacji, rejestru i lokalizacji systemu plików:

Pobierz program o nazwie Autoruns. Ten program pokazuje automatyczne uruchamianie aplikacji, rejestru i lokalizacji systemu plików:

Uruchom ponownie komputer w trybie awaryjnym:

Uruchom ponownie komputer w trybie awaryjnym:

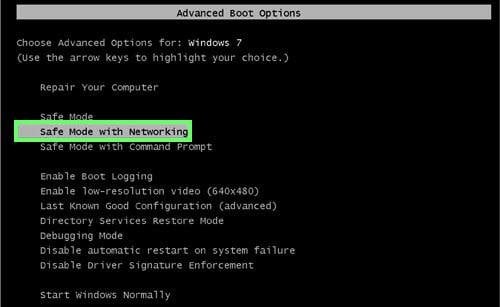

użytkownicy systemu Windows XP i Windows 7: uruchom komputer w trybie awaryjnym. Kliknij Start, kliknij Zamknij, kliknij Uruchom ponownie, kliknij OK. Podczas uruchamiania komputera naciśnij klawisz F8 na klawiaturze kilka razy, aż zobaczysz menu opcji Zaawansowane systemu Windows, a następnie wybierz Tryb Awaryjny z siecią z listy.

film pokazujący jak uruchomić Windows 7 W Trybie Awaryjnym z siecią”:

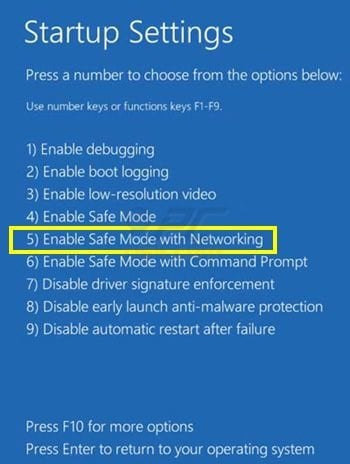

użytkownicy systemu Windows 8: Uruchom System Windows 8 to Tryb Awaryjny z siecią-przejdź do ekranu startowego systemu Windows 8, wpisz Zaawansowane, w wynikach wyszukiwania wybierz Ustawienia. Kliknij Zaawansowane opcje uruchamiania, w otwartym oknie „Ogólne ustawienia komputera” wybierz Zaawansowane uruchamianie. Kliknij przycisk” Uruchom ponownie teraz”. Komputer uruchomi się ponownie w „menu Zaawansowane opcje uruchamiania”. Kliknij przycisk „Rozwiązywanie problemów”, a następnie kliknij przycisk” Opcje zaawansowane”. Na ekranie opcji zaawansowanych kliknij „Ustawienia uruchamiania”. Kliknij przycisk „Uruchom ponownie”. Komputer uruchomi się ponownie na ekranie ustawień startowych. Naciśnij F5, aby uruchomić w Trybie Awaryjnym z siecią.

film pokazujący, jak uruchomić system Windows 8 W Trybie Awaryjnym z Obsługą Sieci”:

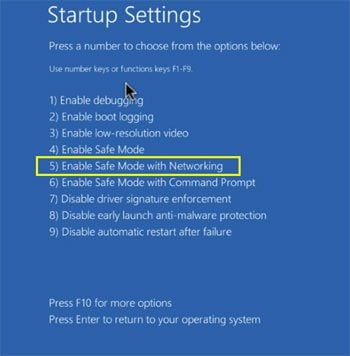

użytkownicy systemu Windows 10: Kliknij logo systemu Windows i wybierz ikonę zasilania. W otwartym menu kliknij „Restart”, przytrzymując przycisk „Shift” na klawiaturze. W oknie” wybierz opcję „kliknij” Rozwiązywanie problemów”, następnie wybierz”Opcje zaawansowane”. W menu opcji zaawansowanych wybierz „Ustawienia uruchamiania” i kliknij przycisk” Uruchom ponownie”. W następnym oknie należy kliknąć przycisk „F5″na klawiaturze. Spowoduje to ponowne uruchomienie systemu operacyjnego w trybie awaryjnym z obsługą sieci.

film pokazujący, jak uruchomić system Windows 10 W Trybie Awaryjnym z Obsługą Sieci”:

Rozpakuj pobrane archiwum i uruchom Autoruns.plik exe.

Rozpakuj pobrane archiwum i uruchom Autoruns.plik exe.

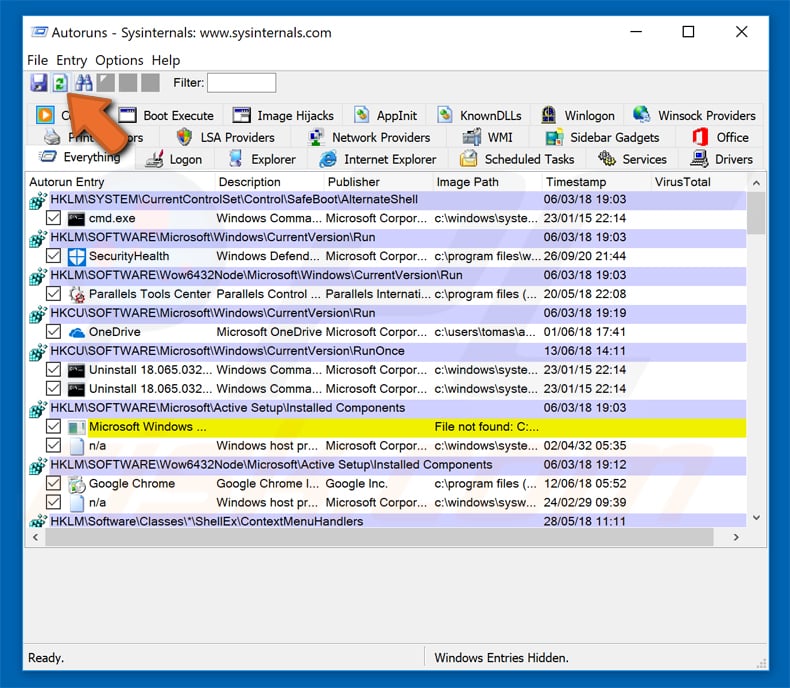

w aplikacji Autoruns kliknij „Opcje” u góry i odznacz opcje „Ukryj puste lokalizacje” i „ukryj wpisy systemu Windows”. Po tej procedurze kliknij ikonę „Odśwież”.

w aplikacji Autoruns kliknij „Opcje” u góry i odznacz opcje „Ukryj puste lokalizacje” i „ukryj wpisy systemu Windows”. Po tej procedurze kliknij ikonę „Odśwież”.

sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik złośliwego oprogramowania, który chcesz wyeliminować.

sprawdź listę dostarczoną przez aplikację Autoruns i znajdź plik złośliwego oprogramowania, który chcesz wyeliminować.

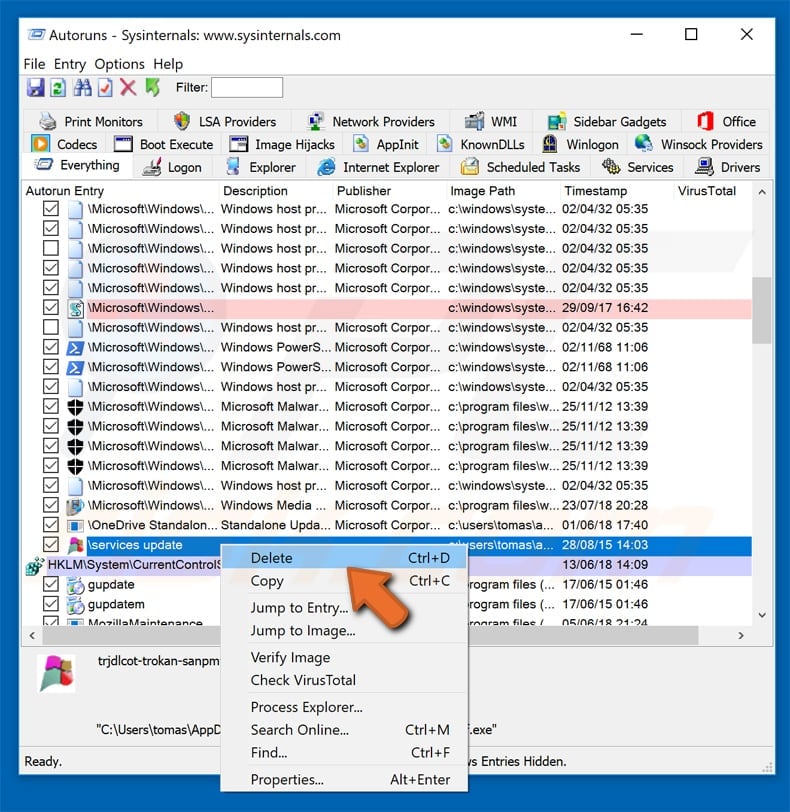

powinieneś zapisać jego pełną ścieżkę i nazwę. Zauważ, że niektóre złośliwe oprogramowanie ukrywa nazwy procesów pod legalnymi nazwami procesów systemu Windows. Na tym etapie bardzo ważne jest unikanie usuwania plików systemowych. Po zlokalizowaniu podejrzanego programu, który chcesz usunąć, kliknij prawym przyciskiem myszy nad jego nazwą i wybierz „Usuń”.

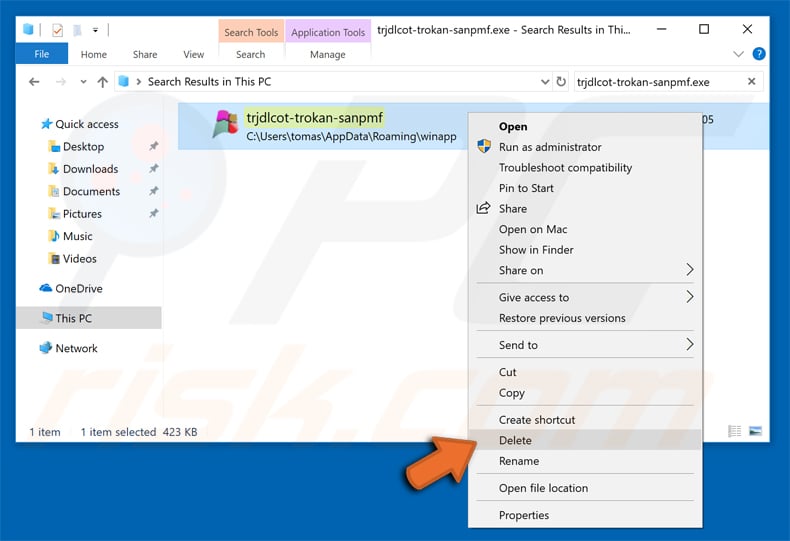

po usunięciu złośliwego oprogramowania za pomocą aplikacji Autoruns (dzięki temu złośliwe oprogramowanie nie uruchomi się automatycznie przy następnym uruchomieniu systemu), należy wyszukać nazwę złośliwego oprogramowania na komputerze. Pamiętaj, aby włączyć ukryte pliki i foldery przed kontynuowaniem. Jeśli znajdziesz plik złośliwego oprogramowania, usuń go.

Uruchom ponownie komputer w trybie normalnym. Wykonanie tych kroków powinno usunąć złośliwe oprogramowanie z komputera. Należy pamiętać, że Ręczne usuwanie zagrożeń wymaga zaawansowanych umiejętności komputerowych. Jeśli nie masz tych umiejętności, pozostaw usuwanie złośliwego oprogramowania programom antywirusowym i antywirusowym. Te kroki mogą nie działać w przypadku zaawansowanych infekcji złośliwym oprogramowaniem. Jak zawsze najlepiej jest zapobiec infekcji niż spróbować usunąć złośliwe oprogramowanie później. Aby zapewnić bezpieczeństwo komputera, zainstaluj najnowsze aktualizacje systemu operacyjnego i użyj oprogramowania antywirusowego.

aby upewnić się, że komputer jest wolny od infekcji złośliwym oprogramowaniem, zalecamy skanowanie go za pomocą Malwarebytes for Windows.