protecție DDoS , tehnologii de ultimă generație & dezvoltare sigură , operațiuni de securitate

forumurile Hack notorii blochează ofertele, dar serviciile de criminalitate informatică cresc pe Mathew J. Schwartz (euroinfosec) * noiembrie 1, 2016

- credit eligibil

- obțineți permisiunea

administratorii și facilitatorii așa-numitelor servicii de stres/booter pot simți ceva căldură.

Vezi Și: Webinar Live | atenuarea riscurilor asociate cu munca la distanță

astfel de servicii sunt adesea comercializate ca instrumente pentru testarea stresului site-ului web prin furnizarea de atacuri distribuite de refuz de serviciu la cerere. Dar instrumentele au fost folosite de mult timp de persoanele care doresc să perturbe site-urile web ale altora, iar experții în criminalitatea informatică spun că pot fi o sursă de bani ușori pentru dezvoltatorii și administratorii fără scrupule.

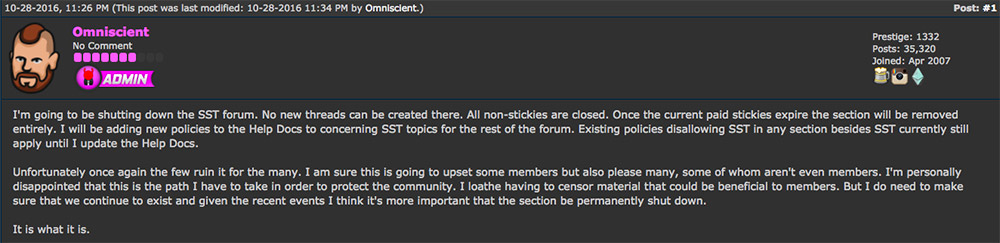

într-un semn că anchetatorii acordă mai multă atenție perturbării serviciilor stresser/booter, notorious Hack Forums, un site despre care experții în securitate spun că se adresează în special copiilor de script și aspiranților la criminalitatea informatică, a anunțat recent că va închide Forumul de testare a stresului serverului.

„din păcate, încă o dată puțini o strică pentru mulți. Sunt sigur că acest lucru îi va supăra pe unii membri, dar îi va mulțumi și pe mulți, dintre care unii nici măcar nu sunt membri”, a spus administratorul site-ului Jesse „Omniscient” LaBrocca într-un Oct. 28 post. „Personal sunt dezamăgit că aceasta este calea pe care trebuie să o urmez pentru a proteja comunitatea. Nu-mi place să cenzurez materiale care ar putea fi benefice pentru membri. Dar trebuie să mă asigur că vom continua să existăm și având în vedere evenimentele recente cred că este mai important ca Secțiunea să fie închisă definitiv.”

ceea ce este încă de văzut, totuși, este dacă mișcarea forumurilor de hackeri duce la o reducere a atacurilor DDoS la cerere (a se vedea Cybercrime-as-a-Service Economy: Stronger Than Ever).

atacurile DDoS la cerere pot fi greu de urmărit, mai ales dacă operatorii de servicii folosesc puncte finale infectate pentru a-și lansa atacurile. Până în prezent, de exemplu, nu este clar dacă atacurile DDoS care stabilesc înregistrări legate de dispozitivele infectate internet of things-și malware – ul IoT, cum ar fi Mirai – au fost lansate de stresser/booter services. Dar, din punct de vedere istoric, infractorii cibernetici au infectat doar un număr mare de dispozitive IoT pentru a-și monetiza eforturile oferind atacuri DDoS la cerere.

recent, cu toate acestea, au existat o serie de arestări ale presupușilor operatori de stres/booter. În septembrie, de exemplu, doi bărbați în vârstă de 18 ani-Itay Huri, alias „P1st” și „M30w” și Yarden Bidani, alias „AppleJ4ck”-au fost arestați în Israel la cererea FBI în legătură cu o anchetă asupra site – ului vDos, care a furnizat atacuri DDoS la cerere.

„pe baza unei scheme de abonament, începând de la 19 USD.99 pe lună, zeci de mii de clienți au plătit peste 600.000 de dolari în ultimii doi ani către vDos”, potrivit unui nou raport DDoS attack trends publicat de firma de securitate Kaspersky Lab din Moscova. „În doar patru luni, între aprilie și iulie, vDos a lansat mai mult de 277 de milioane de secunde de atac, sau aproximativ 8,81 ani de trafic de atac”, adaugă acesta.

Europol consideră amenințarea DDoS

amenințarea reprezentată de serviciile de stres/booter a fost citată în evaluarea criminalității organizate pe Internet pentru 2016, publicată în septembrie de Agenția Europeană de informații privind aplicarea legii Europol, ca fiind una dintre principalele provocări în materie de criminalitate informatică cu care poliția se confruntă în prezent.

„atacurile DDoS continuă să crească în intensitate și complexitate, multe atacuri combinând atacuri de rețea și de nivel de aplicație”, se arată în raportul IOCTA. „Booters / stressers sunt disponibile ca un serviciu, reprezentând un număr tot mai mare de atacuri DDoS.”Astfel de servicii sunt adesea folosite și pentru a extorca victimele.

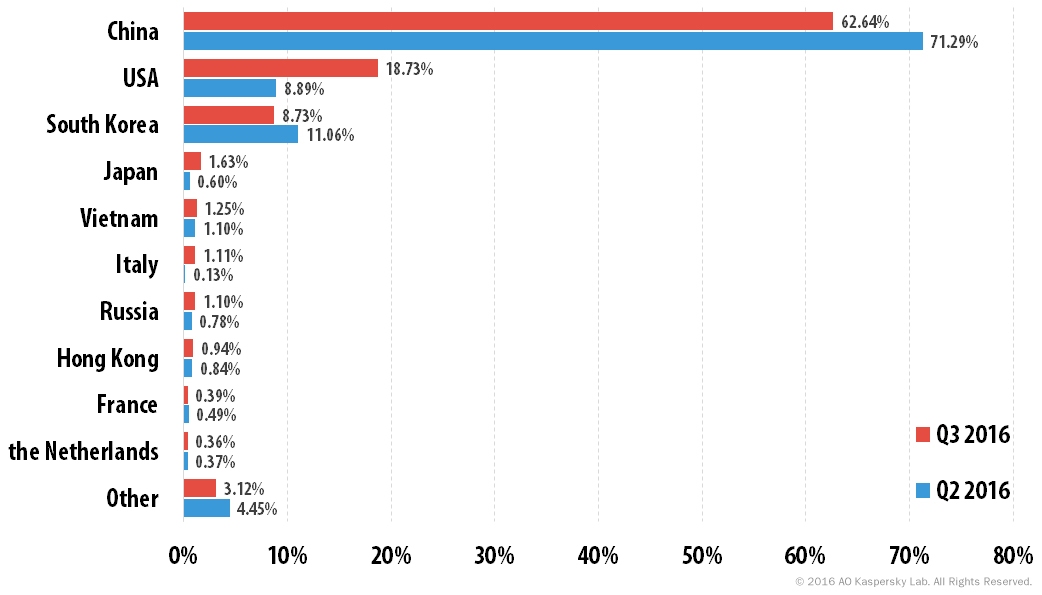

problema este Internațională. Kaspersky Lab spune că, din iulie până în septembrie, țările de top care găzduiesc victimele vizate de atacurile DDoS au fost China, Statele Unite și Coreea de Sud. Acesta a spus că inundațiile SYN rămân de departe cel mai răspândit tip de atac DDoS.

atacuri DDoS: țările cele mai vizate

arestările conexe continuă

dar Europol spune că eforturile de perturbare a DDoS sunt în curs. „Furnizorii își asumă mai multă responsabilitate pentru securitatea și sănătatea propriilor rețele și servicii”, potrivit raportului IOCTA. În plus, ” ISP-urile detectează și filtrează activ atacurile DDoS, implementând standarde precum BCP38 pentru a reduce falsificarea IP, detectarea autentificărilor frauduloase și a altor activități rău intenționate.”

agențiile de aplicare a legii continuă, de asemenea, să investigheze serviciile de stres/booter, precum și utilizatorii acestora. Dar experții în securitate spun că astfel de eforturi sunt complicate în parte de ușurința relativă cu care astfel de servicii pot fi proiectate, găzduite sau achiziționate, precum și de profiturile criminale care trebuie obținute prin rularea unui serviciu de stres/booter.

anul trecut, de exemplu, ca parte a „operațiunii Vivarium” poliția britanică a arestat patru persoane – un tânăr de 15 ani, 16 ani și doi tineri de 18 ani-sub suspiciunea că au folosit serviciul DDoS-on-demand al Lizard Squad. Poliția a declarat că suspecții au cumpărat timp de atac ” folosind servicii de plată alternative, cum ar fi Bitcoin, în încercarea de a rămâne anonim.”

arestările anterioare ale stresorilor – inclusiv suspecții din spatele grupului Lizard Squad – au dezvăluit în unele cazuri că și ei erau, din punct de vedere legal, doar copii, cel puțin atunci când au proiectat și au început să vândă astfel de servicii.

Titanium Stresser Admin pledează vinovat

același lucru este valabil și pentru Adam Mudd, în vârstă de 19 ani, din Anglia, care a condus „Titanium Stresser”, un serviciu despre care poliția spune că a fost exploatat de utilizatori internaționali pentru a lansa 1,8 milioane de atacuri pe parcursul a doi ani.

În Octombrie. 21, Mudd a pledat vinovat la Curtea Penală Centrală din Anglia și țara Galilor din Londra – mai bine cunoscut sub numele de Old Bailey – la trei acuzații conexe: două acuzații de utilizare necorespunzătoare a computerului, legate de crearea și Administrarea instrumentului său de stres; și un număr de spălare de bani în legătură cu câștigurile financiare obținute prin intermediul instrumentului său de stres utilizat de alții. De asemenea, el a recunoscut că și – a atacat vechiul colegiu – ca elev care studiază informatica-în timp ce își testa instrumentul.

potrivit unității de Operațiuni Speciale din regiunea de Est a Angliei, Mudd a câștigat peste 300.000 de dolari (365.000 de dolari) înainte de a împlini 18 ani și susține că din septembrie 2013 până în martie 2015, serviciul său a fost folosit pentru a lansa 1,8 milioane de atacuri. Procurorii au declarat în instanță că a dezvoltat software – ul pentru prima dată când avea doar 15 ani și că l – a folosit el însuși de 594 de ori împotriva a 181 de adrese IP individuale, folosind numele de utilizator „themuddfamily”, relatează Evening Standard din Marea Britanie, adăugând că serviciul a înregistrat fiecare atac-și numele de utilizator aferent-pe care l-a lansat.

șopârlele au învățat de la Mudd

au mai spus că software-ul lui Mudd a fost copiat de echipa șopârlă, devenind baza serviciului său de stresare a șopârlelor.

Mudd a fost eliberat pe cauțiune – cu condiția să nu folosească niciun dispozitiv conectat la internet-până în decembrie. 16, Când se confruntă cu condamnarea, iar judecătorul Michael Topolski a indicat că ar putea servi timp într-o instituție a tinerilor infractori, rapoarte Evening Standard. Acesta adaugă că avocatul lui Mudd, Ben Cooper, a declarat instanței că clientul său a fost diagnosticat ca autist, este în prezent în curs de evaluare psihologică, locuiește cu părinții săi și lucrează ca portar la hotel.

„cazul lui Adam Mudd este unul regretabil, deoarece acest tânăr are în mod clar multă pricepere, dar a folosit acest talent pentru câștig personal în detrimentul altora”, a declarat inspectorul detectiv Martin Peters, șeful echipei de criminalitate informatică a unității de Operațiuni Speciale din regiunea de Est, care l-a arestat pe Mudd, într-o declarație emisă după ce suspectul a pledat vinovat.

„vrem să clarificăm că nu este dorința noastră de a incrimina în mod inutil tinerii, ci dorim să valorificăm aceste abilități înainte de a accelera în criminalitate”, a adăugat Peters.