Protection Contre les Attaques DDoS, Technologies De Nouvelle Génération & Développement Sécurisé, Opérations De Sécurité

Les Forums De Piratage Notoires Bloquent Les Offres, Mais Les Services De Cybercriminalité Se Multiplient Sur Mathew J. Schwartz (euroinfosec• * Novembre 1, 2016

- Page d’accueil

- Éligible au crédit

- Obtenir l’autorisation

Les administrateurs et les facilitateurs des services dits de stresser / booter peuvent ressentir une certaine chaleur.

Voir Aussi: Webinaire en direct / Atténuation des risques associés au travail à distance

De tels services sont souvent commercialisés comme des outils pour tester le stress de son site Web en fournissant des attaques par déni de service distribuées à la demande. Mais ces outils sont depuis longtemps utilisés par des personnes qui souhaitent perturber les sites Web des autres, et les experts en cybercriminalité affirment qu’ils peuvent être une source d’argent facile pour des développeurs et des administrateurs peu scrupuleux.

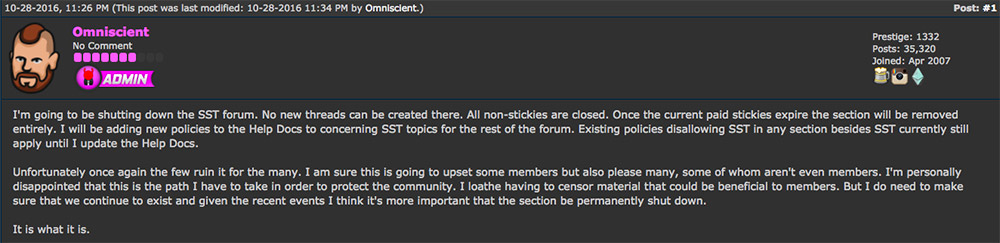

Signe que les enquêteurs accordent plus d’attention à la perturbation des services de démarrage / démarrage, les forums de piratage notoires, un site qui, selon les experts en sécurité, s’adresse particulièrement aux enfants de script et aux aspirants à la cybercriminalité, a récemment annoncé qu’il fermerait son forum de test de stress du serveur.

« Malheureusement, une fois de plus, les rares le gâchent pour les nombreux. Je suis sûr que cela va bouleverser certains membres, mais aussi plaire à beaucoup, dont certains ne sont même pas membres, » l’administrateur du site Jesse « Omniscient » LaBrocca a déclaré dans un Oct. 28 poste. « Je suis personnellement déçu que ce soit le chemin que je dois emprunter pour protéger la communauté. Je déteste devoir censurer du matériel qui pourrait être bénéfique pour les membres. Mais je dois m’assurer que nous continuons d’exister et compte tenu des événements récents, je pense qu’il est plus important que la section soit définitivement fermée. »

Ce qu’il reste à voir, cependant, c’est si le mouvement des Forums de piratage conduit à une réduction des attaques DDoS à la demande (voir Économie de la cybercriminalité en tant que service: Plus forte que jamais).

Les attaques DDoS à la demande peuvent être difficiles à tracer, en particulier si les opérateurs de service utilisent des points de terminaison infectés pour lancer leurs attaques. À ce jour, par exemple, il n’est pas clair si les attaques DDoS record liées aux appareils Internet des objets infectés – et aux logiciels malveillants IoT tels que Mirai – ont été lancées par les services stresser / booter. Mais historiquement, les cybercriminels n’ont infecté qu’un grand nombre d’appareils IoT pour monétiser leurs efforts en proposant des attaques DDoS à la demande.

Récemment, cependant, il y a eu un certain nombre d’arrestations d’opérateurs présumés de stresser / booter. En septembre, par exemple, deux hommes de 18 ans – Itay Huri, alias « P1st » et « M30w », et Yarden Bidani, alias « AppleJ4ck » – ont été arrêtés en Israël à la demande du FBI dans le cadre d’une enquête sur le site vDos, qui fournissait des attaques DDoS à la demande.

» Basé sur un système d’abonnement, à partir de 19 $.99 par mois, des dizaines de milliers de clients ont payé plus de 600 000 to au cours des deux dernières années à vDos « , selon un nouveau rapport sur les tendances des attaques DDoS publié par la société de sécurité moscovite Kaspersky Lab. » En seulement quatre mois entre avril et juillet, les vDos ont lancé plus de 277 millions de secondes de temps d’attaque, soit environ 8,81 années de trafic d’attaque « , ajoute-t-il.

Europol Considère la menace DDoS

La menace posée par les services de stresser/booter a été citée dans l’Évaluation de la criminalité organisée sur Internet pour 2016, publiée en septembre par l’agence de renseignement de l’UE, Europol, comme l’un des principaux défis en matière de cybercriminalité auxquels la police est actuellement confrontée.

» Les attaques DDoS continuent de gagner en intensité et en complexité, de nombreuses attaques mélangeant les attaques de la couche réseau et de la couche application « , lit-on dans le rapport de l’IOCTA. « Les booters /stressers sont facilement disponibles en tant que service, ce qui représente un nombre croissant d’attaques DDoS. »Ces services sont souvent également utilisés pour extorquer des victimes.

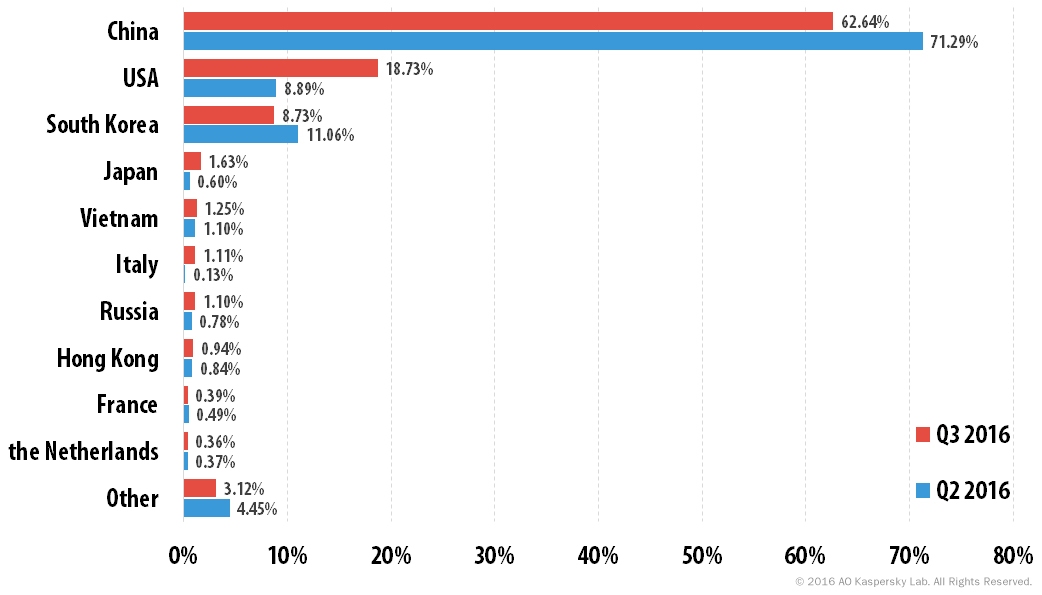

Le problème est de portée internationale. Kaspersky Lab indique que de juillet à septembre, les principaux pays accueillant des victimes ciblées par des attaques DDoS étaient la Chine, les États-Unis et la Corée du Sud. Il a déclaré que les inondations SYN restent de loin le type d’attaque DDoS le plus répandu.

Attaques DDoS : Pays les plus ciblés

Les arrestations liées se poursuivent

Mais Europol affirme que des efforts de perturbation DDoS sont en cours. « Les fournisseurs assument davantage de responsabilités pour la sécurité et la santé de leurs propres réseaux et services », selon le rapport de l’IOCTA. En outre, » Les FAI détectent et filtrent activement les attaques DDoS, mettant en œuvre des normes telles que BCP38 pour réduire l’usurpation d’adresse IP, détecter les connexions frauduleuses et autres activités malveillantes. »

Les forces de l’ordre continuent également d’enquêter sur les services de stresser / booter ainsi que sur leurs utilisateurs. Mais les experts en sécurité disent que de tels efforts sont compliqués en partie par la facilité relative avec laquelle de tels services peuvent être conçus, hébergés ou achetés, ainsi que par les profits criminels à réaliser en exécutant un service de stresser / booter.

L’année dernière, par exemple, dans le cadre de « l’opération Vivarium », la police britannique a arrêté quatre individus – un adolescent de 15 ans, un adolescent de 16 ans et deux adolescents de 18 ans – soupçonnés d’avoir utilisé le service DDoS à la demande de Lizard Stresser de la Lizard Squad. La police a déclaré que les suspects avaient acheté du temps d’attaque « en utilisant des services de paiement alternatifs tels que Bitcoin dans le but de rester anonymes. »

Les précédentes arrestations de stresser/booter – y compris les meneurs présumés du groupe Lizard Squad – ont dans certains cas révélé qu’ils n’étaient eux aussi, légalement parlant, que des enfants, du moins lorsqu’ils ont conçu et commencé à vendre de tels services.

L’administrateur de Titanium Stresser Plaide coupable

Il en va de même pour Adam Mudd, 19 ans, en Angleterre, qui dirigeait « Titanium Stresser », un service qui, selon la police, a été exploité par des utilisateurs internationaux pour lancer 1,8 million d’attaques en deux ans.

Le oct. Le 21, Mudd a plaidé coupable devant la Cour pénale centrale d’Angleterre et du Pays de Galles à Londres – mieux connue sous le nom de Old Bailey – à trois accusations connexes: deux chefs d’utilisation abusive d’ordinateur, liés à la création et à l’administration de son outil de lutte contre le stress; et un chef de blanchiment d’argent en relation avec des gains financiers réalisés via son outil de lutte contre le stress utilisé par d’autres. Il a également admis avoir attaqué son ancien collège – en tant qu’élève étudiant en informatique – en testant son outil.

Selon l’Unité des Opérations spéciales de la Région Est de l’Angleterre, Mudd a gagné plus de 300 000 £ (365 000 £) avant d’avoir 18 ans, et allègue que de septembre 2013 à mars 2015, son service a été utilisé pour lancer 1,8 million d’attaques. Les procureurs ont déclaré au tribunal qu’il avait développé le logiciel pour la première fois alors qu’il n’avait que 15 ans et qu’il l’utilisait lui-même 594 fois contre 181 adresses IP individuelles, en utilisant le nom d’utilisateur « themuddfamily », rapporte Evening Standard britannique, ajoutant que le service enregistrait chaque attaque – et le nom d’utilisateur associé – qu’il lançait.

Les Lézards ont appris de Mudd

Ils ont également dit que le logiciel de Mudd avait été copié par l’Escouade des Lézards, devenant la base de son service de dressage de Lézards.

Mudd a été libéré sous caution – à condition de ne pas utiliser d’appareils connectés à Internet – jusqu’en décembre. 16, lorsqu’il sera condamné, et le juge Michael Topolski a indiqué qu’il pourrait purger une peine dans un établissement pour jeunes délinquants, rapporte Evening Standard. Il ajoute que l’avocat de Mudd, Ben Cooper, a déclaré au tribunal que son client avait été diagnostiqué autiste, subissait actuellement une évaluation psychologique, vivait avec ses parents et travaillait comme portier d’hôtel.

« Le cas d’Adam Mudd est regrettable, car ce jeune homme a clairement beaucoup de compétences, mais il a utilisé ce talent à des fins personnelles au détriment des autres », a déclaré l’inspecteur Martin Peters, chef de l’équipe de cybercriminalité de l’Unité des opérations spéciales de la Région de l’Est, qui a arrêté Mudd, dans un communiqué publié après que le suspect a plaidé coupable.

« Nous voulons préciser que nous ne souhaitons pas criminaliser inutilement les jeunes, mais que nous voulons exploiter ces compétences avant qu’ils ne deviennent criminels », a ajouté Peters.