Ochrona przed atakami DDoS , technologie nowej generacji & bezpieczny rozwój , operacje bezpieczeństwa

notorycznie Hack Fora blokują oferty, ale Usługi cyberprzestępczości rosną na Mathew J. Schwartz (euroinfosec) * listopad 1, 2016

- kredyt kwalifikowany

- uzyskaj zgodę

administratorzy i administratorzy tzw. serwisów stroser/booter mogą odczuwać trochę ciepła.

Zobacz: Webinarium na żywo / ograniczanie ryzyka związanego z pracą zdalną

takie usługi są często sprzedawane jako narzędzia do testowania warunków skrajnych własnej strony internetowej poprzez dostarczanie na żądanie rozproszonych ataków typu denial-of-service. Ale narzędzia od dawna są używane przez osoby, które chcą zakłócić działanie stron internetowych innych osób, a eksperci od cyberprzestępczości twierdzą, że mogą być źródłem łatwych pieniędzy dla pozbawionych skrupułów programistów i administratorów.

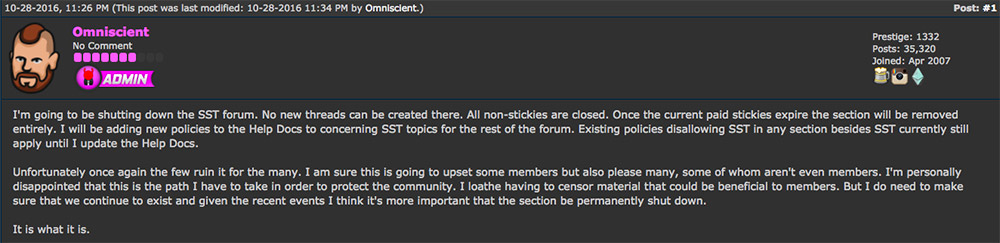

na znak, że śledczy zwracają większą uwagę na zakłócanie usług stressera/bootera, notoryczne Fora hakerskie, strona, którą eksperci od bezpieczeństwa twierdzą, że zaspokaja szczególnie potrzeby dzieciaków skryptów i cyberprzestępców, ogłosiła niedawno, że zamknie swoje Forum testowania stresu serwera.

” niestety po raz kolejny nieliczni niszczą go dla wielu. Jestem pewien, że to zdenerwuje niektórych członków, ale także zadowoli wielu, z których niektórzy nie są nawet członkami”, powiedział Administrator strony Jesse „Wszechwiedzący” LaBrocca w październiku. 28 postów. „Jestem osobiście rozczarowany, że jest to droga, którą muszę obrać, aby chronić społeczność. Nienawidzę cenzurowania materiałów, które mogą być korzystne dla członków. Ale muszę się upewnić, że nadal istniejemy, a biorąc pod uwagę ostatnie wydarzenia, myślę, że ważniejsze jest, aby sekcja została trwale zamknięta.”

to, co jeszcze nie zostało zauważone, to jednak, czy przejście przez fora hakerskie prowadzi do zmniejszenia ataków DDoS na żądanie(patrz Ekonomia cyberprzestępczości jako usługi: silniejsza niż kiedykolwiek).

ataki DDoS na żądanie mogą być trudne do prześledzenia, zwłaszcza jeśli operatorzy usług używają zainfekowanych punktów końcowych do uruchamiania swoich ataków. Do tej pory na przykład nie jest jasne, czy rekordowe ataki DDoS związane z zainfekowanymi urządzeniami internet of things-i złośliwym oprogramowaniem IoT, takim jak Mirai, zostały uruchomione przez usługi stroser/booter. Ale historycznie cyberprzestępcy zainfekowali tylko dużą liczbę urządzeń IoT, aby zarabiać na swoich wysiłkach, oferując ataki DDoS na żądanie.

ostatnio jednak doszło do wielu aresztowań domniemanych operatorów strojących / bootujących. Na przykład we wrześniu dwóch 18-letnich mężczyzn-Itay Huri, vel „P1st” i „M30w” oraz Yarden Bidani, vel „AppleJ4ck” – zostało aresztowanych w Izraelu na wniosek FBI w związku ze śledztwem w sprawie witryny vDos, która zapewniała ataki DDoS na żądanie.

” na podstawie programu subskrypcyjnego, już od $19.99 miesięcznie dziesiątki tysięcy klientów zapłaciło vDos ponad 600 000 USD w ciągu ostatnich dwóch lat ” – wynika z nowego raportu DDoS attack trends opublikowanego przez moskiewską firmę Kaspersky Lab. „W ciągu zaledwie czterech miesięcy od kwietnia do lipca vDos uruchomił ponad 277 milionów sekund czasu ataku, czyli około 8,81 lat ruchu ataku”, dodaje.

Europol postrzega Zagrożenie DDoS

zagrożenie stwarzane przez służby stresser/booter zostało wymienione w internetowej ocenie Przestępczości Zorganizowanej za 2016 r., opublikowanej we wrześniu przez unijną agencję wywiadowczą Europolu, jako jedno z najważniejszych wyzwań związanych z cyberprzestępczością, z którymi obecnie walczy policja.

„ataki DDoS nadal rosną w intensywności i złożoności, a wiele ataków łączy ataki sieciowe i warstwy aplikacji”, czytamy w raporcie IOCTA. „Bootery / stresery są łatwo dostępne jako usługa, co odpowiada za rosnącą liczbę ataków DDoS.”Takie usługi są często wykorzystywane również do wymuszania ofiar.

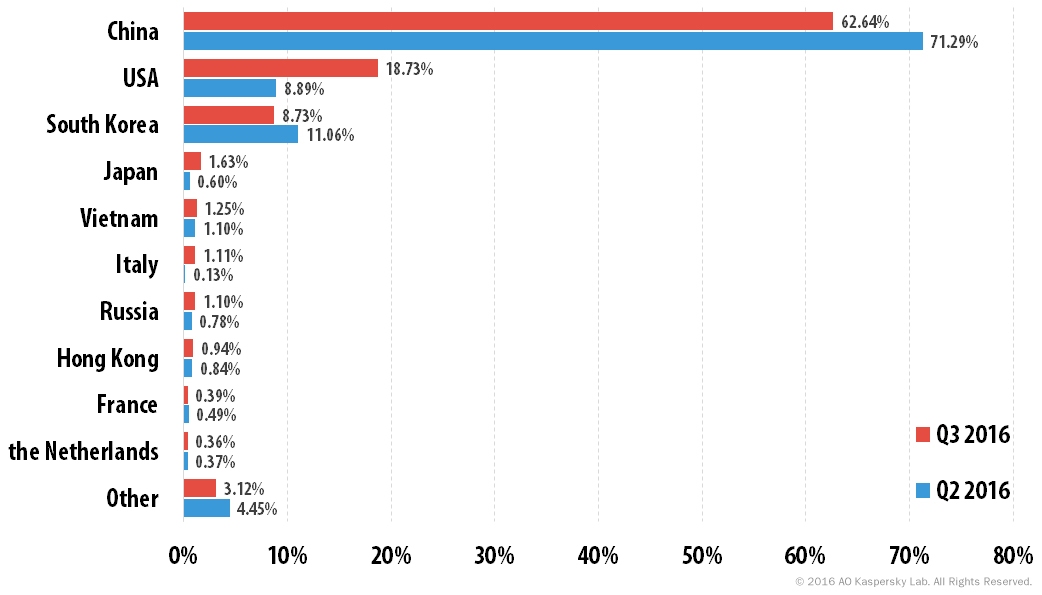

problem ma zasięg międzynarodowy. Kaspersky Lab podaje, że od lipca do września największymi krajami goszczącymi ofiary ataków DDoS były Chiny, Stany Zjednoczone i Korea Południowa. Twierdzi, że syndrom jest zdecydowanie najbardziej rozpowszechnionym rodzajem ataku DDoS.

ataki DDoS: kraje najczęściej atakowane

podobne aresztowania trwają

ale Europol twierdzi, że trwają działania związane z zakłóceniem DDoS. „Dostawcy ponoszą większą odpowiedzialność za bezpieczeństwo i zdrowie własnych sieci i usług” – wynika z raportu IOCTA. Ponadto ” dostawcy usług internetowych aktywnie wykrywają i filtrują ataki DDoS, wdrażając standardy takie jak BCP38 w celu ograniczenia fałszowania adresów IP, wykrywania fałszywych logowań i innych złośliwych działań.”

organy ścigania również nadal badają usługi stroser/booter, a także ich użytkowników. Ale eksperci od bezpieczeństwa twierdzą, że takie wysiłki są skomplikowane po części przez względną łatwość, z jaką takie usługi mogą być projektowane, hostowane lub zamawiane, a także zyski przestępcze, które mają być osiągnięte poprzez uruchomienie usługi stroser/booter.

w ubiegłym roku, na przykład, w ramach „operacji Vivarium” brytyjska policja aresztowała cztery osoby – 15-latka, 16-latka i dwóch 18-latków-pod zarzutem korzystania z usługi DDoS na żądanie Lizard Squad. Policja powiedziała podejrzani kupił czas ataku ” za pomocą alternatywnych usług płatniczych, takich jak Bitcoin w dążeniu do pozostania anonimowym.”

poprzednie aresztowania strestera/bootera-w tym podejrzanych przywódców grupy Lizard Squad – w niektórych przypadkach ujawniły, że oni również byli, zgodnie z prawem, tylko dziećmi, przynajmniej wtedy, gdy po raz pierwszy zaprojektowali i zaczęli sprzedawać takie usługi.

Titanium Stresser Admin przyznaje się do winy

to samo dotyczy 19-letniego Adama Mudda w Anglii, który prowadził „Titanium Stresser”, serwis, który według policji został podsłuchany przez międzynarodowych użytkowników, aby przeprowadzić 1,8 miliona ataków w ciągu dwóch lat.

21, Mudd przyznał się do winy w Centralnym sądzie karnym Anglii i Walii w Londynie-lepiej znany jako Old Bailey – do trzech powiązanych zarzutów: dwa zarzuty niewłaściwego korzystania z komputera, związane z tworzeniem i administrowaniem jego narzędziem stresora; i jeden zarzut prania pieniędzy w związku z korzyściami finansowymi uzyskanymi dzięki jego narzędziu stresora używanemu przez innych. Przyznał się również do ataku na swoją starą uczelnię-jako uczeń studiujący informatykę – podczas testowania swojego narzędzia.

według brytyjskiej jednostki Eastern Region Special Operations Unit, Mudd zarobił ponad 300 000 funtów (365 000 USD) zanim skończył 18 lat i twierdzi, że od września 2013 do marca 2015 jego usługa została wykorzystana do przeprowadzenia 1,8 miliona ataków. Prokuratorzy powiedzieli w sądzie, że po raz pierwszy opracował oprogramowanie, gdy miał zaledwie 15 lat i że sam użył go 594 razy przeciwko 181 indywidualnym adresom IP, używając nazwy użytkownika „themuddfamily”, Brytyjski Evening Standard donosi, dodając, że usługa rejestrowała każdy atak – i związaną z nim nazwę użytkownika – który uruchomił.

Jaszczury dowiedziały się od Mudda

powiedzieli również, że oprogramowanie Mudda zostało skopiowane przez Lizard Squad, stając się podstawą usługi Lizard Stroser.

Mudd został zwolniony za kaucją-pod warunkiem, że nie będzie używał żadnych urządzeń podłączonych do Internetu – do grudnia. 16, gdy czeka go wyrok, a sędzia Michał Topolski wskazał, że może odsiadywać wyrok w zakładzie dla młodych przestępców-donosi Evening Standard. Dodaje, że adwokat Mudda, Ben Cooper, powiedział sądowi, że jego klient został zdiagnozowany jako autystyczny, jest obecnie poddawany ocenie psychologicznej, Mieszka z rodzicami i pracuje jako portier hotelowy.

„sprawa Adama Mudda jest godna ubolewania, ponieważ ten młody człowiek wyraźnie ma duże umiejętności, ale wykorzystuje ten talent do osobistych korzyści kosztem innych”, Inspektor Martin Peters, Szef Zespołu ds. cyberprzestępczości w jednostce Operacji Specjalnych regionu wschodniego, który aresztował Mudda, powiedział w oświadczeniu wydanym po tym, jak podejrzany przyznał się do winy.

„chcemy jasno powiedzieć, że nie chcemy niepotrzebnie kryminalizować młodych ludzi, ale chcemy wykorzystać te umiejętności, zanim przyspieszą do przestępczości” – dodał Peters.