DDoS Protection,Next-Generation Technologies&Secure Development,Security Operations

悪名高いハックフォーラムは提供をブロックしているが、サイバー犯罪サービスはMathew Jに急増している。 シュワルツ(ユーロインフォセック)•11月1, 2016

- ツイッター

- クレジット対象

- 許可を得る

いわゆるstresser/booterサービスの管理者とイネーブラーは、いくつかの熱を感じているかもしれません。

も参照: ライブウェビナー/リモートワークに関連するリスクの軽減

このようなサービスは、オンデマンドの分散型サービス拒否攻撃を提供することにより、webサイト しかし、このツールは、他人のウェブサイトを混乱させたい個人によって長い間使用されており、サイバー犯罪の専門家は、悪意のある開発者や管理者のた

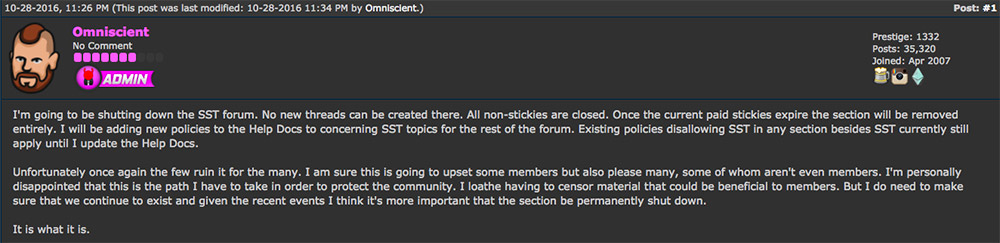

調査官達がストレッサー/ブーターのサービスを妨害することにもっと注意を払っているという兆候の中で、セキュリティ専門家達が特にスクリプトキディやサイバー犯罪wannabesに対応していると言うサイト、悪名高いハックフォーラムは、最近、サーバーのストレステストフォーラムを閉鎖すると発表しました。

“残念ながら、再び少数は多くの人のためにそれを台無しにします。 私はこれが何人かのメンバーを混乱させるだろうと確信していますが、そのうちのいくつかはメンバーでさえない多くの人を喜ばせます”サイト管理者Jesse”Omniscient”LaBroccaはOctで述べています。 28件の投稿がありました。 “私は個人的にこれが私がコミュニティを保護するために取らなければならない道であることに失望しています。 私はメンバーに有益である可能性のある材料を検閲することを嫌っています。 しかし、私たちが存在し続けることを確認する必要があり、最近の出来事を考えると、セクションを永久にシャットダウンすることがより重要だと思”

しかし、まだ見られていないのは、ハックフォーラムによる動きがオンデマンドDDoS攻撃の減少につながるかどうかです(Cybercrime-as-a-Service Economy:Stronger Than Everを参照)。

オンデマンドDDoS攻撃は、特にサービス事業者が感染したエンドポイントを使用して攻撃を開始する場合、追跡するのが難しい場合があります。 たとえば、現在までに、感染したinternet of thingsデバイスやMiraiなどのIoTマルウェアに関連した記録的なDDoS攻撃がstresser/booter servicesによって開始されたかどうかは不明です。 しかし、歴史的に、サイバー犯罪者は、オンデマンドDDoS攻撃を提供することによって、彼らの努力を収益化するために、大量のIoTデバイスに感染しています。

しかし、最近、ストレッサー/ブーター事業者の容疑者が多数逮捕されています。 例えば、9月には、2人の18歳の男性-Itay Huri、別名”P1St”と”M30W”とYarden Bidani、別名”Applej4Ck”-が、DDOS攻撃をオンデマンドで提供したvDosサイトの調査に関連してFBIの要請でイ

“サブスクリプション方式に基づいて、$19から始まります。モスクワに拠点を置くセキュリティ会社Kaspersky Labが発表した新しいDDoS攻撃動向レポートによると、月に99、数万人の顧客がvDosに過去二年間で600,000ドル以上を支払っ 「4月から7月までのわずか4ヶ月で、VDOは2億7,700万秒以上の攻撃時間、つまり約8.81年分の攻撃トラフィックを開始しました」と付け加えます。

EuropolがDDoSの脅威を認識

ストレッサー/ブーターサービスによってもたらされる脅威は、EUの法執行情報機関Europolが9月に発表した2016年のInternet Organized Crime Assessmentで、警察が現在

“DDoS攻撃は強度と複雑さが増し続けており、多くの攻撃がネットワークとアプリケーション層の攻撃を融合させています”とIOCTAの報告書は読みます。 「Booters/stressersはサービスとしてすぐに利用可能であり、DDoS攻撃の数が増加しています。”このようなサービスは、多くの場合、被害者を強要するために使用されています。

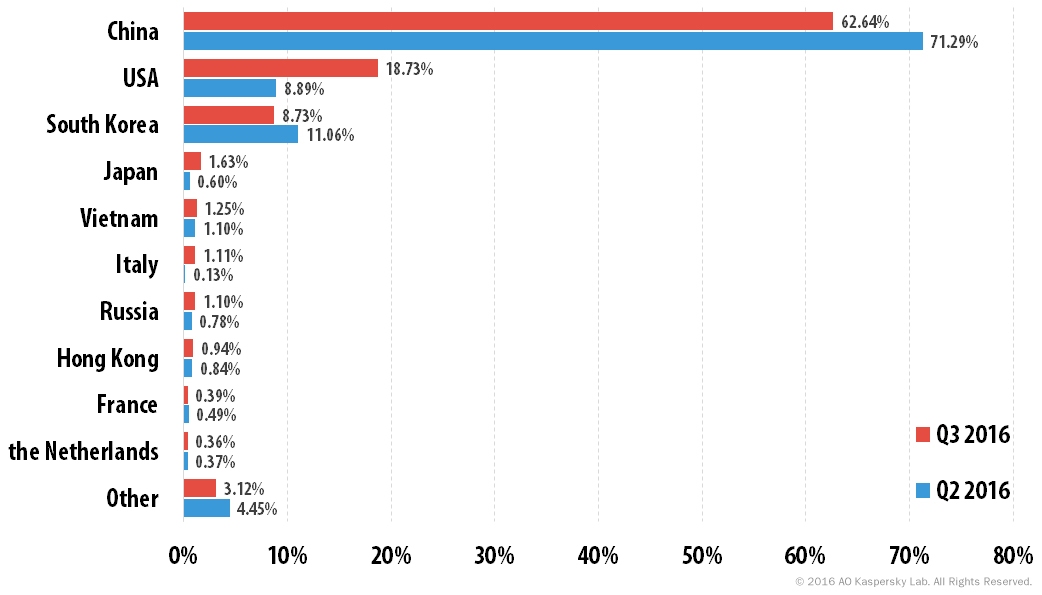

問題は国際的な範囲です。 Kaspersky Labによると、7月から9月にかけて、DDoS攻撃の標的となった被害者をホストしている上位の国は中国、米国、韓国であったという。 それはSYNの洪水がはるかに最も一般的なタイプのDDoS攻撃のままであると言いました。

DDoS攻撃:最も標的とされている国

関連する逮捕は続く

しかし、Europolは関連するDDoS-破壊の努力が進行中であると述べている。 IOCTAの報告書によると、”プロバイダは、自分のネットワークやサービスのセキュリティと健全性に対してより多くの責任を負っています。 さらに、”IspはDDoS攻撃を積極的に検出してフィルタリングし、IPスプーフィングを削減するためにBCP38などの標準を実装し、詐欺的なログインやその他の悪意のある活動を検出しています。”

法執行機関はまた、stresser/booterサービスだけでなく、そのユーザーを調査し続けています。 しかし、セキュリティ専門家は、そのような努力は、そのようなサービスを設計、ホスト、または調達できる相対的な容易さと、stresser/booterサービスを実行することによ

昨年、「Operation Vivarium」の一環として、英国警察は、Lizard SquadのLizard Stresser DDoS-on-demandサービスを使用した疑いで、15歳、16歳、18歳の4人を逮捕した。 警察は、容疑者が匿名のままにするためにBitcoinなどの代替決済サービスを使用して攻撃時間を購入したと述べた。”

以前のストレッサー/ブーター逮捕-トカゲ分隊グループの背後にある容疑者を含む-いくつかのケースでは、少なくとも彼らが最初にそのようなサービスを設計し、販売を開始したときに、彼らも法的には唯一の子供であったことを明らかにした。

Titanium Stresser管理者が有罪を認める

同じことが、英国の19歳のAdam Muddに当てはまります。

21,マッドは、ロンドンのイングランドとウェールズの中央刑事裁判所で有罪を認めました-より良い古いベイリーとして知られています-三つの関連する罪に:コンピュータの誤用の二つのカウント,彼のストレッサーツールを作成し、管理に関連します;そして、他の人によって使用されている彼のストレッサーツールを介して行われた金融利益に関連してマネーロンダリングの一つのカウント. 彼はまた、彼の古い大学を攻撃することを認めました-コンピュータサイエンスを勉強している生徒として-彼のツールをテストしています。

イングランド東部地域特殊作戦部隊によると、マッドは18歳になる前に300,000ポンド(365,000ドル)以上を獲得し、2013年から2015年まで、彼のサービスは180万回の攻撃を開始するために使用されたと主張している。 検察は法廷で、彼が最初にソフトウェアを開発したのは15歳のときであり、181個のIPアドレスに対して594回使用し、Britain’S Evening Standard reportsのユーザー名”themuddfamily”を使用し、サービスが起動したすべての攻撃と関連するユーザー名を記録したと付け加えた。

Muddから学んだトカゲ

彼らはまた、MuddのソフトウェアはLizard Squadによってコピーされ、Lizard Stresserサービスの基礎となったと述べた。

Muddは、インターネットに接続されたデバイスを使用しないことを条件に、Decまで保釈された。 16,彼は量刑に直面したとき,そして裁判官マイケルTopolskiは、彼が若い犯罪者の施設で時間を提供する可能性があることを示しました,イブニングスタンダード Muddの弁護士、Ben Cooperは、彼のクライアントが自閉症と診断され、現在心理的評価を受けており、両親と一緒に暮らし、ホテルのポーターとして働いていると裁判所に語ったと付け加えています。

“アダム-マッドの事件は残念なことです。この若い男は明らかに多くのスキルを持っていますが、彼は他人を犠牲にしてその才能を個人的な利益のために利用しています”とマッドを逮捕した東部特殊作戦部隊のサイバー犯罪チームの責任者であるマーティン-ピーターズ警部は、容疑者が有罪を認めた後に発行された声明で述べています。

「若者を不必要に犯罪化するのではなく、犯罪に加速する前にそれらのスキルを活用したいと明確にしたい」とPeters氏は付け加えた。