DDoS-Schutz, Technologien der nächsten Generation & Sichere Entwicklung, Sicherheitsoperationen

Berüchtigte Hackforen blockieren Angebote, aber Cybercrime-Dienste steigen auf Mathew J. Schwartz (euroinfosec) * November 1, 2016

- Zwitschern

- Kreditfähig

- Erlaubnis einholen

Die Administratoren und Enabler sogenannter Stresser / Booter-Dienste spüren möglicherweise etwas Hitze.

Siehe auch: Live-Webinar / Minderung der mit Remote-Arbeit verbundenen Risiken

Solche Dienste werden häufig als Tools zum Stresstest der eigenen Website vermarktet, indem bei Bedarf verteilte Denial-of-Service-Angriffe bereitgestellt werden. Die Tools werden jedoch seit langem von Personen verwendet, die die Websites anderer stören möchten, und Cyberkriminalitätsexperten sagen, dass sie eine Quelle für leichtes Geld für skrupellose Entwickler und Administratoren sein können.

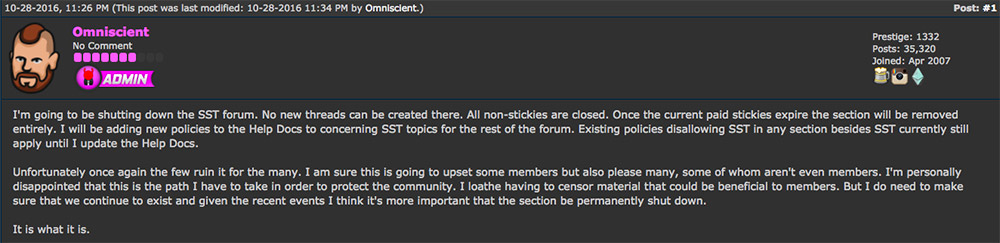

In einem Zeichen dafür, dass die Ermittler der Störung von Stresser / Booter-Diensten mehr Aufmerksamkeit schenken, haben die berüchtigten Hack-Foren, eine Website, von der Sicherheitsexperten sagen, dass sie sich speziell an Skript-Kiddies und Cybercrime-Möchtegern richtet, kürzlich angekündigt, dass sie ihr Server-Stresstest-Forum herunterfahren wird.

„Leider ruinieren es wieder einmal die wenigen für die Vielen. Ich bin sicher, dass dies einige Mitglieder verärgern wird, aber auch vielen gefallen wird, Einige von ihnen sind nicht einmal Mitglieder,Site-Administrator Jesse „Allwissend“ LaBrocca sagte in einem Oktober. 28 beitrag. „Ich persönlich bin enttäuscht, dass dies der Weg ist, den ich einschlagen muss, um die Gemeinschaft zu schützen. Ich verabscheue es, Material zensieren zu müssen, das für die Mitglieder von Vorteil sein könnte. Aber ich muss sicherstellen, dass wir weiter existieren, und angesichts der jüngsten Ereignisse halte ich es für wichtiger, dass die Sektion dauerhaft geschlossen wird.“

Es bleibt jedoch abzuwarten, ob der Schritt der Hack-Foren zu einer Verringerung der On-Demand-DDoS-Angriffe führt (siehe Cybercrime-as-a-Service-Wirtschaft: Stärker als je zuvor).

On-Demand-DDoS-Angriffe können schwer nachvollziehbar sein, insbesondere wenn Servicebetreiber infizierte Endpunkte verwenden, um ihre Angriffe zu starten. Bisher ist beispielsweise unklar, ob die rekordverdächtigen DDoS-Angriffe auf infizierte Internet-of-Things-Geräte – und IoT-Malware wie Mirai – von Stresser / Booter-Diensten gestartet wurden. In der Vergangenheit haben Cyberkriminelle jedoch nur eine große Anzahl von IoT-Geräten infiziert, um ihre Bemühungen durch On-Demand-DDoS-Angriffe zu monetarisieren.

In letzter Zeit gab es jedoch eine Reihe von Verhaftungen mutmaßlicher Stresser / Booter-Betreiber. Im September wurden beispielsweise zwei 18-jährige Männer – Itay Huri, alias „P1st“ und „M30w“, und Yarden Bidani, alias „AppleJ4ck“ – auf Ersuchen des FBI im Zusammenhang mit einer Untersuchung der vDos-Site in Israel festgenommen, die DDoS-Angriffe auf Abruf bereitstellte.

„Basierend auf einem Abonnementschema ab 19 USD.99 pro Monat zahlten Zehntausende von Kunden in den letzten zwei Jahren mehr als 600.000 US-Dollar an vDos „, heißt es in einem neuen DDoS-Angriffstrends-Bericht der Moskauer Sicherheitsfirma Kaspersky Lab. „In nur vier Monaten zwischen April und Juli startete vDos mehr als 277 Millionen Sekunden Angriffszeit oder etwa 8,81 Jahre Angriffsverkehr“, fügt es hinzu.

Europol sieht DDoS-Bedrohung

Die Bedrohung durch Stresser / Booter-Dienste wurde in der im September von der EU-Strafverfolgungsbehörde Europol veröffentlichten Bewertung der organisierten Kriminalität im Internet für 2016 als eine der größten Herausforderungen bei der Cyberkriminalität bezeichnet, mit der die Polizei derzeit zu kämpfen hat.

„DDoS-Angriffe nehmen weiter an Intensität und Komplexität zu, wobei viele Angriffe Angriffe auf Netzwerk- und Anwendungsebene mischen“, heißt es im IOCTA-Bericht. „Booter / Stresser sind als Service leicht verfügbar und machen eine zunehmende Anzahl von DDoS-Angriffen aus.“ Solche Dienste werden oft auch genutzt, um Opfer zu erpressen.

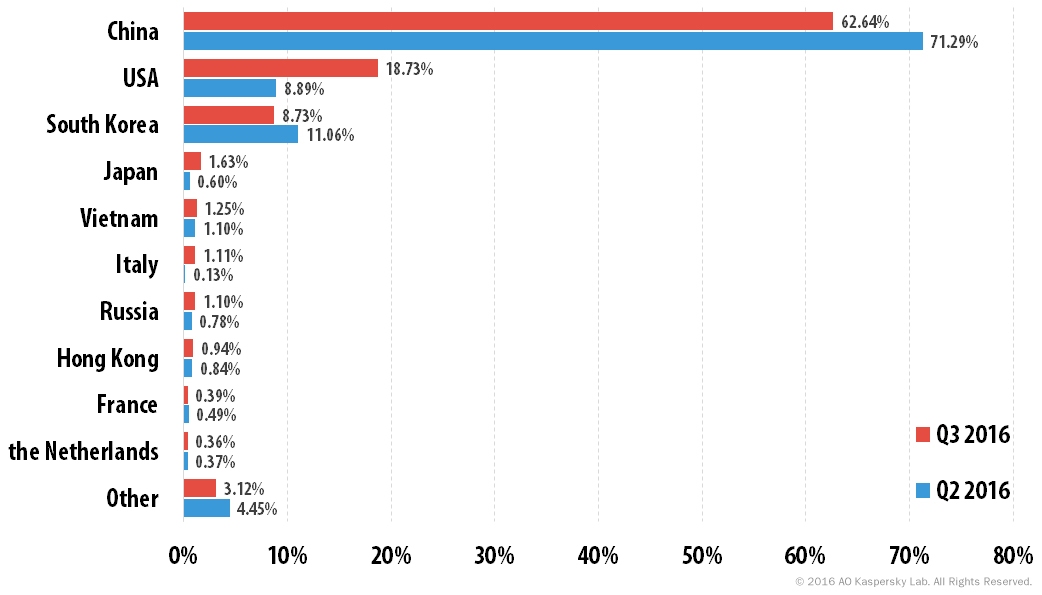

Das Problem ist international. Laut Kaspersky Lab waren von Juli bis September China, die USA und Südkorea die wichtigsten Länder, in denen Opfer von DDoS-Angriffen Opfer wurden. SYN-Floods sind nach wie vor die am weitesten verbreitete Art von DDoS-Angriffen.

DDoS-Angriffe: Länder, die am häufigsten angegriffen werden

Die Verhaftungen dauern an

Aber Europol sagt, dass entsprechende DDoS-Unterbrechungsbemühungen im Gange sind. „Anbieter übernehmen mehr Verantwortung für die Sicherheit und Gesundheit ihrer eigenen Netzwerke und Dienste“, heißt es im IOCTA-Bericht. Darüber hinaus „erkennen und filtern ISPs aktiv DDoS-Angriffe und implementieren Standards wie BCP38, um IP-Spoofing zu reduzieren, betrügerische Anmeldungen und andere böswillige Aktivitäten zu erkennen.“

Strafverfolgungsbehörden untersuchen weiterhin Stresser / Booter-Dienste sowie deren Benutzer. Sicherheitsexperten sagen jedoch, dass solche Bemühungen teilweise durch die relative Leichtigkeit, mit der solche Dienste entworfen, gehostet oder beschafft werden können, sowie durch die kriminellen Gewinne, die durch den Betrieb eines Stresser / Booter-Dienstes erzielt werden können, erschwert werden.

Im vergangenen Jahr verhaftete die britische Polizei beispielsweise im Rahmen der „Operation Vivarium“ vier Personen – einen 15-Jährigen, einen 16-Jährigen und zwei 18-Jährige – wegen des Verdachts, den Lizard Stresser DDoS-on-Demand-Dienst von Lizard Squad genutzt zu haben. Die Polizei sagte, die Verdächtigen hätten „Zeit“mit alternativen Zahlungsdiensten wie Bitcoin gekauft, um anonym zu bleiben.“

Frühere Verhaftungen von Stresser / Booter – einschließlich mutmaßlicher Rädelsführer hinter der Lizard Squad-Gruppe – zeigten in einigen Fällen, dass auch sie rechtlich gesehen nur Kinder waren, zumindest als sie solche Dienste entwarfen und zu verkaufen begannen.

Titanium Stresser Admin bekennt sich schuldig

Das gleiche gilt für den 19-jährigen Adam Mudd in England, der „Titanium Stresser“ betrieb, einen Dienst, von dem die Polizei sagt, dass er von internationalen Nutzern angezapft wurde, um 1,8 Millionen Angriffe über zwei Jahre zu starten.

Am Okt. 21, Mudd bekannte sich vor dem Central Criminal Court of England and Wales in London – besser bekannt als Old Bailey – zu drei damit verbundenen Anklagepunkten schuldig: zwei Fälle von Computermissbrauch im Zusammenhang mit der Erstellung und Verwaltung seines Stressor-Tools; und eine Zählung der Geldwäsche in Bezug auf finanzielle Gewinne, die durch die Verwendung seines Stressor-Tools durch andere erzielt wurden. Er gab auch zu, sein altes College – als Schüler der Informatik – angegriffen zu haben, während er sein Werkzeug testete.

Nach Angaben der Eastern Region Special Operations Unit in England verdiente Mudd mehr als £ 300.000 ($ 365.000), bevor er 18 Jahre alt wurde, und behauptete, dass sein Dienst von September 2013 bis März 2015 für 1,8 Millionen Angriffe genutzt wurde. Die Staatsanwaltschaft sagte vor Gericht, dass er die Software zum ersten Mal entwickelt habe, als er erst 15 Jahre alt war, und dass er sie selbst 594 Mal gegen 181 einzelne IP-Adressen verwendet habe, wobei er den Benutzernamen „themuddfamily“ verwendet habe, berichtet der britische Evening Standard.

Lizards Learned from Mudd

Sie sagten auch, dass Mudds Software vom Lizard Squad kopiert wurde und die Grundlage für seinen Lizard Stresser Service wurde.

Mudd wurde gegen Kaution freigelassen – unter der Bedingung, keine mit dem Internet verbundenen Geräte zu verwenden – bis Dezember. 16, als er verurteilt wird, und Richter Michael Topolski deutete an, dass er Zeit in einer Anstalt für junge Straftäter verbringen könnte, Evening Standard berichtet. Es fügt hinzu, dass Mudds Anwalt Ben Cooper dem Gericht mitteilte, dass sein Mandant als Autist diagnostiziert wurde, sich derzeit einer psychologischen Untersuchung unterzieht, bei seinen Eltern lebt und als Hotelportier arbeitet.

„Adam Mudds Fall ist bedauerlich, denn dieser junge Mann hat eindeutig viel Geschick, aber er hat dieses Talent zum persönlichen Vorteil auf Kosten anderer genutzt“, sagte Detective Inspector Martin Peters, Leiter des Cybercrime-Teams der Eastern Region Special Operations Unit, das Mudd verhaftete, in einer Erklärung, nachdem sich der Verdächtige schuldig bekannt hatte.

„Wir möchten klarstellen, dass wir junge Menschen nicht unnötig kriminalisieren wollen, sondern diese Fähigkeiten nutzen wollen, bevor sie in die Kriminalität übergehen“, fügte Peters hinzu.