Telnetは、私たちはそれを制御するためにリモートデバイスにア Telnetプロトコルは、暗号化されていないsshの「安価な」バージョンで、スニッフィングやMan In The Middle攻撃に対して脆弱で、デフォルトではTelnetポートを閉じる必要があ

Telnetプロトコルではないtelnetプログラムは、このチュートリアルで説明する機能であるポート状態をテストするのに役立ちます。 このプロトコルがPOPなどの異なるプロトコルに接続するのに便利な理由は、両方のプロトコルがプレーンテキストをサポートしていることです(これが主な問題であり、そのようなサービスを使用すべきではない理由です)。

起動前にポートをチェックする:

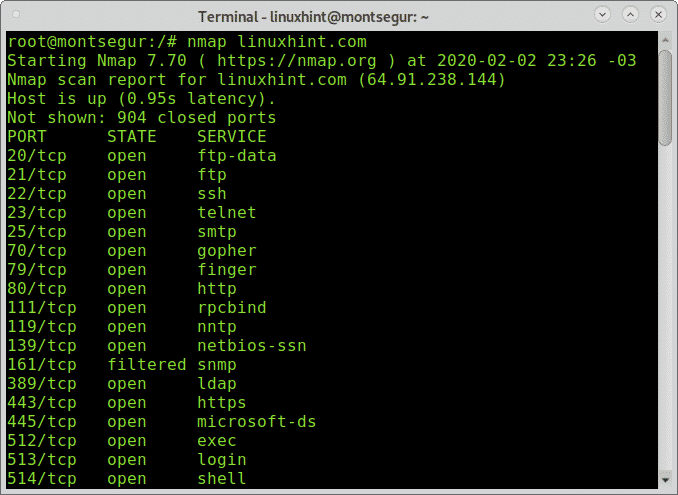

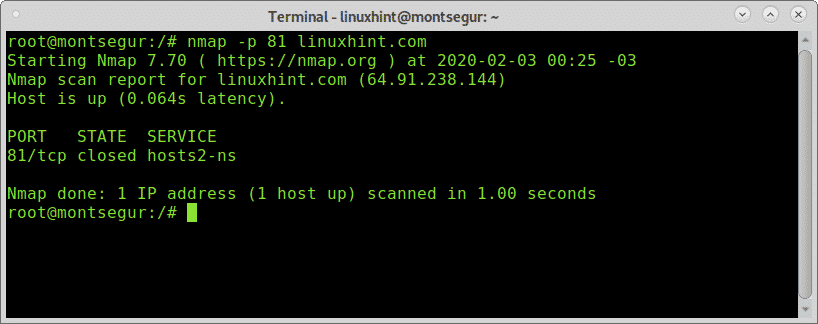

telnetで起動する前に、サンプルターゲット上のいくつかのポートをNmapでチェックしてみましょう(linuxhint.com).

テスト目的で特定のポートへのTelnetの使用を開始する:

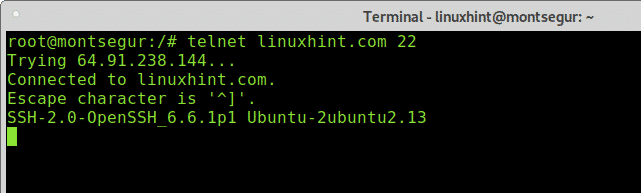

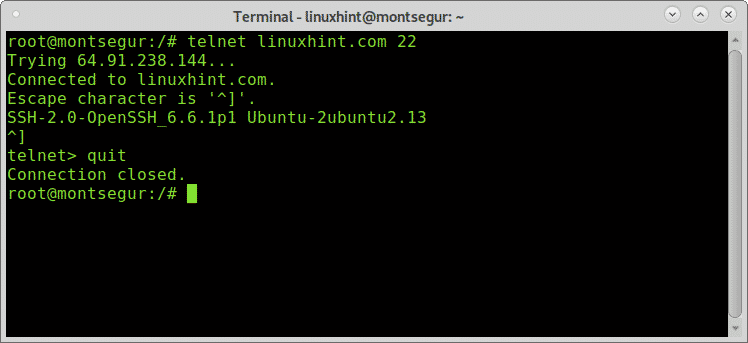

開いているポートについて学んだら、テストの起動を開始し、ポート22(ssh)を試してみましょう、コンソールで以下に示すように”telnet<target><port>”と書いてくださ:

あなたが出力の下の例で見ることができるように私はに接続していると言いますlinuxhint.comしたがって、ポートは開いています。

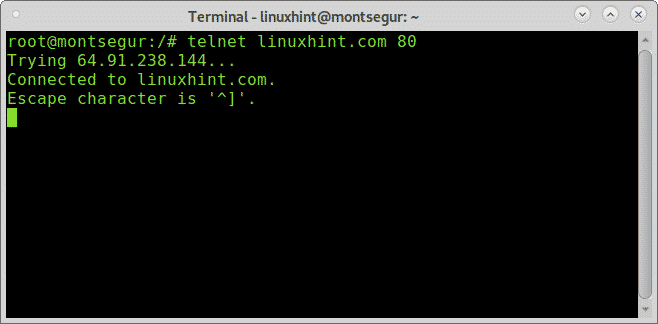

ポート80(http)で同じことを試してみましょう):

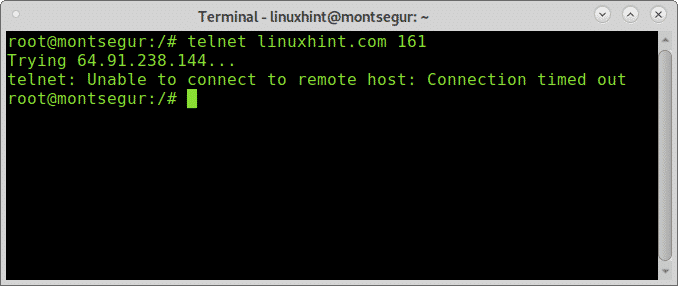

出力はポート80と似ていますが、今度はnmapに従ってフィルタリングされたポート161を試してみましょう:

あなたが見るように、フィルタリングされたポートは、タイムアウトエラーを返す接続を確立することを許可していませんでした。

さて、閉じた(フィルタリングされていない)ポートに対してTelnetを試してみましょう。 先に進む前にnmapは閉じたポートについて報告しなかったので、-pフラグを使用して特定のポートをスキャンすることで、閉じていることを確認します:

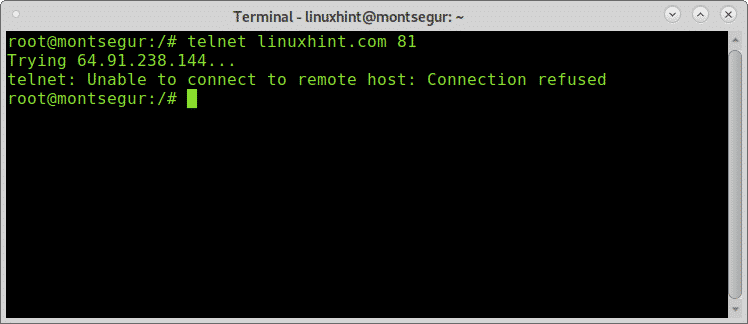

ポートが閉じていることを確認したら、Telnetでテストしましょう:

ご覧のとおり、接続が確立されておらず、エラーはフィルターされたポートに「接続が拒否されました」と表示されている場合とは異なります。

確立された接続を閉じるには、CTRL+]を押すとプロンプトが表示されます:

次に、”quit”と入力し、ENTERキーを押します。

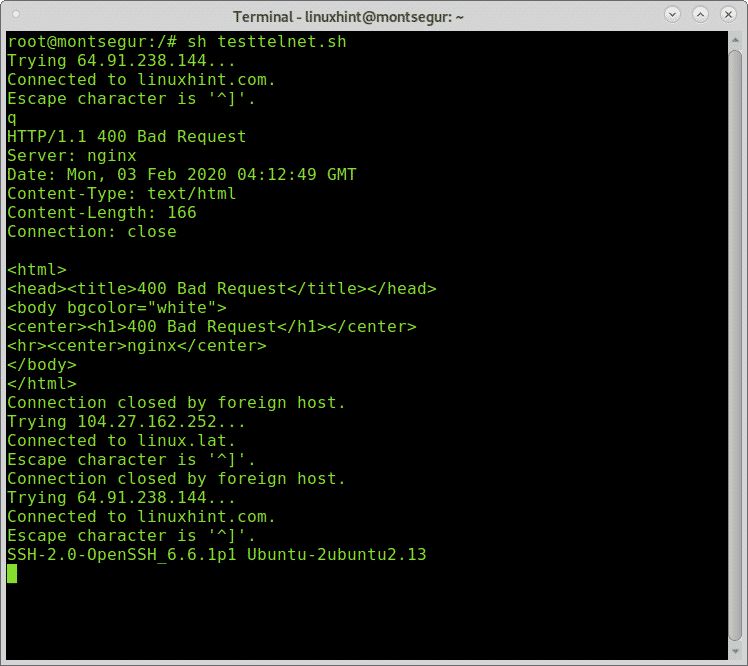

Linuxでは、さまざまなターゲットとポートを持つtelnetを介して接続するための小さなシェルスクリプトを簡単に書くことができます。

nanoを開き、というファイルを作成しますmultipletelnet.sh 内部には以下の内容が含まれています:

#! /bin/bash#The first uncommented line will connect to linuxhint.com through port $telnet linuxhint.com 80#The second uncommented line will connect to linux.lat through ssh.telnet linux.lat 22#The third uncommented line will connect to linuxhint.com through sshtelnet linuxhint.com 22

接続は、以前が閉じられた後にのみ開始され、任意の文字を渡すことで接続を閉じることができます。しかし、多くのポートとターゲットを同時にテストしたい場合は、Telnetが最良の選択肢ではなく、Nmapと同様のツール

Telnetについては、

を使用しています:

前に述べたように、Telnetは暗号化されていないプロトコルであり、スニファに対して脆弱であり、攻撃者はパスワードなどの賢明な情報にアクセスするプレーンテキストでクライアントとサーバー間の通信を傍受することができます。

認証方法の欠如により、攻撃者は二つのノード間で送信されるパッケージを変更する可能性もあります。

このため、Telnetは、さまざまな認証方法を提供し、ノード間の通信全体を暗号化するSSH(Secure Shell)に急速に置き換えられました。

ボーナス: Nmapを使用して特定のポートの脆弱性をテストする:

Nmapを使用すると、Telnetよりもはるかに多くのことができ、ポートの背後で実行されているプログラムのバー

特定のポートをスキャンしてサービスの脆弱性を検出します。

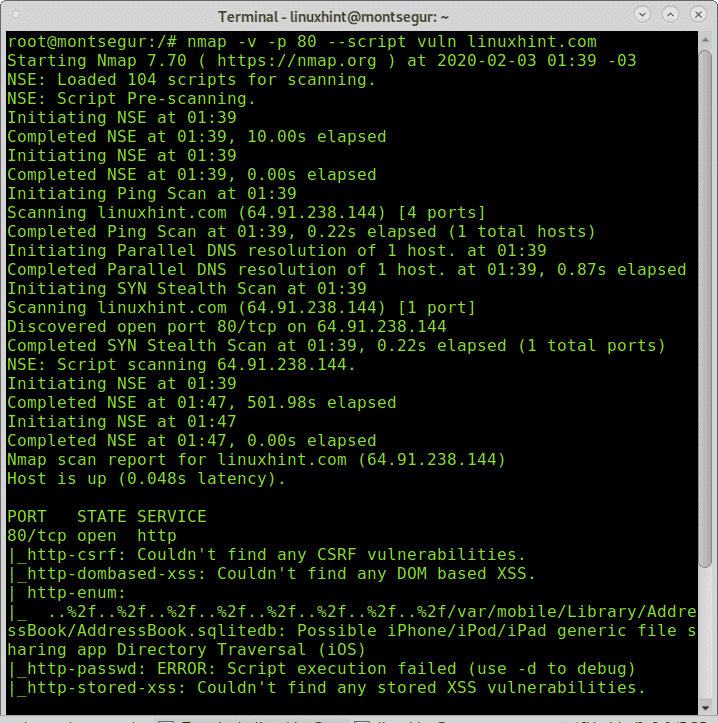

次の例は、ポート80に対するスキャンを示しています。linuxhint.com 脆弱性を探して攻撃的なスクリプトをテストするためにNmap NSE script vulnを呼び出す:

あなたが見ることができるように、それはあるのでLinuxHint.com serverの脆弱性は見つかりませんでした。

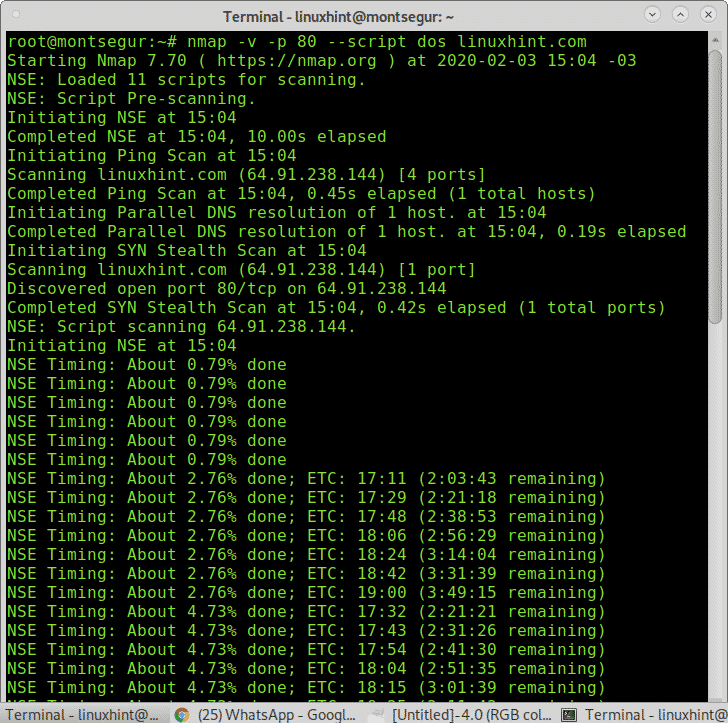

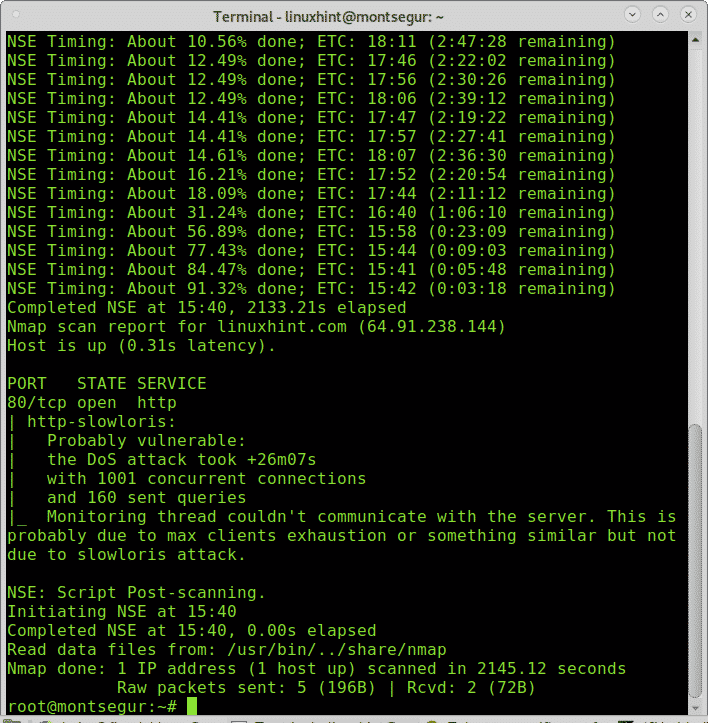

特定のポートをスキャンして特定の脆弱性を検出することができます。次の例は、NMAPを使用してポートをスキャンしてDOSの脆弱性を検出する方法を示し:

ご覧のとおり、Nmapは可能性のある脆弱性を発見しました(この場合は偽陽性でした)。

あなたはhttps://linuxhint.com/?s=scan+portsで異なるポートスキャン技術を持つ高品質のチュートリアルの多くを見つけることができます。

テスト目的で特定のポートへのTelnetに関するこのチュートリアルが有用であることを願っています。 Linuxおよびネットワーキングのより多くの先端そして更新のためのLinuxHintに続いて下さい