Telnet er både en protokol, der giver os adgang til en fjernenhed til at styre den og det program, der bruges til at oprette forbindelse via denne protokol. Telnet-protokollen er den” billige ” version af ssh, ukrypteret, sårbar over for sniffing og man in the Middle-angreb, som standard skal Telnet-porten lukkes.

telnet-programmet, som ikke er Telnet-protokollen, kan være nyttigt at teste havnestater, hvilket er den funktionalitet, denne tutorial forklarer. Årsagen til, at denne protokol er nyttig til at oprette forbindelse til forskellige protokoller, såsom POP, er, at begge protokoller understøtter almindelig tekst (hvilket er deres største problem, og hvorfor sådanne tjenester ikke bør bruges).

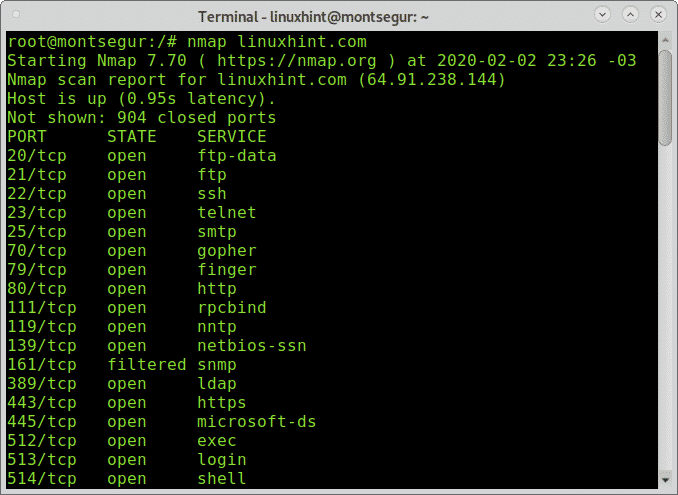

kontrol af porte inden start:

før vi starter med telnet, lad os tjekke med Nmap nogle porte på prøvemål (linuxhint.com).

Kom godt i gang med Telnet til specifikke porte til testformål:

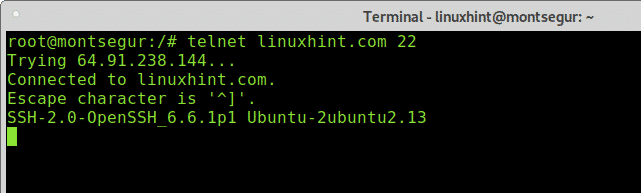

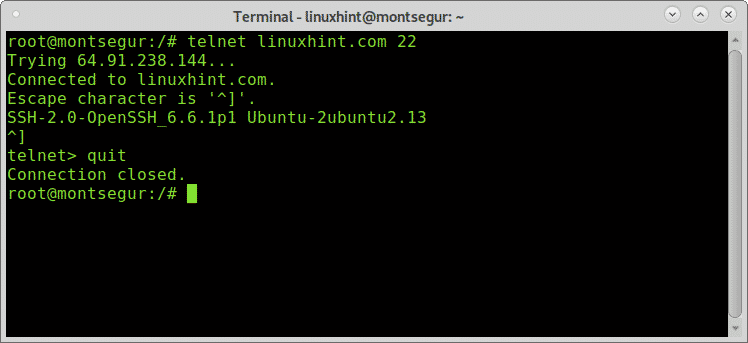

når vi lærte om åbne porte, kan vi begynde at starte test, lad os prøve porten 22 (ssh), på konsollen skrive “telnet <target> <port>” som vist nedenfor:

som du kan se i eksemplet nedenfor output siger jeg er forbundet til linuxhint.com derfor er havnen åben.

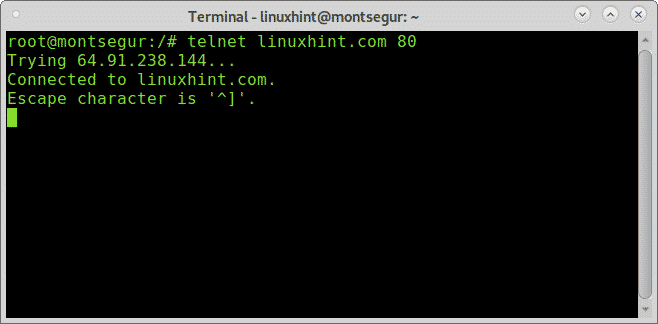

lad os prøve det samme på porten 80 (http):

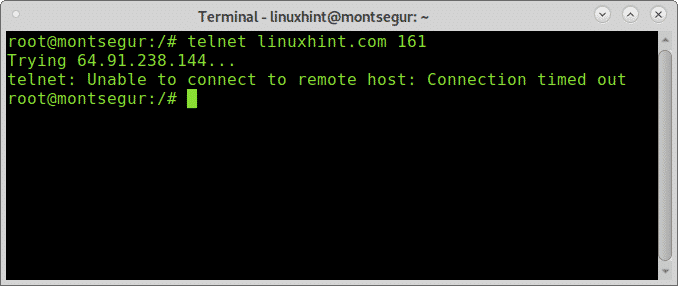

udgangen er ens med port 80, Lad os nu prøve porten 161, som ifølge Nmap filtreres:

som du kan se, tillod den filtrerede port ikke, at forbindelsen blev oprettet, og returnerede en timeout-fejl.

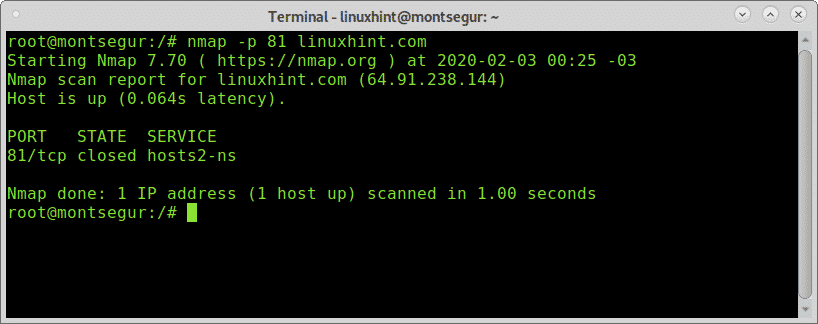

lad os nu prøve Telnet mod en lukket (ikke filtreret) port, for dette eksempel vil jeg bruge porten 81. Da Nmap ikke rapporterede om lukkede porte, før jeg fortsatte, vil jeg bekræfte, at den er lukket, ved at scanne den specifikke port ved hjælp af-p-flag:

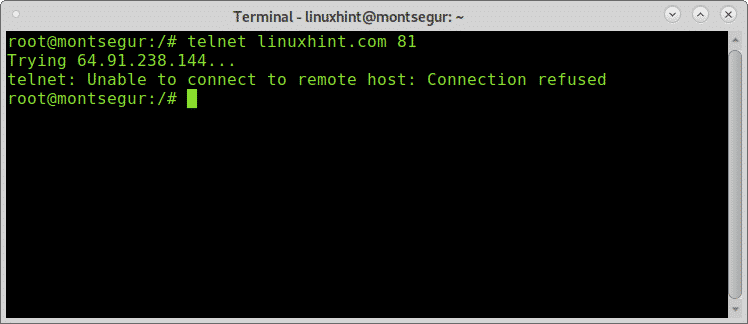

når bekræftet porten er lukket, lad os teste det med Telnet:

som du kan se, blev forbindelsen ikke etableret, og fejlen er anderledes end med den filtrerede port, der viser “forbindelse nægtet”.

for at lukke en etableret forbindelse kan du trykke på CTRL+], og du vil se prompten:

skriv derefter” Afslut ” og tryk på ENTER.

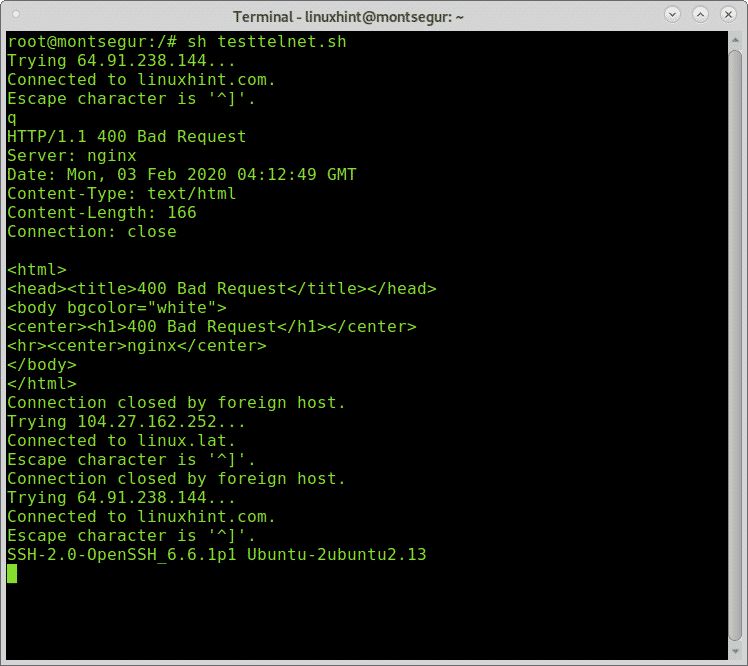

du kan nemt skrive et lille shell script til at forbinde via telnet med forskellige mål og porte.

Åbn nano og opret en fil kaldet multipletelnet.sh med følgende indhold inde:

#! /bin/bash#The first uncommented line will connect to linuxhint.com through port $telnet linuxhint.com 80#The second uncommented line will connect to linux.lat through ssh.telnet linux.lat 22#The third uncommented line will connect to linuxhint.com through sshtelnet linuxhint.com 22

forbindelser starter først, efter at den forrige blev lukket, Du kan lukke forbindelsen ved at videregive ethvert tegn, i eksemplet ovenfor passerede jeg “s”.

endnu, Hvis du ønsker at teste mange porte og mål samtidigt Telnet er ikke den bedste løsning, som du har Nmap og lignende værktøjer

om Telnet:

som sagt før er Telnet en ukrypteret protokol, der er sårbar over for sniffere, enhver angriber kan opfange kommunikationen mellem klienten og serveren i almindelig tekst, der får adgang til fornuftige oplysninger såsom adgangskoder.

manglen på godkendelsesmetoder tillader også mulige angribere at ændre pakkerne sendt mellem to noder.

på grund af dette blev Telnet hurtigt erstattet af SSH (Secure Shell), som giver en række godkendelsesmetoder og også krypterer hele kommunikationen mellem noder.

Bonus: test af specifikke porte for mulige sårbarheder med Nmap:

med Nmap kan vi gå langt mere end med Telnet, vi kan lære versionen af programmet, der kører bag porten, og vi kan endda teste det for sårbarheder.

Scanning af en bestemt port for at finde sårbarheder på tjenesten:

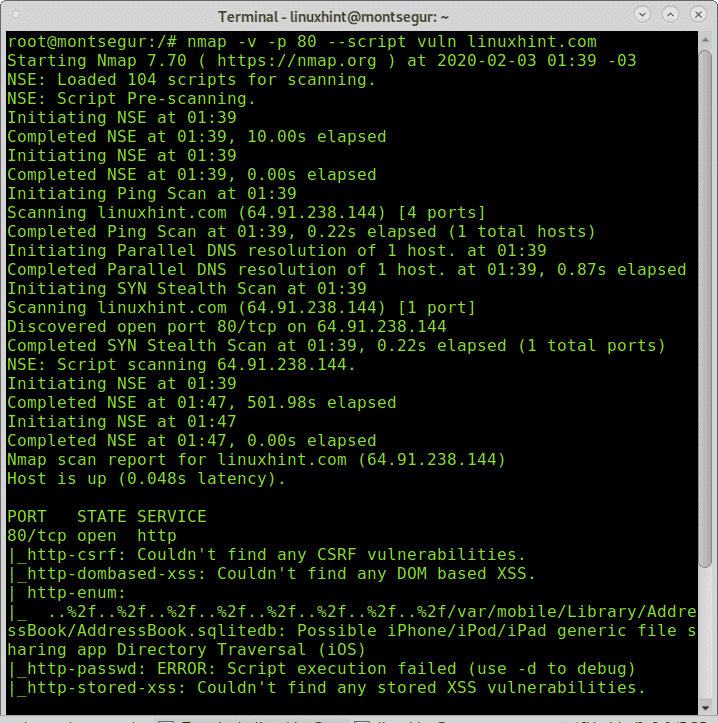

følgende eksempel viser en scanning mod porten 80 af linuxhint.com ringer til Nmap NSE script vuln for at teste offensive scripts på udkig efter sårbarheder:

som du kan se, da det er LinuxHint.com server ingen sårbarheder blev fundet.

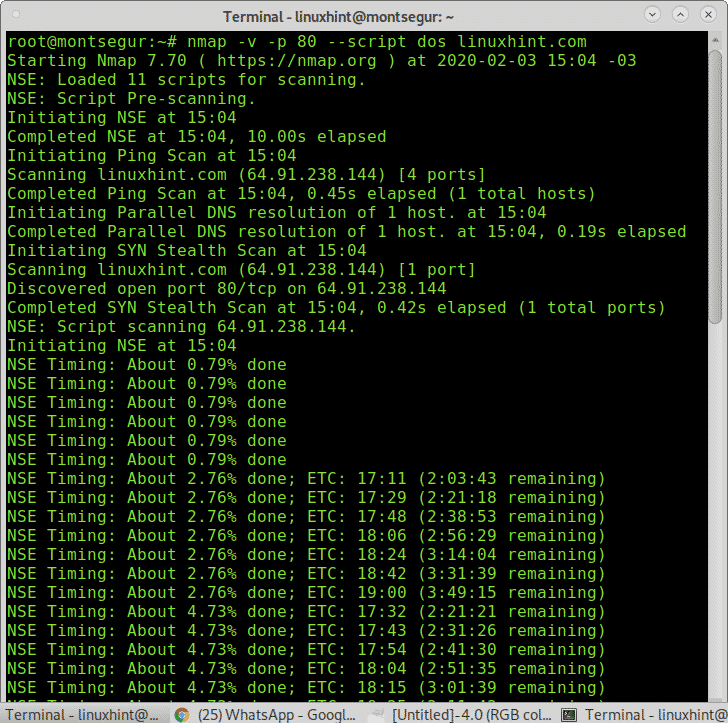

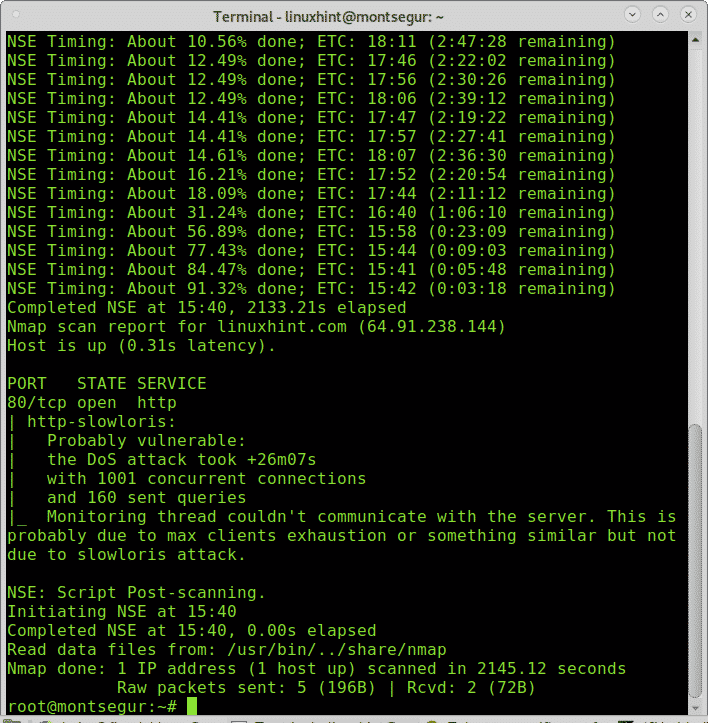

det er muligt at scanne en bestemt port for en bestemt sårbarhed; følgende eksempel viser, hvordan man scanner en port ved hjælp af Nmap for at finde dos-sårbarheder:

som du kan se Nmap fundet en mulig sårbarhed (det var en falsk positiv i dette tilfælde).

du kan finde en masse tutorials af høj kvalitet med forskellige portscanningsteknikker på https://linuxhint.com/?s=scan+ports.

jeg håber du fandt denne tutorial på Telnet til en bestemt port til testformål nyttige. Bliv ved med at følge