Telnet is zowel een protocol dat ons toegang geeft tot een extern apparaat om het te besturen als het programma dat gebruikt wordt om verbinding te maken via dit protocol. Het Telnet protocol is de” goedkope ” versie van ssh, niet versleuteld, kwetsbaar voor sniffing en Man In the Middle aanvallen, standaard moet de Telnet poort gesloten zijn.

het telnet-programma, dat niet het Telnet-protocol is, kan nuttig zijn om poortstatussen te testen, wat de functionaliteit is die deze tutorial uitlegt. De reden waarom dit protocol nuttig is om verbinding te maken met verschillende protocollen zoals POP is dat beide protocollen platte tekst ondersteunen (wat hun grootste probleem is en waarom dergelijke diensten niet gebruikt zouden moeten worden).

ports controleren voordat u begint:

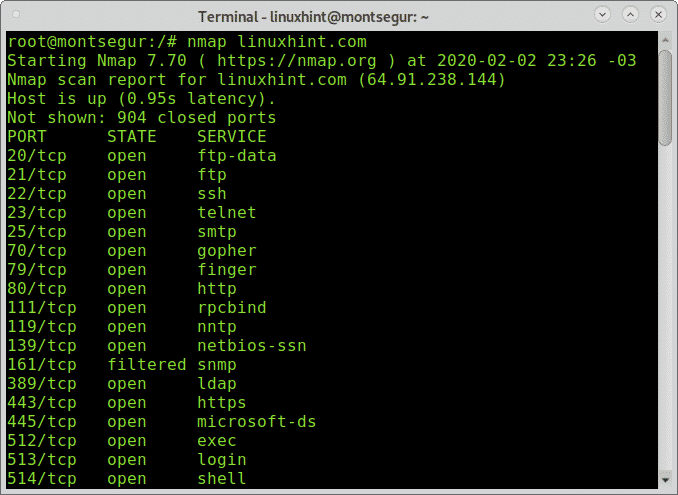

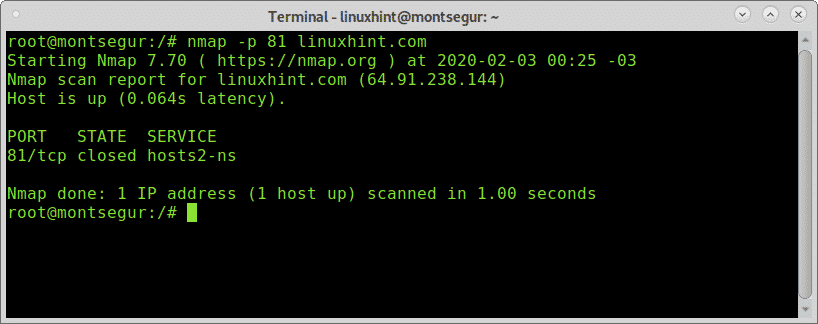

voordat u begint met telnet, controleren we met Nmap enkele ports op het voorbeelddoel (linuxhint.com).

aan de slag met Telnet naar specifieke poorten voor testdoeleinden:

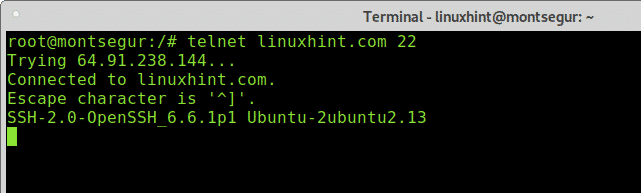

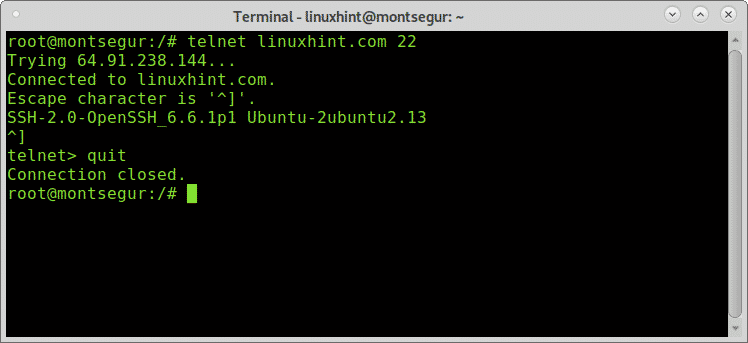

als we eenmaal geleerd hebben over open poorten, kunnen we testen starten, laten we poort 22 (ssh) proberen, schrijf op de console “telnet <target> <port>” zoals hieronder getoond:

zoals je kunt zien in het voorbeeld hieronder de uitvoer zegt dat ik ben verbonden met linuxhint.com daarom is de haven open.

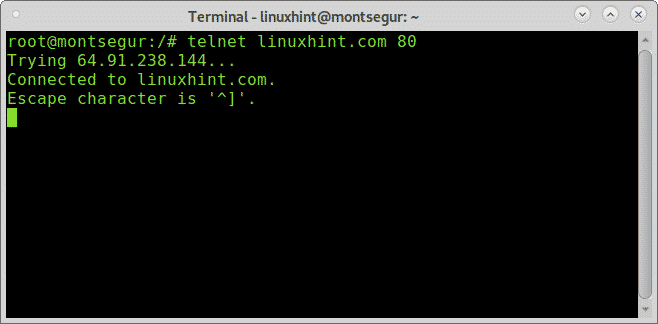

laten we hetzelfde proberen op poort 80 (http):

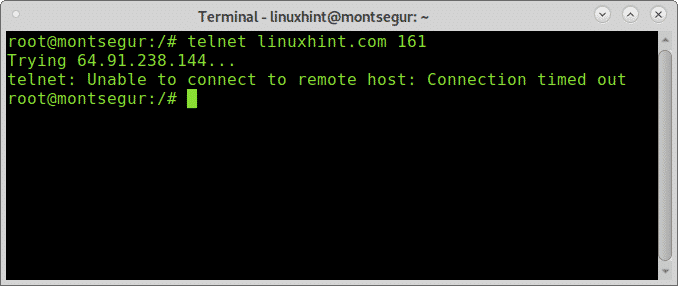

de uitvoer is vergelijkbaar met poort 80, laten we nu de poort 161 proberen die volgens Nmap wordt gefilterd:

zoals je ziet stond de gefilterde poort niet toe dat de verbinding tot stand werd gebracht door een time-outfout terug te geven.

laten we Telnet nu proberen tegen een gesloten (niet gefilterde) poort, in dit voorbeeld zal ik de poort 81 gebruiken. Aangezien Nmap geen melding maakte van gesloten poorten voordat ik verder ging, zal Ik bevestigen dat het gesloten is, door de specifieke poort te scannen met de-p vlag:

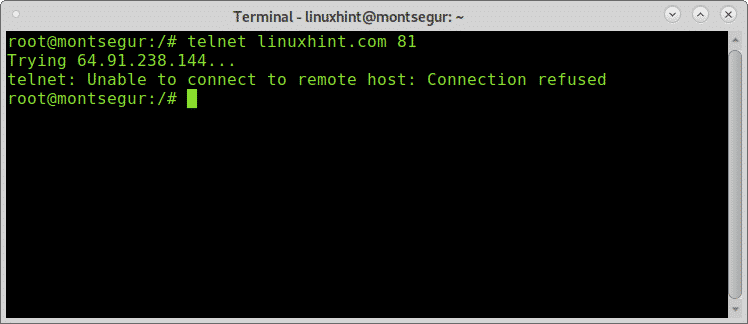

zodra bevestigd is dat de poort gesloten is, laten we het testen met Telnet:

zoals je kunt zien is de verbinding niet tot stand gekomen en de fout is anders dan met de gefilterde poort die “verbinding geweigerd”toont.

om een bestaande verbinding te sluiten, kunt u op Ctrl+] drukken en u zult de prompt zien:

typ vervolgens “quit” en druk op ENTER.

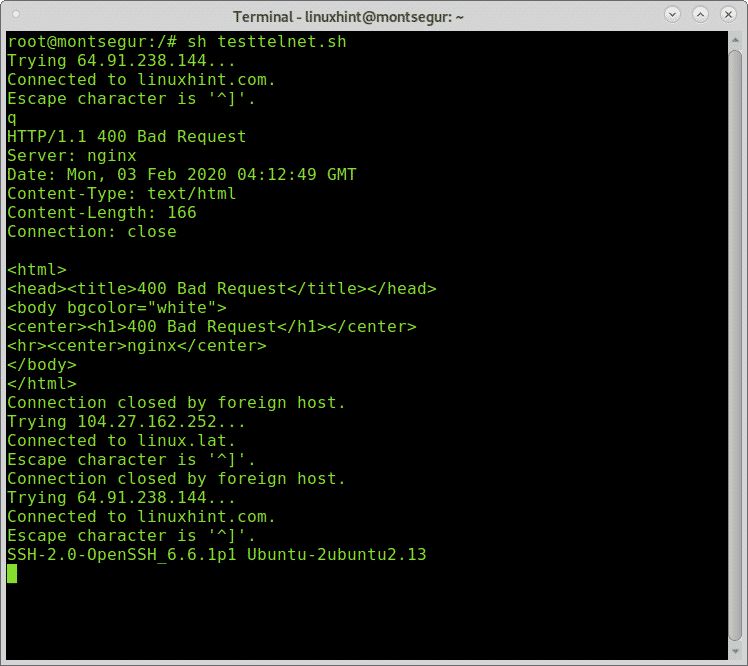

onder Linux kun je eenvoudig een klein shell script schrijven om via telnet verbinding te maken met verschillende doelen en poorten.

Open nano en maak een bestand aan genaamd multipletelnet.sh met de volgende inhoud erin:

#! /bin/bash#The first uncommented line will connect to linuxhint.com through port $telnet linuxhint.com 80#The second uncommented line will connect to linux.lat through ssh.telnet linux.lat 22#The third uncommented line will connect to linuxhint.com through sshtelnet linuxhint.com 22

verbindingen beginnen pas nadat de vorige was gesloten, je kunt de verbinding sluiten door een willekeurig teken te geven, in het voorbeeld hierboven heb ik “q”doorgegeven.

maar als u veel poorten en doelen tegelijkertijd wilt testen, is Telnet niet de beste optie, waarvoor u Nmap en soortgelijke tools hebt

over Telnet:

zoals eerder gezegd, Telnet is een niet-versleuteld protocol kwetsbaar voor sniffers, elke aanvaller kan onderscheppen de communicatie tussen de client en de server in platte tekst toegang tot zinvolle informatie zoals wachtwoorden.

door het ontbreken van authenticatiemethoden kunnen mogelijke aanvallers ook de pakketten wijzigen die tussen twee knooppunten worden verzonden.

Hierdoor werd Telnet snel vervangen door SSH (Secure Shell) die een verscheidenheid aan authenticatiemethoden biedt en ook de hele communicatie tussen knooppunten versleutelt.

Bonus: testen van specifieke poorten op mogelijke kwetsbaarheden met Nmap:

met Nmap kunnen we veel meer doen dan met Telnet, we kunnen de versie van het programma achter de poort leren en we kunnen het zelfs testen op kwetsbaarheden.

een specifieke poort scannen om kwetsbaarheden op de service te vinden:

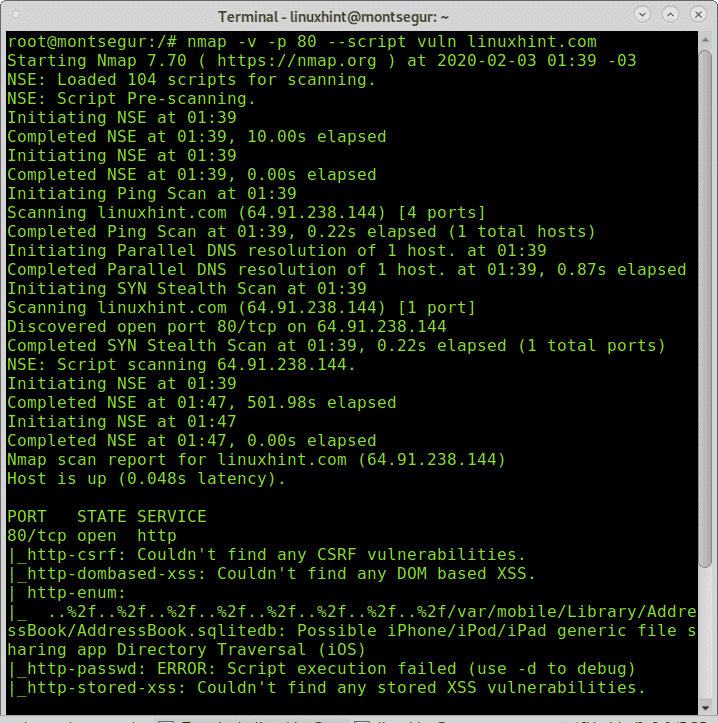

het volgende voorbeeld toont een scan tegen de poort 80 van linuxhint.com bellen Nmap NSE script vuln om offensieve scripts op zoek naar kwetsbaarheden te testen:

zoals je kunt zien, want het is LinuxHint.com server geen kwetsbaarheden gevonden.

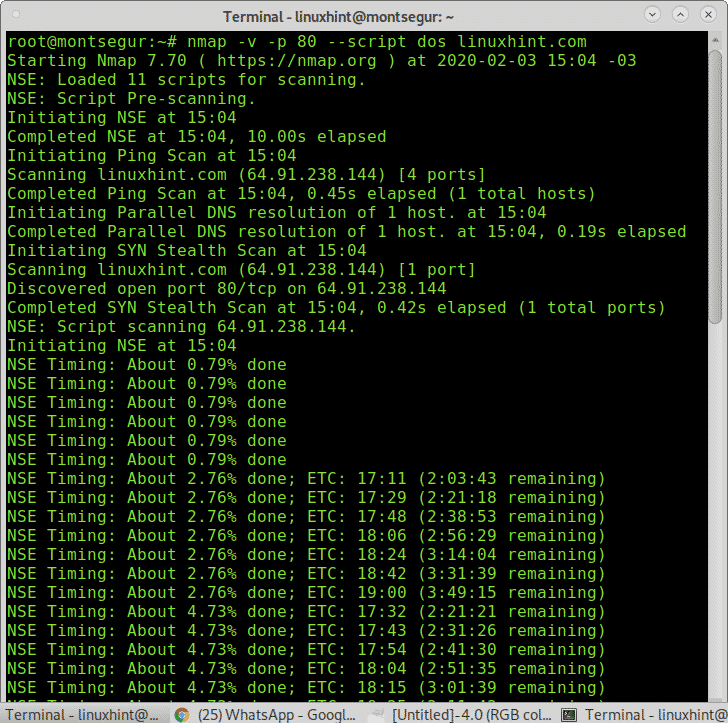

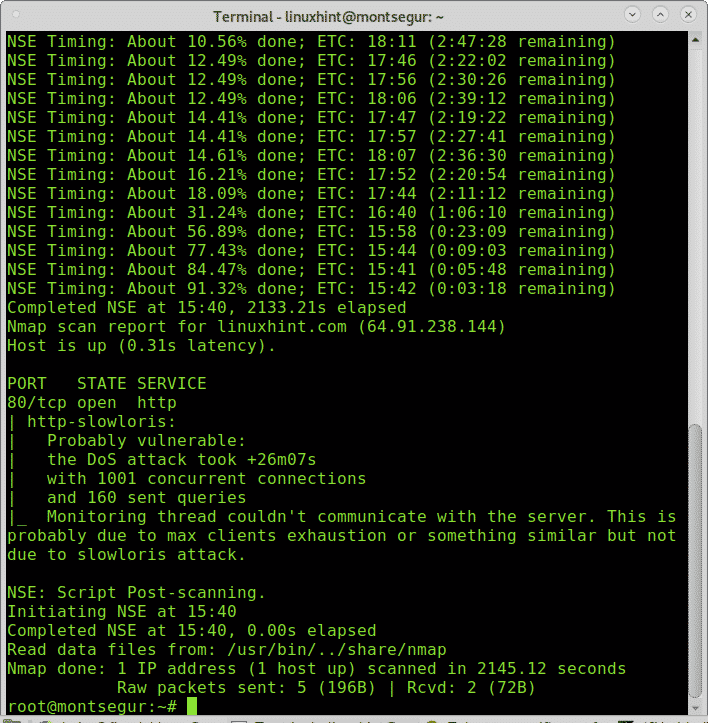

het is mogelijk om een specifieke poort te scannen op een specifieke kwetsbaarheid; het volgende voorbeeld laat zien hoe je een poort scant met Nmap om DOS kwetsbaarheden te vinden:

zoals je kunt zien vond Nmap een mogelijke kwetsbaarheid (het was een vals positief in dit geval).

u kunt veel tutorials van hoge kwaliteit vinden met verschillende port scantechnieken op https://linuxhint.com/?s=scan+ports.

ik hoop dat u deze tutorial op Telnet op een specifieke poort nuttig vond voor testdoeleinden. Blijf LinuxHint volgen voor meer tips en updates over Linux en netwerken