Telnet é tanto um protocolo que nos permite acessar um dispositivo remoto para controlá-lo e o programa usado para conectar através deste protocolo. O protocolo Telnet é a versão” barata ” do ssh, não criptografado, vulnerável a sniffing e homem nos ataques do meio, por padrão a porta Telnet deve ser fechada.

o programa telnet, que não é o protocolo Telnet, pode ser útil para testar estados portuários que é a funcionalidade que este tutorial explica. A razão pela qual este protocolo é útil para se conectar a diferentes protocolos, como POP, é que ambos os protocolos suportam texto simples (que é o seu principal problema e por que tais serviços não devem ser usados).

Verificação de portas antes de começar:

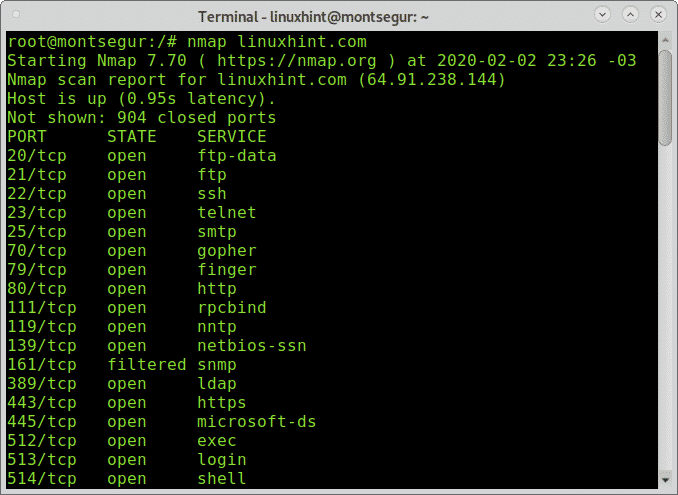

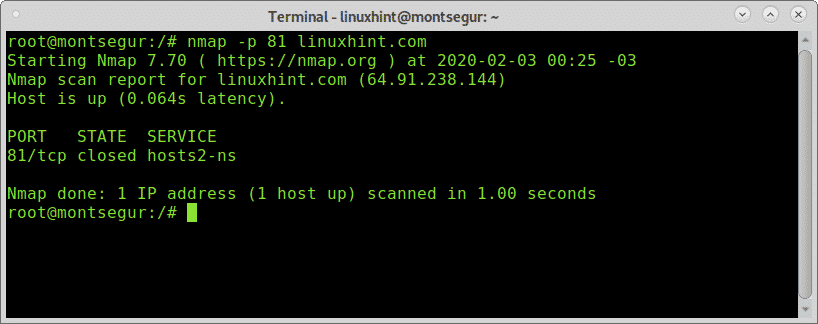

Antes de iniciar com o telnet, vamos verificar com o Nmap algumas portas na amostra de destino (linuxhint.com).

introdução com o Telnet para portas específicas para fins de teste:

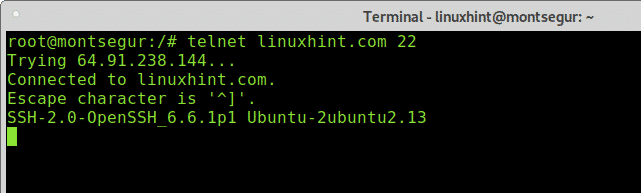

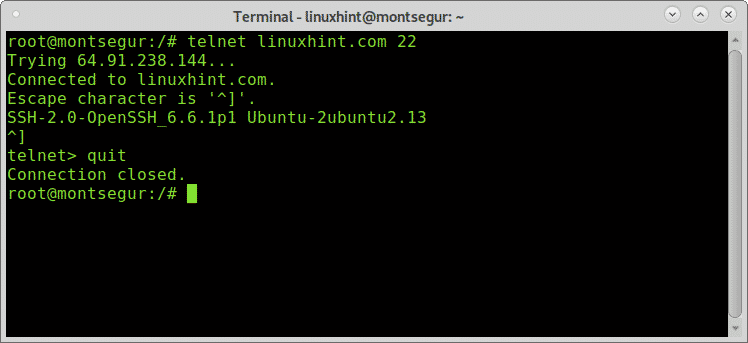

uma Vez que nós aprendemos sobre as portas abertas, podemos iniciar o lançamento de testes, vamos tentar a porta 22 (ssh), no console de gravação “telnet <destino> <porto>”, conforme mostrado abaixo:

Como você pode ver no exemplo abaixo, o resultado indica que eu estou ligado a linuxhint.com, por conseguinte, a porta está aberta.

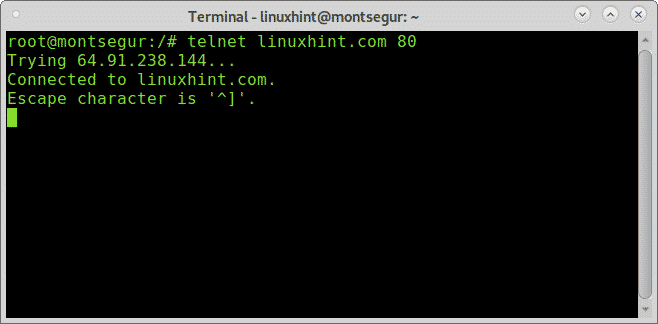

Vamos tentar o mesmo na porta 80 (http):

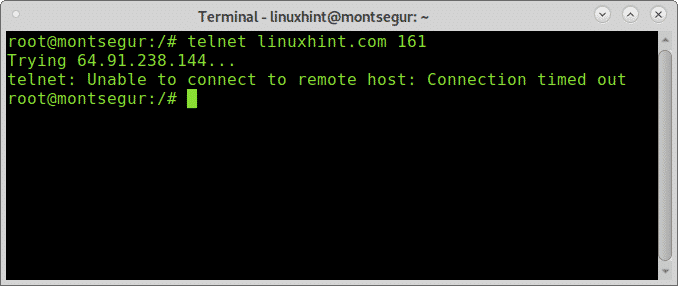

A saída é semelhante com a porta 80, agora vamos tentar a porta 161, que de acordo com o Nmap é filtrado:

Como você vê o filtrado porta não permitir que a conexão seja estabelecida retornando um erro de tempo limite.

agora vamos tentar Telnet contra uma porta fechada (não filtrada), para este exemplo eu vou usar a porta 81. Uma vez que o Nmap não relatou as portas fechadas antes de prosseguir, vou confirmar que está fechado, digitalizando a porta específica usando a bandeira-p:

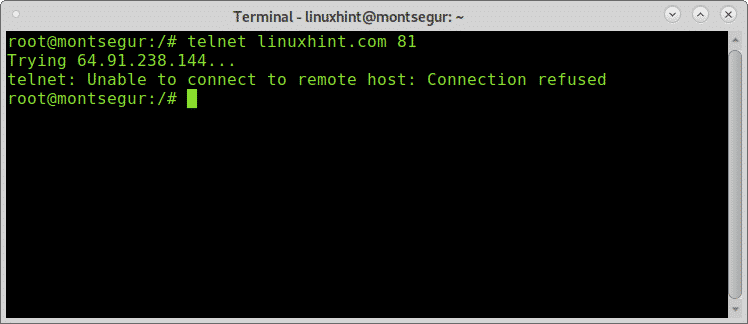

uma Vez confirmada a porta está fechada, vamos testá-lo com o Telnet:

Como você pode ver a conexão não foi estabelecida e o erro é diferente com o filtrado porta mostrando “Connection refused”.

Para fechar uma conexão estabelecida, você pode pressionar CTRL+] e você verá o prompt:

em Seguida, digite “quit” (sair) e pressione ENTER.

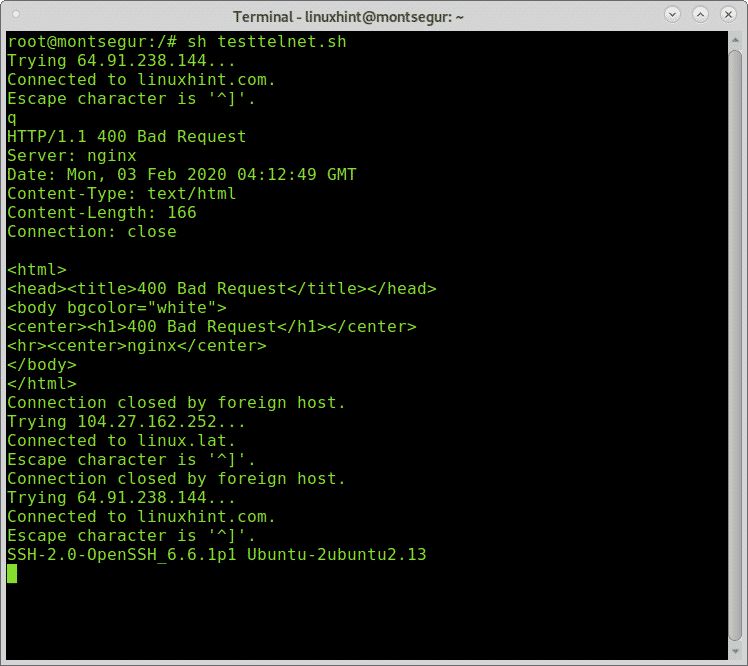

sob o Linux você pode facilmente escrever um pequeno script shell para se conectar através de telnet com diferentes alvos e portas.

Abrir nano e criar um arquivo chamado multipletelnet.sh com o seguinte conteúdo dentro:

#! /bin/bash#The first uncommented line will connect to linuxhint.com through port $telnet linuxhint.com 80#The second uncommented line will connect to linux.lat through ssh.telnet linux.lat 22#The third uncommented line will connect to linuxhint.com through sshtelnet linuxhint.com 22

Ligações só começam depois do anterior, foi fechada, você pode fechar a ligação de passagem de qualquer personagem, No exemplo acima eu passei “q”.

no entanto, se quiser testar muitas portas e alvos simultaneamente Telnet não é a melhor opção, para a qual tem Nmap e ferramentas semelhantes

sobre Telnet:

como dito anteriormente, Telnet é um protocolo não criptografado vulnerável a sniffers, qualquer atacante pode interceptar a comunicação entre o cliente e o servidor em texto simples acessando informações sensatas, tais como senhas.

a falta de métodos de autenticação também permite possíveis atacantes para modificar os pacotes enviados entre dois nós.

devido a este Telnet foi rapidamente substituído por SSH (Secure Shell) que fornece uma variedade de métodos de autenticação e também criptografa toda a comunicação entre nós.

bónus: o teste de portas específicas para possíveis vulnerabilidades com o Nmap:

Com o Nmap podemos ir muito mais longe com o Telnet, é possível saber a versão do programa em execução atrás da porta e podemos até mesmo testá-lo para a vulnerabilidades.

Digitalização de uma porta específica para encontrar vulnerabilidades no serviço:

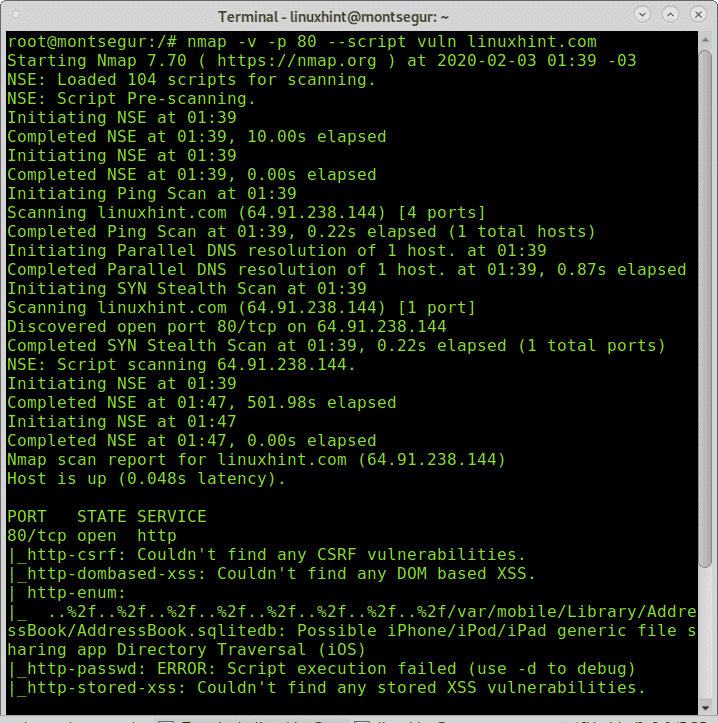

O exemplo a seguir mostra uma varredura contra a porta 80 de linuxhint.com chamar o Nmap NSE script vuln para testar ofensivo scripts procurando vulnerabilidades:

como pode ver, uma vez que é LinuxHint.com servidor não foram encontradas vulnerabilidades.

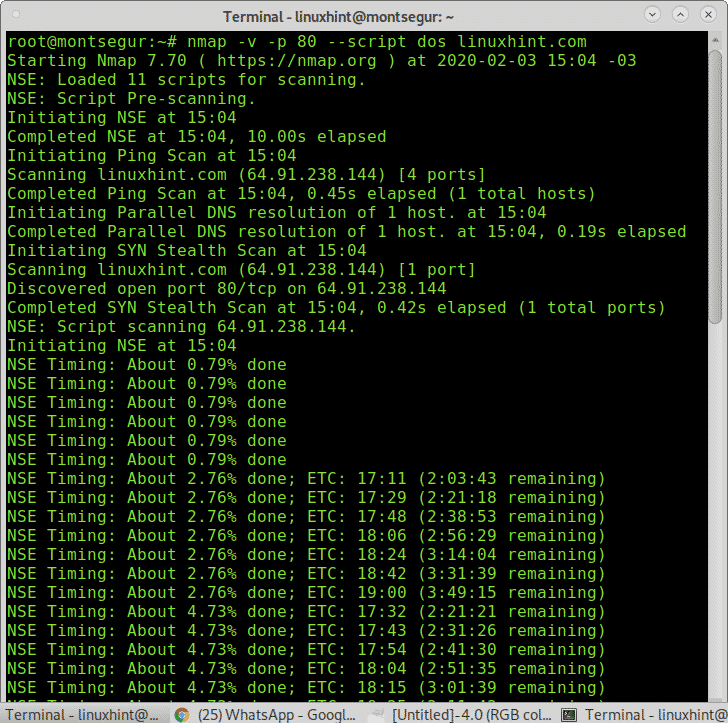

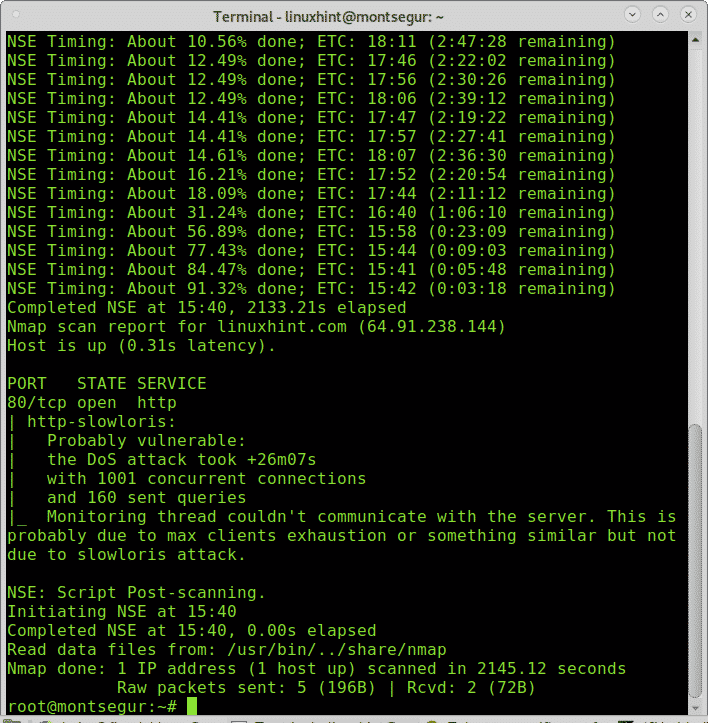

é possível a digitalização de uma porta específica para uma determinada vulnerabilidade; o exemplo a seguir mostra como digitalizar uma porta usando o Nmap para encontrar vulnerabilidades de negação de:

Como você pode ver o Nmap encontrado uma possível vulnerabilidade (era um falso positivo, neste caso).

você pode encontrar um monte de tutoriais de alta qualidade com diferentes técnicas de varredura port em https://linuxhint.com/?s=scan+ports.

espero que tenha encontrado este tutorial no Telnet para um porto específico para fins de teste útil. Continue a seguir o LinuxHint para mais dicas e atualizações sobre Linux e rede