Telnet è sia un protocollo che ci permette di accedere a un dispositivo remoto per controllarlo e il programma utilizzato per connettersi attraverso questo protocollo. Il protocollo Telnet è la versione” economica ” di ssh, non crittografata, vulnerabile agli attacchi sniffing e Man In the Middle, per impostazione predefinita la porta Telnet deve essere chiusa.

Il programma telnet, che non è il protocollo Telnet, può essere utile per testare gli stati delle porte che è la funzionalità di questo tutorial spiega. Il motivo per cui questo protocollo è utile per connettersi a diversi protocolli come POP è che entrambi i protocolli supportano il testo normale (che è il loro problema principale e perché tali servizi non dovrebbero essere utilizzati).

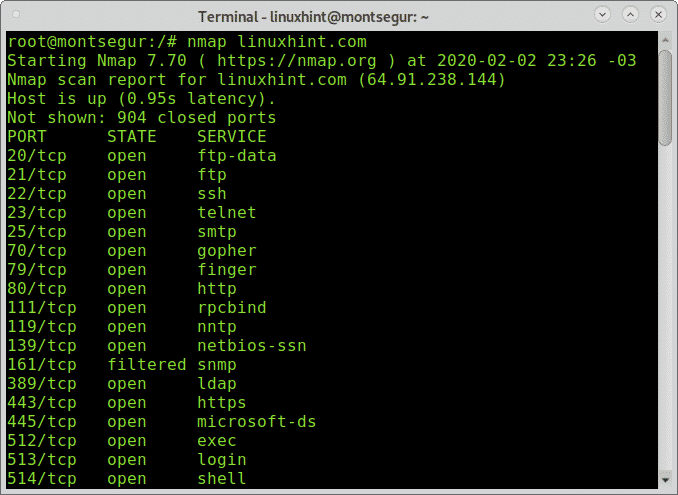

Controllo delle porte prima di iniziare:

Prima di iniziare con telnet, controlliamo con Nmap alcune porte sul target di esempio (linuxhint.com).

Introduzione a Telnet su porte specifiche a scopo di test:

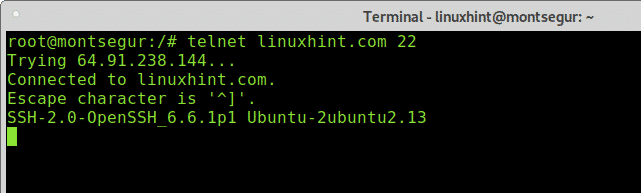

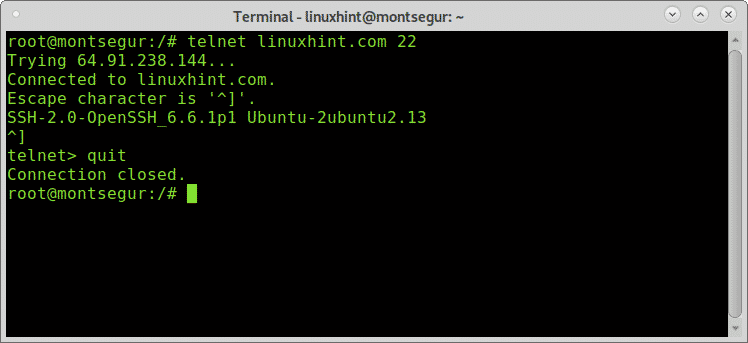

una Volta che abbiamo imparato a conoscere aprire le porte, possiamo iniziare il lancio di test, proviamo la porta 22 (ssh), nella console scrivi “telnet <target> <porta>” come mostrato di seguito:

Come si può vedere nell’esempio riportato di seguito l’output mi dice che sono connesso a linuxhint.com quindi la porta è aperta.

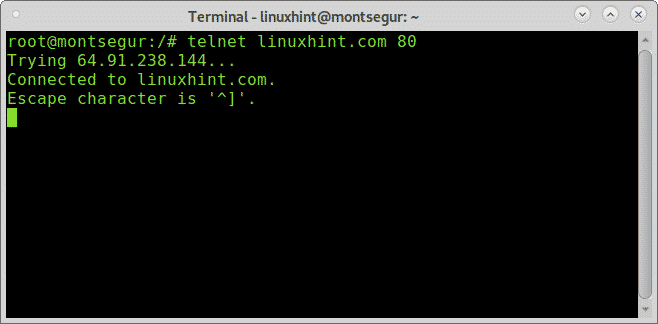

Proviamo lo stesso sulla porta 80 (http):

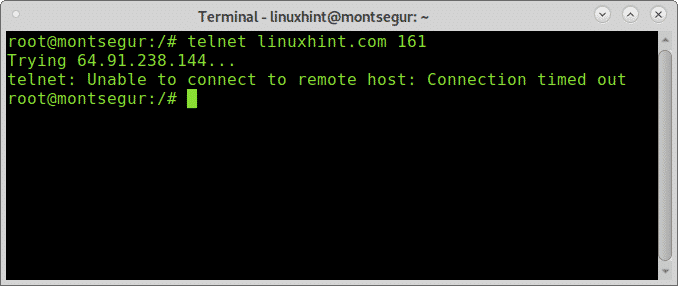

L’output è simile alla porta 80, ora proviamo la porta 161 che secondo Nmap è filtrata:

Come vedi, la porta filtrata non ha permesso di stabilire la connessione restituendo un errore di timeout.

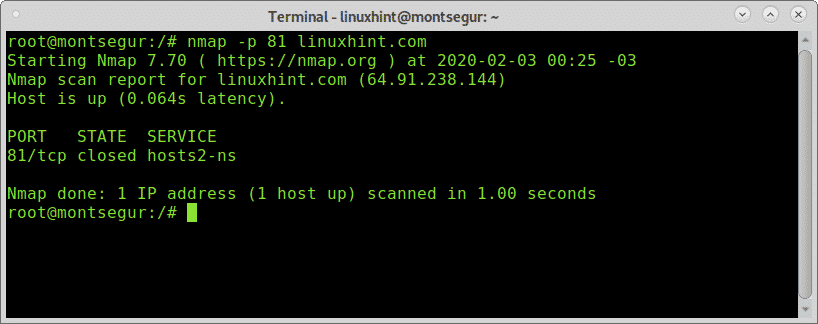

Ora proviamo Telnet contro una porta chiusa (non filtrata), per questo esempio userò la porta 81. Poiché Nmap non ha segnalato le porte chiuse prima di procedere, confermerò che è chiuso, scansionando la porta specifica usando il flag-p:

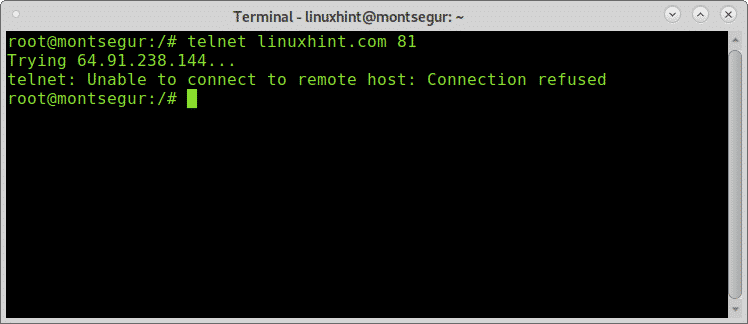

una Volta confermata, la porta è chiusa, facciamo una prova con Telnet:

Come si può vedere la connessione non stabilita e l’errore è diverso da quello con il filtrato porta che mostra la “Connessione rifiutata”.

Per chiudere una connessione stabilita, puoi premere CTRL+] e vedrai il prompt:

Quindi digitare “esci” e premere INVIO.

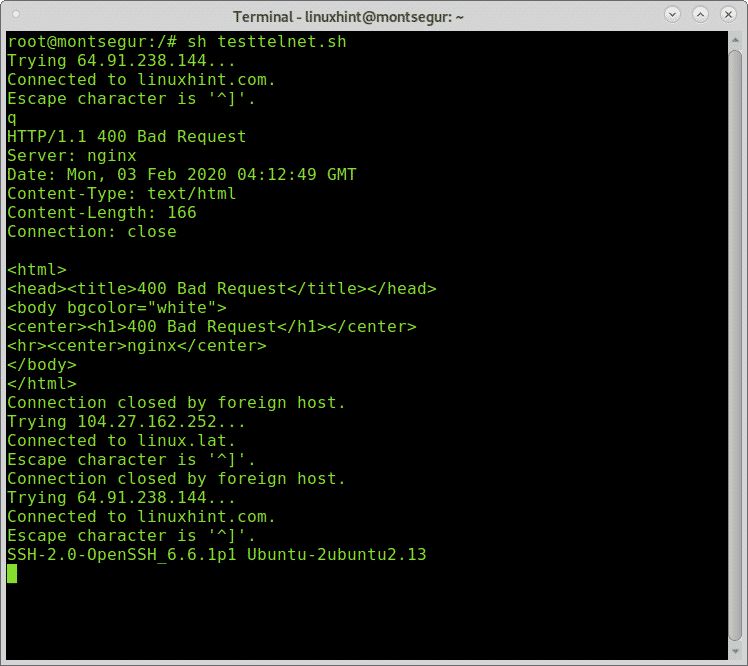

Sotto Linux si può facilmente scrivere un piccolo script di shell per connettersi tramite telnet con diverse destinazioni e porte.

Apri nano e crea un file chiamato multipletelnet.sh con il seguente contenuto all’interno:

#! /bin/bash#The first uncommented line will connect to linuxhint.com through port $telnet linuxhint.com 80#The second uncommented line will connect to linux.lat through ssh.telnet linux.lat 22#The third uncommented line will connect to linuxhint.com through sshtelnet linuxhint.com 22

Le connessioni iniziano solo dopo che il precedente è stato chiuso, è possibile chiudere la connessione passando qualsiasi carattere, nell’esempio sopra ho passato “q”.

Tuttavia, se si desidera testare molte porte e target contemporaneamente, Telnet non è l’opzione migliore, per la quale si dispone di Nmap e strumenti simili

Informazioni su Telnet:

Come detto prima, Telnet è un protocollo non crittografato vulnerabile agli sniffer, qualsiasi utente malintenzionato può intercettare la comunicazione tra il client e il server in testo semplice accedendo a informazioni sensibili come le password.

La mancanza di metodi di autenticazione consente anche a possibili aggressori di modificare i pacchetti inviati tra due nodi.

A causa di questo Telnet è stato rapidamente sostituito da SSH (Secure Shell) che fornisce una varietà di metodi di autenticazione e crittografa anche l’intera comunicazione tra i nodi.

Bonus: testare porte specifiche per possibili vulnerabilità con Nmap:

Con Nmap possiamo andare molto di più che con Telnet, possiamo imparare la versione del programma in esecuzione dietro la porta e possiamo anche testarlo per le vulnerabilità.

Scansione di una porta specifica per trovare vulnerabilità sul servizio:

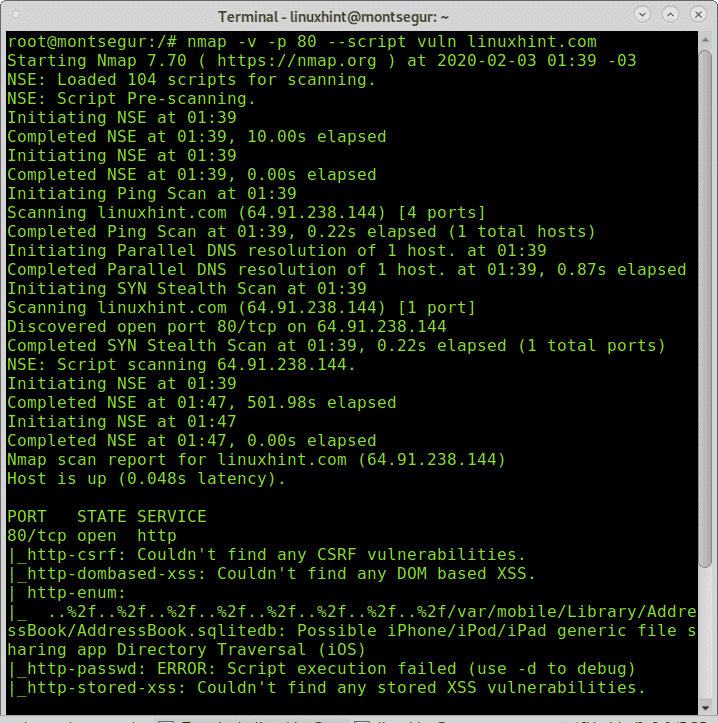

Il seguente esempio mostra una scansione contro la porta 80 di linuxhint.com chiamare Nmap NSE script vuln per testare script offensivi alla ricerca di vulnerabilità:

Come puoi vedere, dal momento che è LinuxHint.com server non sono state trovate vulnerabilità.

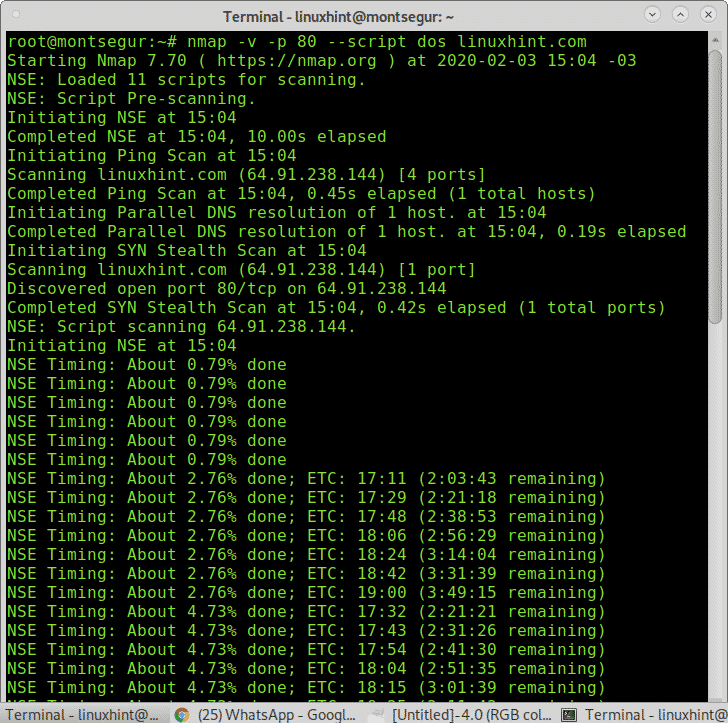

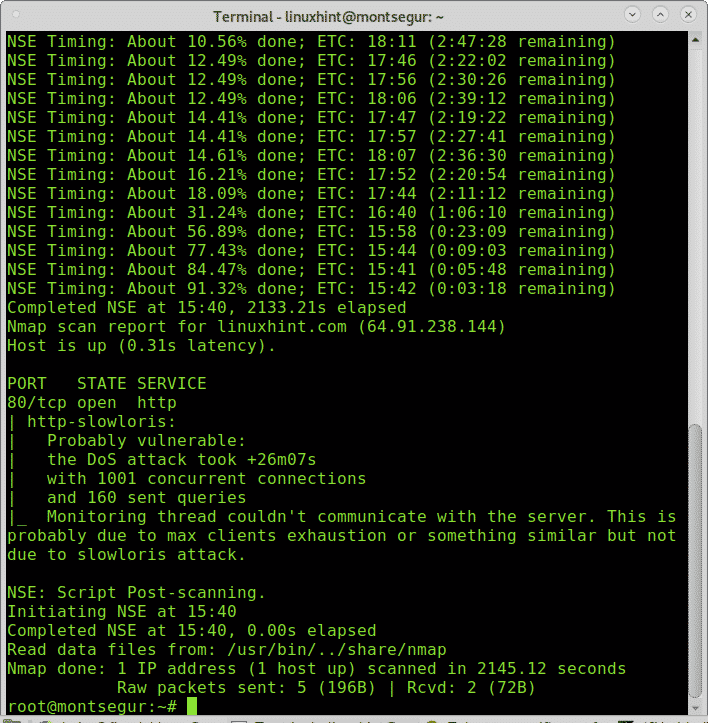

è possibile eseguire la scansione di una porta specifica per una specifica vulnerabilità; l’esempio seguente mostra come eseguire la scansione di un porto utilizzo di Nmap per trovare vulnerabilità DOS:

Come si può vedere Nmap trovato una possibile vulnerabilità (si trattava di un falso positivo, in questo caso).

Puoi trovare molti tutorial di alta qualità con diverse tecniche di scansione delle porte su https://linuxhint.com/?s=scan+ports.

Spero che tu abbia trovato utile questo tutorial su Telnet su una porta specifica a scopo di test. Continua a seguire LinuxHint per ulteriori suggerimenti e aggiornamenti su Linux e networking