Telnet jest zarówno protokołem umożliwiającym dostęp do zdalnego urządzenia w celu jego sterowania, jak i programem używanym do łączenia się za pośrednictwem tego protokołu. Protokół Telnet jest „tanią” wersją ssh, niezaszyfrowaną, podatną na ataki sniffing i Man In The Middle, domyślnie Port Telnet musi być zamknięty.

program telnet, który nie jest protokołem Telnet, może być przydatny do testowania Stanów portów, które są funkcjonalnością, którą wyjaśnia ten poradnik. Powodem, dla którego protokół ten jest przydatny do łączenia się z różnymi protokołami, takimi jak POP, jest to, że oba protokoły obsługują zwykły tekst (co jest ich głównym problemem i dlaczego takie usługi nie powinny być używane).

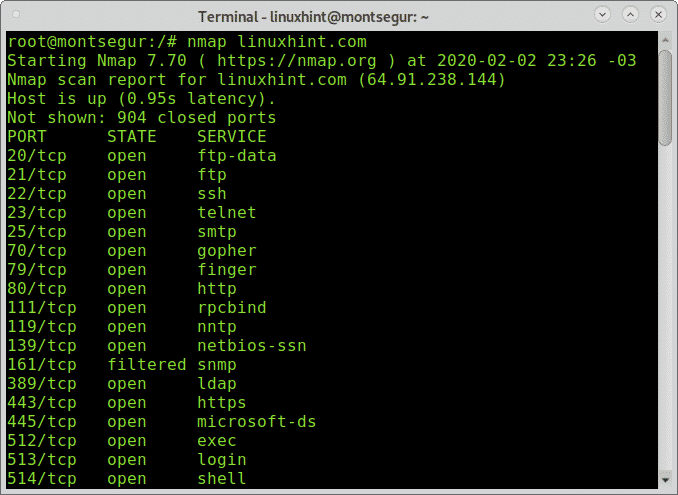

sprawdzanie portów przed uruchomieniem:

przed rozpoczęciem pracy z telnet, sprawdźmy za pomocą Nmap niektóre porty na docelowej próbce (linuxhint.com).

pierwsze kroki z Telnet do określonych portów w celach testowych:

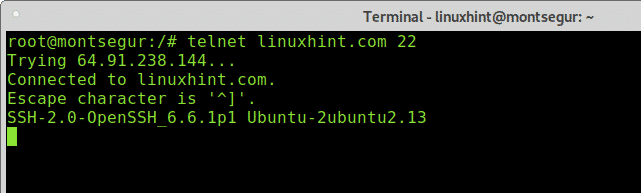

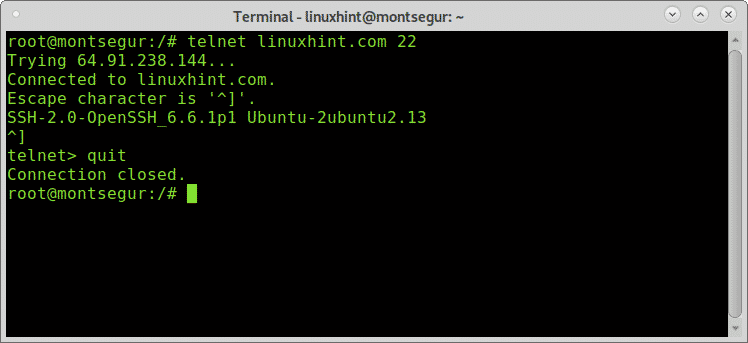

gdy dowiedzieliśmy się o otwartych portach, możemy rozpocząć uruchamianie testów, spróbujmy portu 22 (ssh), na konsoli napisz ” telnet < target>< port>”, jak pokazano poniżej:

jak widać w poniższym przykładzie wynik mówi, że jestem podłączony do linuxhint.com, dlatego port jest otwarty.

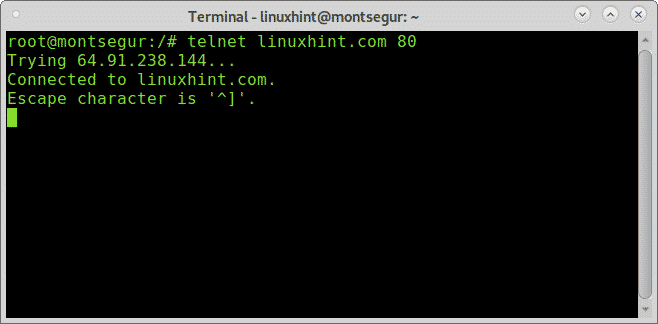

spróbujmy tego samego na porcie 80 (http):

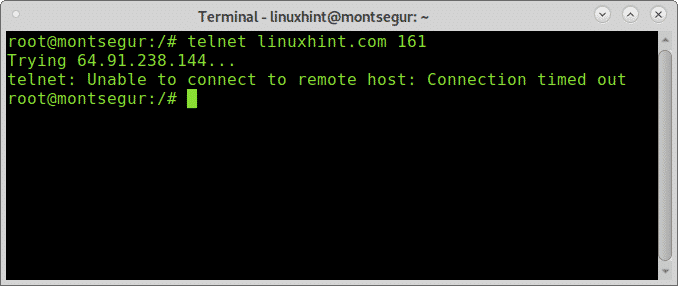

wyjście jest podobne do Portu 80, teraz spróbujmy portu 161, który zgodnie z Nmap jest filtrowany:

jak widzisz, przefiltrowany port nie pozwolił na nawiązanie połączenia, zwracając błąd przerwania czasu.

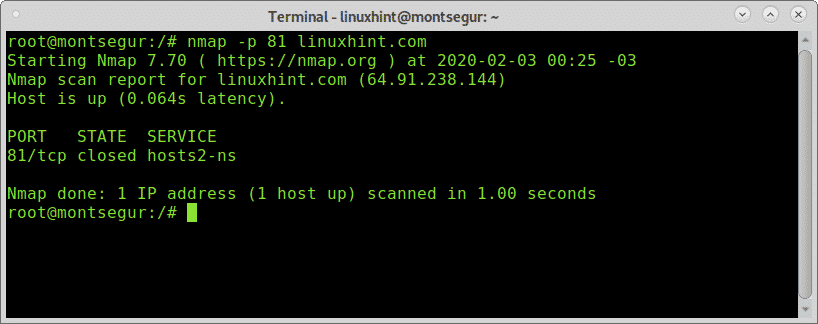

teraz spróbujmy Telnet przeciwko zamkniętemu (nie filtrowanemu) portowi, w tym przykładzie użyję portu 81. Ponieważ Nmap nie zgłosił zamkniętych portów przed kontynuowaniem, potwierdzę, że jest zamknięty, skanując określony port za pomocą flagi-p:

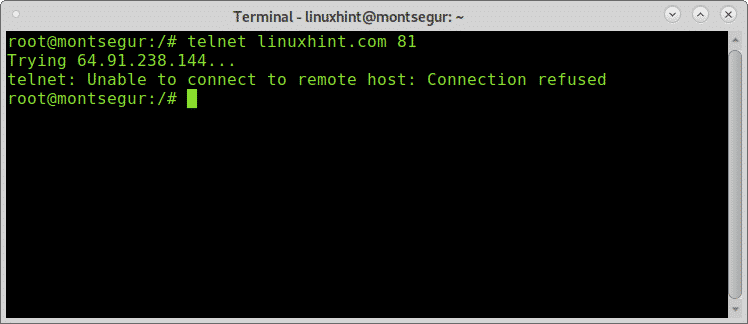

po potwierdzeniu, że port jest zamknięty, przetestujmy go za pomocą Telnet:

jak widać połączenie nie zostało nawiązane, a błąd jest inny niż w przypadku filtrowanego portu pokazującego „odmowa połączenia”.

aby zamknąć nawiązane połączenie, możesz nacisnąć CTRL+], a zobaczysz monit:

następnie wpisz „quit” i naciśnij ENTER.

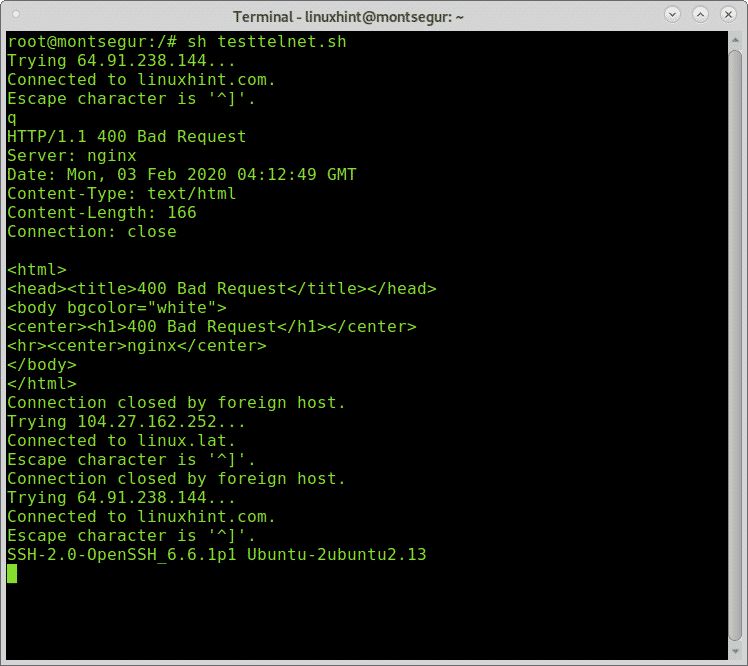

pod Linuksem możesz łatwo napisać mały skrypt powłoki, aby połączyć się przez telnet z różnymi celami i portami.

Otwórz nano i utwórz plik o nazwie multipletelnet.sh z następującą zawartością wewnątrz:

#! /bin/bash#The first uncommented line will connect to linuxhint.com through port $telnet linuxhint.com 80#The second uncommented line will connect to linux.lat through ssh.telnet linux.lat 22#The third uncommented line will connect to linuxhint.com through sshtelnet linuxhint.com 22

połączenia rozpoczynają się dopiero po zamknięciu poprzedniego, można zamknąć połączenie przekazując dowolny znak, w powyższym przykładzie przekazałem „q”.

jednak, jeśli chcesz testować wiele portów i celów jednocześnie, Telnet nie jest najlepszą opcją, dla której masz Nmap i podobne narzędzia

o Telnet:

jak wspomniano wcześniej, Telnet jest niezaszyfrowanym protokołem podatnym na sniffery, każdy atakujący może przechwycić komunikację między Klientem a serwerem w postaci zwykłego tekstu, uzyskując dostęp do rozsądnych informacji, takich jak hasła.

brak metod uwierzytelniania pozwala również potencjalnym atakującym modyfikować Pakiety wysyłane między dwoma węzłami.

z tego powodu Telnet został szybko zastąpiony przez SSH (Secure Shell), który zapewnia różne metody uwierzytelniania, a także szyfruje całą komunikację między węzłami.

Bonus: testowanie konkretnych portów pod kątem możliwych luk w zabezpieczeniach za pomocą Nmap:

dzięki Nmap możemy zrobić znacznie więcej niż w przypadku Telnetu, możemy nauczyć się wersji programu działającego za portem, a nawet możemy przetestować go pod kątem luk w zabezpieczeniach.

skanowanie określonego portu w celu znalezienia luk w usłudze:

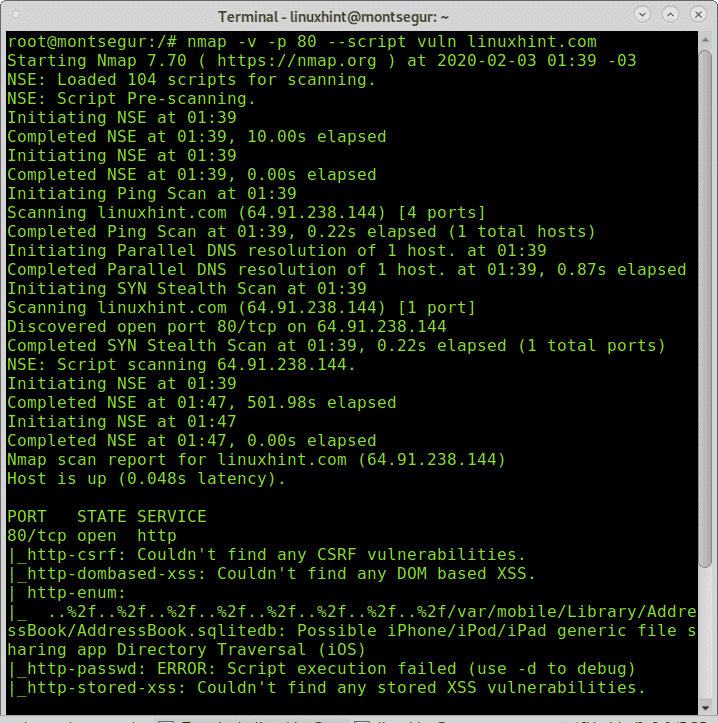

poniższy przykład pokazuje skanowanie na porcie 80 linuxhint.com wywołanie Nmap NSE script vuln do testowania obraźliwych skryptów w poszukiwaniu luk w zabezpieczeniach:

jak widać, ponieważ jest LinuxHint.com serwer nie znaleziono żadnych luk.

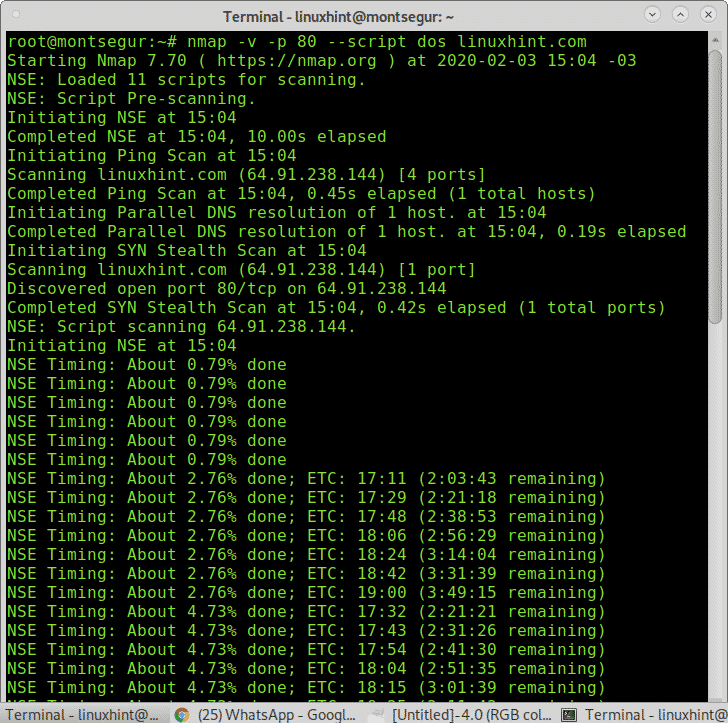

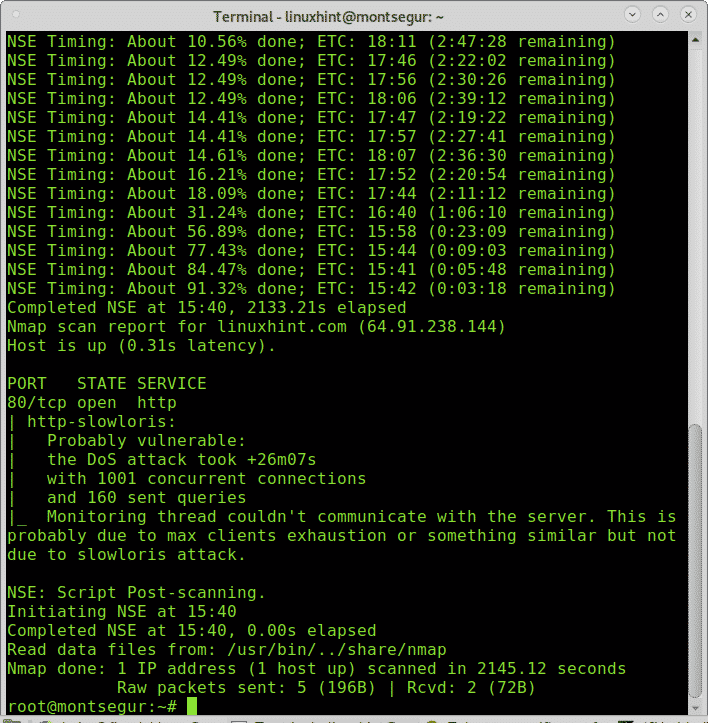

możliwe jest skanowanie określonego portu w poszukiwaniu określonej luki; poniższy przykład pokazuje, jak skanować port przy użyciu Nmap, aby znaleźć luki w zabezpieczeniach DOS:

jak widać Nmap znalazł możliwą lukę (w tym przypadku był to fałszywy alarm).

możesz znaleźć wiele wysokiej jakości samouczków z różnymi technikami skanowania portów pod adresem https://linuxhint.com/?s=scan+ports.

mam nadzieję, że ten samouczek dotyczący Telnetu do określonego portu w celach testowych był przydatny. Śledź LinuxHint, aby uzyskać więcej wskazówek i aktualizacji na temat Linuksa i sieci