Telnet je protokol umožňující přístup k vzdálené zařízení ovládat a program, který slouží k připojení pomocí tohoto protokolu. Protokol Telnet je „levná“ verze ssh, nešifrovaná, zranitelná vůči čichání a Man In the Middle útokům, ve výchozím nastavení musí být port Telnet uzavřen.

program telnet, který není protokolem Telnet, může být užitečný pro testování stavů portů, což je funkce, kterou tento tutoriál vysvětluje. Důvodem, proč je tento protokol užitečný pro připojení k různým protokolům, jako je POP, je, že oba protokoly podporují prostý text (což je jejich hlavní problém a proč by takové služby neměly být používány).

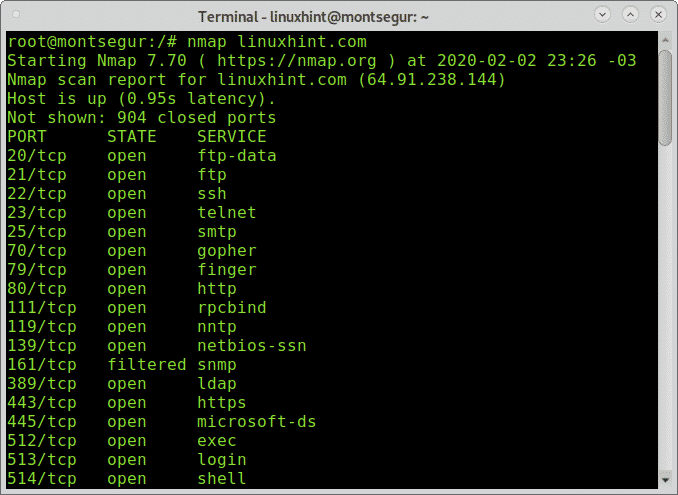

Kontrola portů před zahájením:

Před zahájením s telnet, pojďme zkontrolovat s Nmap některé porty na vzorku cílové (linuxhint.com).

začínáme s Telnet na konkrétní porty pro účely testování:

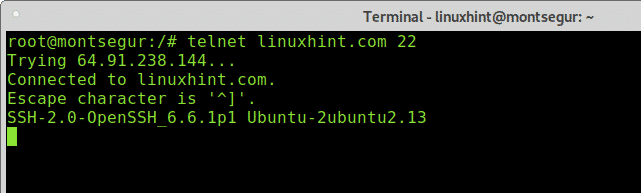

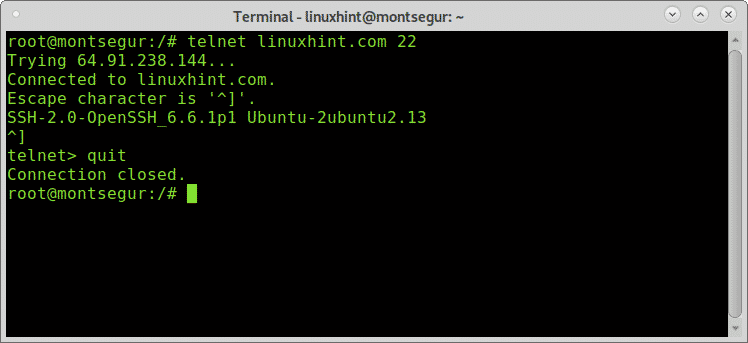

Jakmile jsme se dozvěděli o otevřené porty, můžeme začít spouštění testů, pojďme to zkusit na port 22 (ssh), na konzoli napište „telnet <cíl> <port>“, jak je uvedeno níže:

Jak můžete vidět v níže uvedeném příkladu výstupu říká, že jsem připojen k linuxhint.com proto port je otevřený.

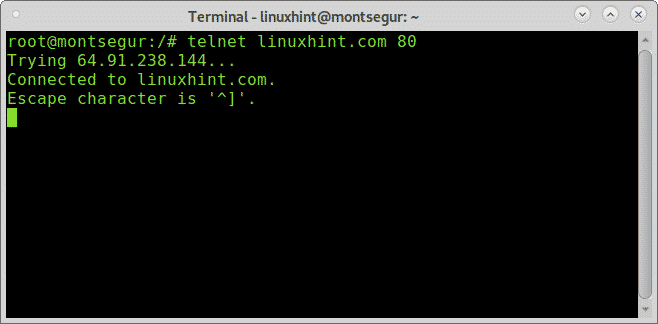

zkusme to samé na portu 80 (http):

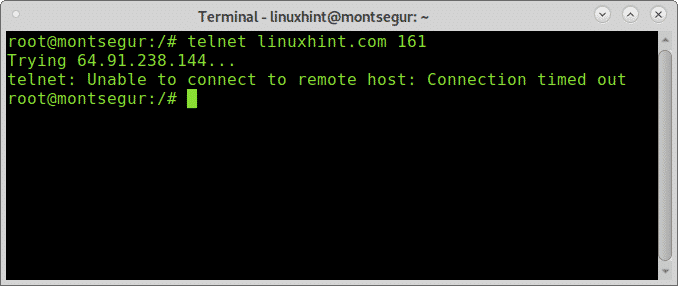

výstup je podobný s portem 80, teď pojďme zkusit port 161, která podle Nmap je filtrován:

Jak můžete vidět, filtrovaný port nechtěl povolit připojení musí být stanovena návratu time out chyby.

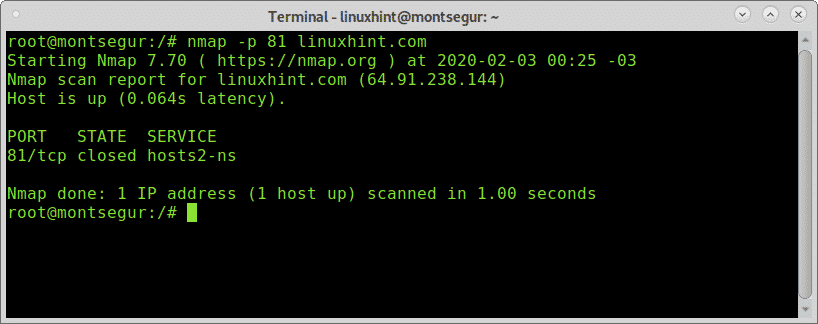

nyní zkusme Telnet proti uzavřenému (nefiltrovanému) portu, pro tento příklad použiji port 81. Vzhledem k tomu, že Nmap před pokračováním neohlásil uzavřené porty, potvrdím, že je uzavřen skenováním konkrétního portu pomocí příznaku-p:

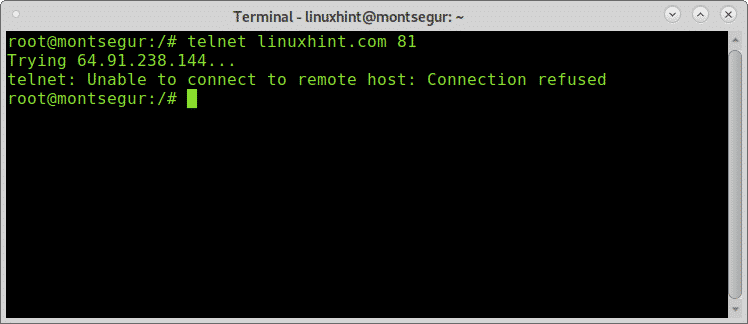

Jednou potvrdil, že port je uzavřen, vyzkoušíme to s Telnet:

Jak můžete vidět souvislost nebyla stanovena a chyba je jiná, než s filtrovaný port ukazuje „Connection refused“.

zavřít vytvořené připojení, můžete stisknutím kombinace kláves CTRL+] a budete vidět výzvu:

Pak typ „quit“ a stiskněte ENTER.

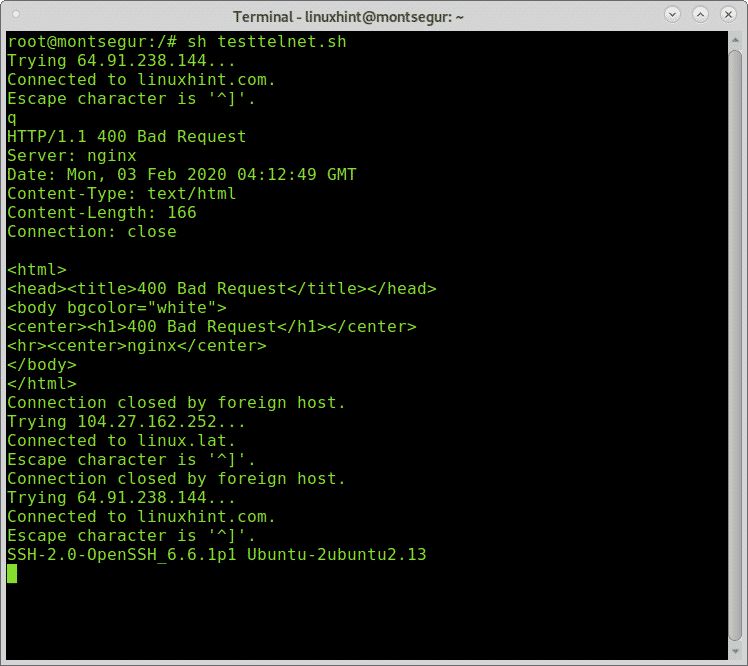

pod Linuxem můžete snadno napsat malý shell skript pro připojení přes telnet s různými cíli a porty.

Otevřít nano a vytvořit soubor s názvem multipletelnet.sh s tímto obsahem uvnitř:

#! /bin/bash#The first uncommented line will connect to linuxhint.com through port $telnet linuxhint.com 80#The second uncommented line will connect to linux.lat through ssh.telnet linux.lat 22#The third uncommented line will connect to linuxhint.com through sshtelnet linuxhint.com 22

Připojení spustit pouze po předchozí byla uzavřena, můžete připojení ukončit předáním libovolný znak, V příkladu výše jsem prošel „q“.

Přesto, pokud si chcete vyzkoušet mnoho přístavů a cílů současně Telnet není nejlepší volba, pro které máte Nmap a podobné nástroje

Telnet:

Jak řekl dříve, Telnet je nešifrovaný protokol, náchylné k štěnicemi, žádný útočník může zachytit komunikaci mezi klientem a serverem ve formátu prostého textu v přístupu k citlivé údaje, jako jsou hesla.

nedostatek autentizačních metod také umožňuje možným útočníkům upravovat balíčky odeslané mezi dvěma uzly.

Protože toto Telnet byl rychle nahrazen SSH (Secure Shell), který poskytuje různé metody ověřování a také šifruje celou komunikaci mezi uzly.

Bonus: testování specifické porty pro možné chyby s Nmap:

S Nmap můžeme jít daleko více než s Telnet, se můžeme dozvědět, že verze programu běží za port a můžeme ještě otestovat na chyby.

Skenování konkrétní port, najít slabá místa na službu:

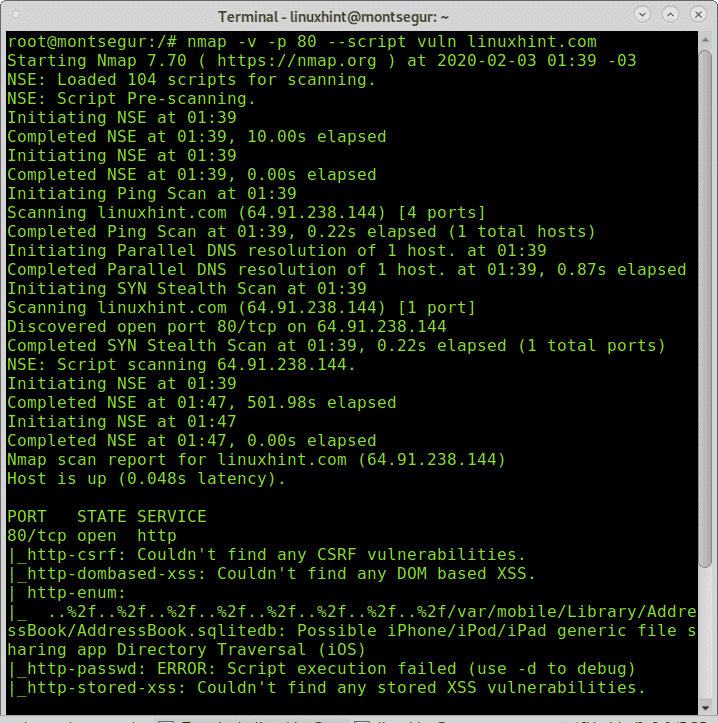

následující příklad ukazuje, skenování proti portu 80 linuxhint.com volání Nmap NSE skriptu vuln pro test útočné skripty hledá chyby:

jak můžete vidět, protože to je LinuxHint.com server nebyly nalezeny žádné chyby zabezpečení.

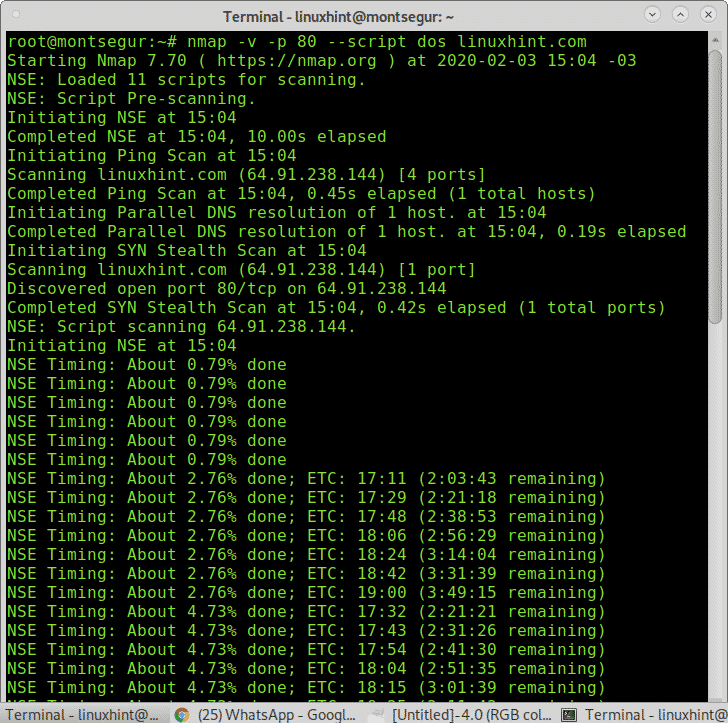

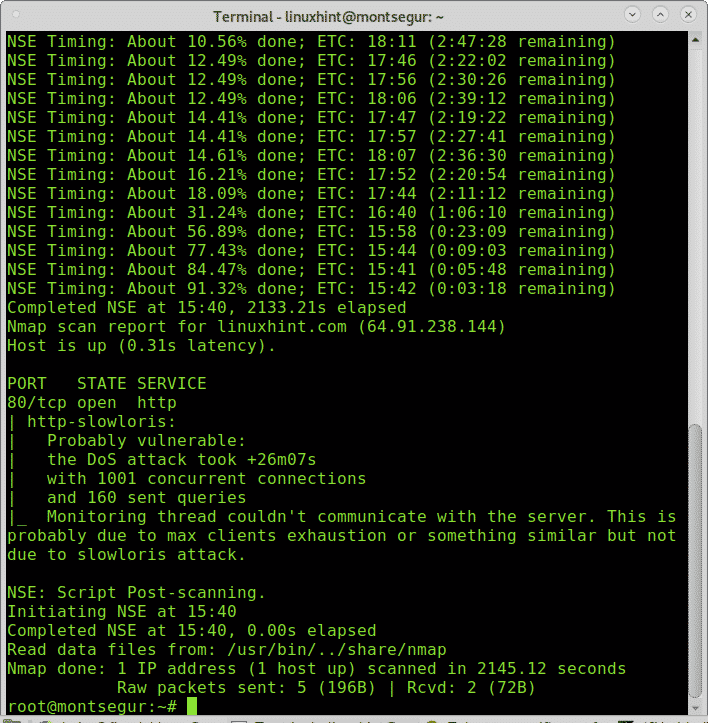

je možné skenovat konkrétního portu pro konkrétní zranitelnost; následující příklad ukazuje, jak skenování portů pomocí Nmap najít DOS zranitelností:

Jak můžete vidět Nmap našel možné zranitelnosti (bylo falešně pozitivní v tomto případě).

na https://linuxhint.com/?s=scan+portsnajdete spoustu vysoce kvalitních výukových programů s různými technikami skenování portů.

doufám, že jste našli tento návod na Telnet na konkrétní port pro účely testování užitečné. Mějte po LinuxHint pro více tipů a aktualizací na Linuxu a sítí