Protección contra DDoS, Tecnologías De Próxima Generación & Desarrollo Seguro, Operaciones De Seguridad

Los Notorios Foros de Hackeo Bloquean Las Ofertas, Pero Los Servicios De Ciberdelincuencia Aumentan En Mathew J. Schwartz • euroinfosec) * Noviembre 1, 2016

- Crédito elegible

- Obtener permiso

Los administradores y habilitadores de los llamados servicios de stresser/booter pueden estar sintiendo algo de calor.

Véase También: Webinar en vivo / Mitigación de los riesgos Asociados con el Trabajo remoto

Estos servicios a menudo se comercializan como herramientas para realizar pruebas de estrés en el sitio web de uno al proporcionar ataques distribuidos de denegación de servicio a pedido. Pero las herramientas han sido utilizadas durante mucho tiempo por personas que desean interrumpir los sitios web de otros, y los expertos en delitos informáticos dicen que pueden ser una fuente de dinero fácil para desarrolladores y administradores sin escrúpulos.

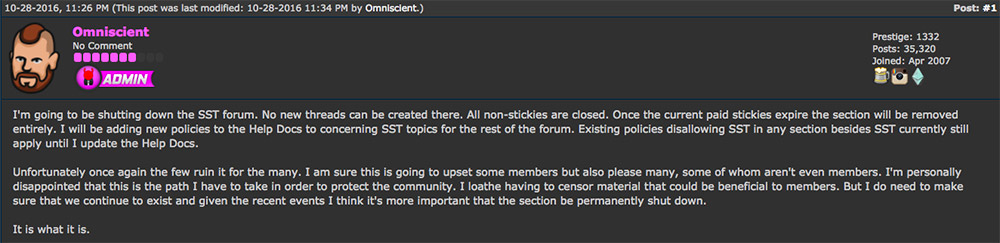

En una señal de que los investigadores están prestando más atención a interrumpir los servicios de stresser/booter, the notorious Hack Forums, un sitio que los expertos en seguridad dicen que atiende especialmente a niños de script y aspirantes a ciberdelitos, anunció recientemente que cerrará su foro de pruebas de estrés de servidor.

» Desafortunadamente, una vez más, los pocos lo arruinan para muchos. Estoy seguro de que esto molestará a algunos miembros, pero también agradará a muchos, algunos de los cuales ni siquiera son miembros», dijo el administrador del sitio Jesse «Omnisciente» LaBrocca en un Oct. 28 puestos. «Estoy personalmente decepcionado de que este es el camino que tengo que tomar para proteger a la comunidad. Detesto tener que censurar material que podría ser beneficioso para los miembros. Pero necesito asegurarme de que continuemos existiendo y dados los eventos recientes creo que es más importante que la sección se cierre permanentemente.»

Lo que aún está por verse, sin embargo, es si el movimiento de los foros de Hackeo conduce a una reducción en los ataques DDoS bajo demanda (consulte la Economía de Ciberdelincuencia como Servicio: Más fuerte que nunca).

Los ataques DDoS bajo demanda pueden ser difíciles de rastrear, especialmente si los operadores de servicio usan terminales infectados para lanzar sus ataques. Hasta la fecha, por ejemplo, no está claro si los ataques DDoS de récord vinculados a dispositivos infectados de Internet de las cosas (y malware de IoT como Mirai) han sido lanzados por servicios de stresser/booter. Pero, históricamente, los ciberdelincuentes solo han infectado una gran cantidad de dispositivos IoT para monetizar sus esfuerzos ofreciendo ataques DDoS bajo demanda.

Recientemente, sin embargo, ha habido una serie de detenciones de presuntos operadores de estrés/arranque. En septiembre, por ejemplo, dos hombres de 18 años, Itay Huri, alias «P1st» y «M30w», y Yarden Bidani, alias «AppleJ4ck», fueron arrestados en Israel a petición del FBI en relación con una investigación sobre el sitio de ataques DDoS, que proporcionó ataques DDoS a pedido.

» Basado en un esquema de suscripción, a partir de $19.99 por mes, decenas de miles de clientes pagaron más de 6 600,000 en los últimos dos años a vDos», según un nuevo informe de tendencias de ataques DDoS publicado por la empresa de seguridad Kaspersky Lab con sede en Moscú. «En solo cuatro meses, entre abril y julio, los vDos lanzaron más de 277 millones de segundos de tiempo de ataque, o aproximadamente 8,81 años de tráfico de ataque», agrega.

Europol considera que la amenaza DDoS

La amenaza planteada por los servicios de estrés/arranque fue citada en la Evaluación de la Delincuencia Organizada en Internet de 2016, publicada en septiembre por la agencia de inteligencia policial de la UE Europol, como uno de los principales desafíos de la ciberdelincuencia a los que se enfrenta la policía actualmente.

«Los ataques DDoS siguen creciendo en intensidad y complejidad, con muchos ataques que combinan ataques de red y de capa de aplicaciones», dice el informe de IOCTA. «Los arrancadores/estresantes están fácilmente disponibles como servicio, lo que representa un número cada vez mayor de ataques DDoS.»Estos servicios a menudo también se utilizan para extorsionar a las víctimas.

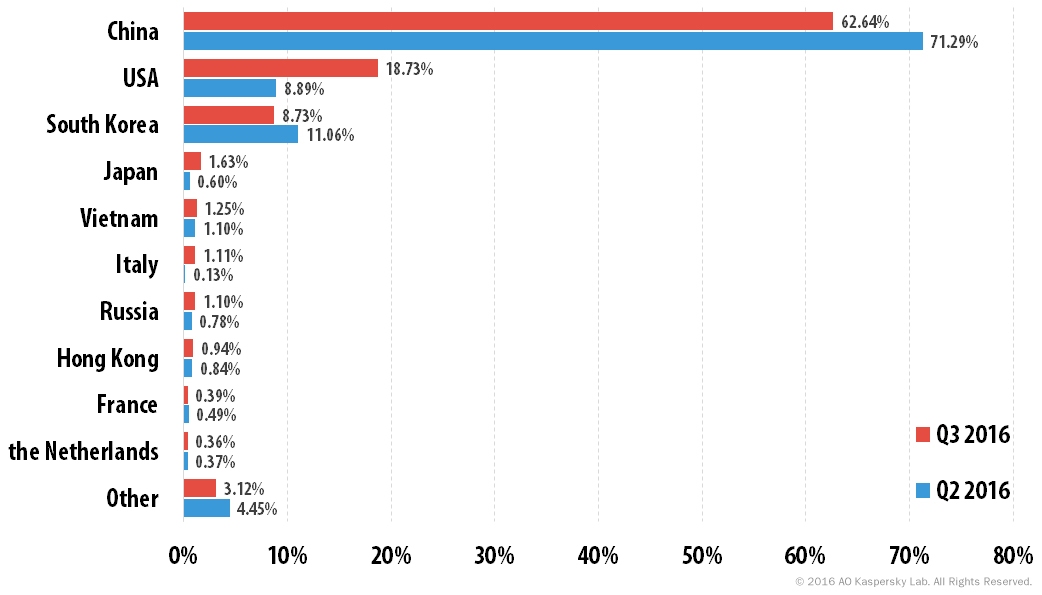

El problema es de alcance internacional. Kaspersky Lab dice que de julio a septiembre, los principales países que recibieron víctimas de ataques DDoS fueron China, Estados Unidos y Corea del Sur. Dijo que las inundaciones SYN siguen siendo, con mucho, el tipo de ataque DDoS más frecuente.

Ataques DDoS: Países más específicos

Los arrestos relacionados continúan

, pero Europol dice que se están realizando esfuerzos de interrupción de ataques DDoS relacionados. «Los proveedores están asumiendo más responsabilidad por la seguridad y la salud de sus propias redes y servicios», según el informe de IOCTA. Además, » los ISP detectan y filtran activamente los ataques DDoS, implementan estándares como BCP38 para reducir la suplantación de IP, detectan inicios de sesión fraudulentos y otras actividades maliciosas.»

Las agencias de aplicación de la ley también continúan investigando los servicios de estrés / arranque, así como sus usuarios. Pero los expertos en seguridad dicen que tales esfuerzos se complican en parte por la relativa facilidad con la que se pueden diseñar, alojar o adquirir dichos servicios, así como por los beneficios criminales que se obtienen al ejecutar un servicio de estrés/arranque.

El año pasado, por ejemplo, como parte de la «Operación Vivarium», la policía británica arrestó a cuatro personas, una de 15 años, una de 16 y dos de 18, bajo sospecha de haber utilizado el servicio DDoS a pedido de Lizard Stresser de la Brigada de Lagartos. La policía dijo que los sospechosos compraron tiempo de ataque » utilizando servicios de pago alternativos como Bitcoin en un intento de permanecer en el anonimato.»

Arrestos previos de estresantes/botadores, incluidos presuntos cabecillas detrás del grupo de Escuadrones de Lagartos, en algunos casos revelaron que ellos también eran, legalmente hablando, niños únicos, al menos cuando diseñaron y comenzaron a vender tales servicios.

Titanium Stresser Admin Se declara culpable

Lo mismo es cierto para Adam Mudd, de 19 años, en Inglaterra, que dirigía «Titanium Stresser», un servicio que la policía dice que fue aprovechado por usuarios internacionales para lanzar 1,8 millones de ataques en dos años.

En Oct. El 21 de septiembre, Mudd se declaró culpable en el Tribunal Penal Central de Inglaterra y Gales en Londres, más conocido como Old Bailey, de tres cargos relacionados: dos cargos de uso indebido de computadoras, relacionados con la creación y administración de su herramienta estresante; y un cargo de lavado de dinero en relación con ganancias financieras obtenidas a través de su herramienta estresante utilizada por otros. También admitió haber atacado su antigua universidad, como alumno de ciencias de la computación, mientras probaba su herramienta.

De acuerdo con la Unidad de Operaciones Especiales de la Región Oriental de Inglaterra, Mudd ganó más de £300,000 (3 365,000) antes de cumplir 18 años, y alega que desde septiembre de 2013 hasta marzo de 2015, su servicio se utilizó para lanzar 1,8 millones de ataques. Los fiscales dijeron en el tribunal que desarrolló el software por primera vez cuando tenía solo 15 años, y que lo usó él mismo 594 veces contra 181 direcciones IP individuales, empleando el nombre de usuario «themuddfamily», informa Evening Standard de Gran Bretaña, y agregó que el servicio registró todos los ataques, y el nombre de usuario relacionado, que lanzó.

Los lagartos aprendieron de Mudd

También dijeron que el software de Mudd fue copiado por el Escuadrón de Lagartos, convirtiéndose en la base de su servicio Lizard Stresser.

Mudd ha sido liberado bajo fianza, a condición de no usar ningún dispositivo conectado a Internet, hasta diciembre. 16, cuando se enfrenta a una sentencia, y el juez Michael Topolski indicó que podría cumplir condena en una institución para delincuentes juveniles, Evening Standard reports. Agrega que el abogado de Mudd, Ben Cooper, dijo al tribunal que su cliente ha sido diagnosticado como autista, que actualmente está siendo sometido a evaluación psicológica, vive con sus padres y trabaja como portero de hotel.

«El caso de Adam Mudd es lamentable, porque este joven claramente tiene mucha habilidad, pero ha estado utilizando ese talento para beneficio personal a expensas de otros», dijo el Detective Inspector Martin Peters, jefe del equipo de delitos cibernéticos de la Unidad de Operaciones Especiales de la Región Oriental, que arrestó a Mudd, en una declaración emitida después de que el sospechoso se declarara culpable.

» Queremos dejar en claro que no es nuestro deseo criminalizar innecesariamente a los jóvenes, sino que queremos aprovechar esas habilidades antes de que se conviertan en delito», agregó Peters.