dispozitivele Mobile, fiind valoroase, scumpe și suficient de subțiri și ușoare pentru degetele lipicioase, sunt o țintă constantă pentru hoții din întreaga lume.

smartphone-urile și tabletele sunt o investiție și de-a lungul timpului au devenit o cheie pentru regatul nostru digital cu conturi de e-mail conectate, social media și servicii cloud-redându-și valoarea nu numai în hardware-ul în sine, ci și ca o modalitate potențială de a vă compromite securitatea personală și de a vă deturna identitatea digitală.

furnizorii de tehnologie au recunoscut acest lucru și pe majoritatea platformelor majore, puteți găsi aplicații și servicii pentru a urmări și șterge de la distanță dispozitivele dacă sunt furate sau dispar-cum ar fi serviciul Apple Find My iPhone în cloud și serviciul Google Find My Phone, care vă poate urmări dispozitivul prin GPS, bloca ecranul sau cărămida dispozitivul de la distanță.

cu toate acestea, nu toată lumea știe sau utilizează aceste sisteme și există încă o piață vastă acolo pentru bunuri furate. Dar ce se întâmplă atunci când iPhone-ul este furat? Unde se termină – și cum este eliminat pentru revânzare?

acestea sunt întrebările la care Marți, cercetătorii de la Trend Micro au încercat să răspundă.

în Mai 2016, Echipa a dat peste o operațiune în care actorii amenințării ofereau instrumente și servicii pentru a deschide conturi iCloud și a debloca iPhone-urile furate.

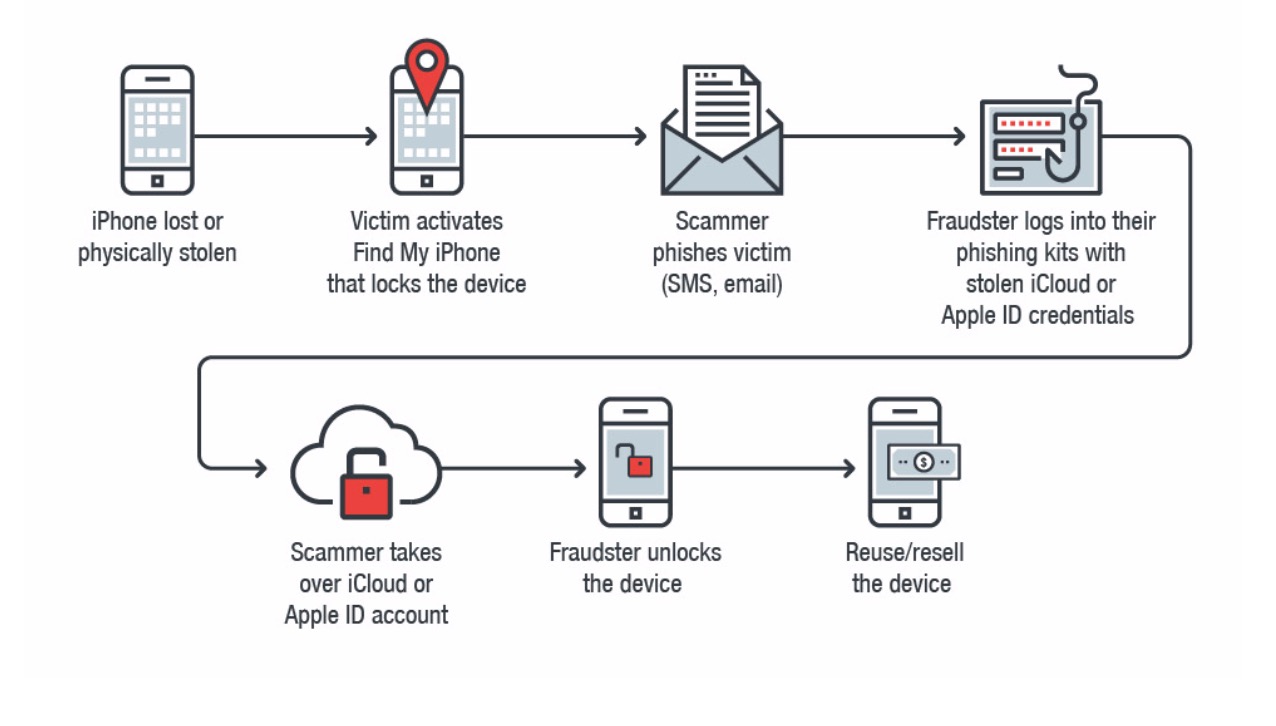

investigând în continuare, Trend Micro a constatat că, în esență, lanțul de atac folosește panica unei victime pentru a prelua aceste dispozitive.

primul pas este să trimiteți un e-mail Apple falsificat sau un mesaj SMS, notificând victima că dispozitivul lor a fost recuperat. Fără îndoială, disperată să-și recupereze dispozitivul, victima face clic pe un link care necesită acreditările contului iCloud.

aceste detalii furate sunt apoi folosite pentru a accesa și compromite contul iCloud și reutilizate pentru a debloca iPhone-ul furat-tăind potențialul de urmărire de la distanță a iPhone-ului sau de a-l bloca în întregime.

” acești phisheri Apple iCloud își desfășoară activitatea folosind un set de instrumente informatice care includ MagicApp, Applekit și Find My iPhone (FMI.php) cadru pentru automatizarea deblocărilor iCloud pentru a revinde dispozitivul pe piețele subterane și gri”, spun cercetătorii.

echipa a explorat trei astfel de servicii online și a constatat că, deși aveau o bază globală de clienți de hoți, au închiriat și servere pentru a trimite mesaje de phishing. Grupurile din spatele acestor servicii par să aibă sediul în Kosovo, Filipine, India și Africa de Nord.

odată ce un instrument a fost achiziționat, contul iCloud țintă poate fi deturnat, conținutul descărcat pentru alte activități rău intenționate și, de asemenea, șters direct.

a fost adesea cazul ca toate cele trei kituri majore de exploatare, MagicApp, Applekit și Find My iPhone-un FMI.cadrul php care imită serviciul legitim Apple – ar fi utilizat în același timp.

o parte din codul prezent în aceste instrumente sunt, de asemenea, găzduite pe un depozit GitHub deschis.

atacatorii sunt notificați prin e-mail atunci când o încercare de phishing este un succes. Dacă o victimă Cade pentru campania de phishing și își introduce acreditările pe pagina frauduloasă, informațiile iCloud, inclusiv numerele de telefon mobil, lungimea parolei, ID-ul, locația GPS și răspunsul la faptul dacă o ștergere este în curs de desfășurare, sunt preluate de atacatori.

în timp ce FM1.php script oferă capabilități de phishing, Applekit creează o rețea de dispozitive deturnate, iar MagicApp automatizează deblocarea iPhone-ului.

odată deblocat, software-ul poate fi folosit și de atacatori pentru a trimite mesaje de phishing și pentru a configura locații GPS false pentru dispozitivele furate, ceea ce poate păcăli în continuare o victimă să creadă că dispozitivul lor a fost găsit.

împreună, instrumentele pot fi folosite pentru a întrerupe serviciile Apple, pentru a șterge dispozitivul furat de orice legătură cu un proprietar anterior și pentru a pregăti iPhone-ul pentru revânzare pe alte piețe.

„la fel cum Internetul a evoluat modul în care sunt accesate informațiile și modul în care se desfășoară afacerile, a estompat și fața criminalității”, spune Trend Micro. „Nu se mai limitează la furtul de cărămidă și mortar. Instrumentele online pe care le-am văzut arată modul în care infracțiunile tradiționale și criminalitatea informatică pot funcționa concertat-sau chiar se pot consolida reciproc.”

dacă cumpărați un dispozitiv second-hand, ar trebui să verificați că nu a fost pe lista neagră sau furat, astfel încât să nu finanțați din greșeală aceste tipuri de operațiuni. În SUA, puteți utiliza site-ul CTIA pentru a verifica IMEI-ul unui dispozitiv pentru a vă asigura că nu a fost raportat pierdut sau furat.

nu există vulnerabilități sau bug-uri exploatate pentru a desfășura aceste campanii criminale, dar Apple a fost conștientizată de cercetare și poate fi capabilă să utilizeze aceste informații pentru a-și îmbunătăți serviciile de urmărire și blocare la distanță.

acoperire anterioară și conexe

Locky ransomware folosit pentru a viza spitale evoluează

autorii malware-ului au adăugat câteva trucuri noi pentru a evita detectarea.

dispozitivele IoT sunt o bombă cu ceas de securitate pentru întreprinderi

majoritatea jucătorilor din întreprinderi nu pot identifica dispozitivele IoT în rețelele lor-dar acesta este doar începutul.

utilizator Ethereum exploateaza accidental vulnerabilitate majoră, blochează portofele

portofele sunt înghețate în timp ce paritatea funcționează pe o soluție.