urządzenia mobilne, które są cenne, drogie i zarówno cienkie, jak i wystarczająco lekkie dla lepkich palców, są stałym celem złodziei na całym świecie.

smartfony i tablety są inwestycją i z czasem stały się kluczem do naszego Cyfrowego królestwa dzięki połączonym kontom e-mail, mediom społecznościowym i usługom w chmurze-oddając ich wartość nie tylko w samym sprzęcie, ale także jako potencjalny sposób na kompromis z osobistym bezpieczeństwem i przejęcie cyfrowej tożsamości.

dostawcy technologii zauważyli to i na większości głównych platform można znaleźć aplikacje i usługi do zdalnego śledzenia i czyszczenia urządzeń, jeśli zostaną skradzione lub znikną-takie jak usługa Znajdź mój iPhone firmy Apple w chmurze i usługa Znajdź mój telefon firmy Google, która może śledzić urządzenie przez GPS, blokować ekran lub zdalnie blokować urządzenie.

jednak nie wszyscy wiedzą lub używają tych systemów i nadal istnieje ogromny rynek kradzionych towarów. Ale co się stanie, gdy Twój iPhone zostanie skradziony? Gdzie to się kończy – i jak jest rozliczane do odsprzedaży?

to pytania, na które we wtorek badacze z firmy Trend Micro próbowali odpowiedzieć.

w maju 2016 zespół natknął się na operację, w której aktorzy zagrożeń oferowali narzędzia i usługi do otwierania kont iCloud i odblokowywania skradzionych iphone ’ ów.

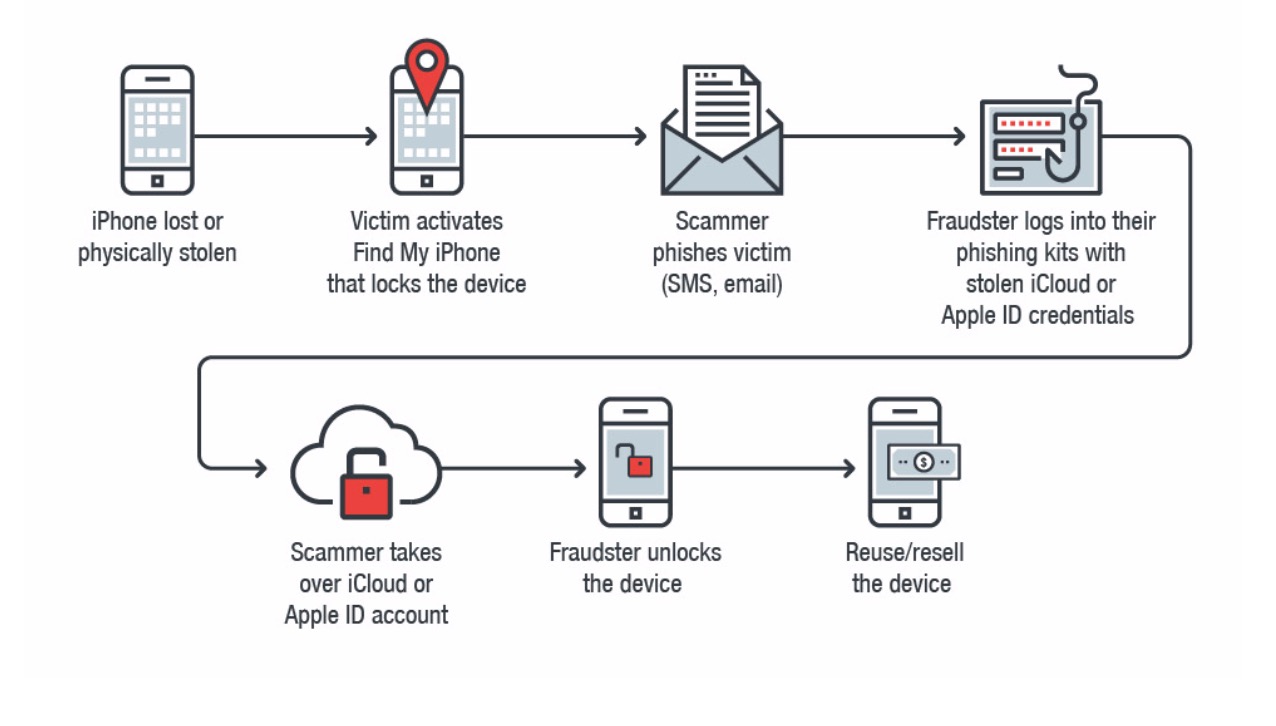

badając dalej, Trend Micro odkrył, że w rdzeniu łańcuch ataku wykorzystuje panikę ofiary, aby przejąć te urządzenia.

pierwszym krokiem jest wysłanie fałszywej wiadomości e-mail lub SMS firmy Apple, informującej ofiarę, że jej urządzenie zostało odzyskane. Bez wątpienia zdesperowana, aby odzyskać swoje urządzenie, ofiara kliknie link, który wymaga poświadczeń konta iCloud.

te skradzione dane są następnie wykorzystywane do uzyskania dostępu do konta iCloud i ponownie używane do odblokowania skradzionego iPhone 'a-odcinając potencjał zdalnego śledzenia iPhone’ a lub całkowicie go zamurowując.

” Ci phisherzy Apple iCloud prowadzą swoją działalność przy użyciu zestawu narzędzi cyberprzestępców, takich jak MagicApp, Applekit I Find my iPhone (FMI.php) framework do automatyzacji iCloud odblokowuje się w celu odsprzedaży urządzenia na rynkach podziemnych i szarych ” – twierdzą naukowcy.

zespół zbadał trzy takie usługi online i odkrył, że chociaż mają globalną bazę klientów złodziei, wynajęli również serwery do wysyłania wiadomości phishingowych. Grupy stojące za tymi usługami wydają się mieć siedzibę w Kosowie, Filipinach, Indiach i Afryce Północnej.

po zakupie narzędzia docelowe konto iCloud można przejąć, pobrać zawartość w celu innych szkodliwych działań, a także natychmiast usunąć.

często zdarzało się, że wszystkie trzy główne zestawy exploit, MagicApp, Applekit I Find my iPhone-FMI.framework php podszywający się pod legalną usługę Apple-będzie używany w tym samym czasie.

część kodu obecnego w tych narzędziach jest również hostowana w otwartym repozytorium GitHub.

atakujący są powiadamiani e-mailem, gdy próba wyłudzenia informacji zakończy się sukcesem. Jeśli ofiara bierze udział w kampanii phishingowej i wprowadza swoje dane uwierzytelniające na fałszywej stronie, atakujący pobierają informacje iCloud, w tym numery telefonów komórkowych, długość kodu dostępu, identyfikator, lokalizację GPS i odpowiedź na to, czy obecnie trwa czyszczenie.

podczas gdy FM1.skrypt php zapewnia możliwości phishingu, Applekit tworzy sieć porwanych urządzeń, a MagicApp automatyzuje odblokowywanie iPhone ’ a.

po odblokowaniu oprogramowanie może być również używane przez napastników do wysyłania wiadomości phishingowych i konfigurowania fałszywych lokalizacji GPS dla skradzionych urządzeń, co może dodatkowo oszukiwać ofiarę, że jej urządzenie zostało znalezione.

razem narzędzia mogą być używane do odcięcia usług Apple, wyczyszczenia skradzionego urządzenia z dowolnego linku do poprzedniego właściciela i przygotowania iPhone ’ a do odsprzedaży na innych rynkach.

„tak jak internet ewoluował w sposobie uzyskiwania dostępu do informacji i prowadzenia działalności gospodarczej, zatarł również oblicze przestępczości”, mówi Trend Micro. „Nie ogranicza się już do kradzieży z cegły i zaprawy. Narzędzia online, które widzieliśmy, pokazują, jak tradycyjne przestępstwa i cyberprzestępczość mogą działać harmonijnie-a nawet wzmacniać się nawzajem.”

jeśli kupujesz używane urządzenie, powinieneś sprawdzić, czy nie zostało umieszczone na czarnej liście lub skradzione, aby nie finansować tego rodzaju operacji. W Stanach Zjednoczonych możesz skorzystać ze strony internetowej CTIA, aby sprawdzić IMEI urządzenia, aby upewnić się, że nie zostało ono zgłoszone jako zgubione lub skradzione.

nie ma żadnych luk w zabezpieczeniach ani błędów wykorzystywanych do prowadzenia tych kampanii przestępczych, ale Apple zostało poinformowane o badaniach i może być w stanie wykorzystać te informacje do ulepszenia swoich usług śledzenia i zdalnego blokowania.

poprzedni i pokrewny zasięg

Locky ransomware używany do atakowania szpitali ewoluuje

autorzy złośliwego oprogramowania dodali kilka nowych sztuczek, aby uniknąć wykrycia.

urządzenia IoT to bomba zegarowa dla firm

większość graczy korporacyjnych nie może zidentyfikować urządzeń IoT w swoich sieciach-ale to dopiero początek.

użytkownik Ethereum przypadkowo wykorzystuje poważną lukę, blokuje portfele

portfele są zamrożone, podczas gdy parytet działa na rozwiązanie.