Mobile enheder, der er værdifulde, dyre og både tynde og lette nok til klæbrige fingre, er et konstant mål for tyve over hele verden.

Smartphones og tablets er en investering, og med tiden er de blevet en nøgle til vores digitale Kongerige med tilsluttede e-mail-konti, sociale medier og cloud-tjenester-hvilket gør deres værdi ikke kun i selve udstyret, men også som en potentiel måde at kompromittere din personlige sikkerhed og kapre din digitale identitet.

teknologileverandører har anerkendt dette, og på de fleste større platforme kan du finde apps og tjenester til eksternt at spore og slette enheder, hvis de bliver stjålet eller forsvinder-såsom Apples Find min iPhone-tjeneste i skyen og Googles Find min telefontjeneste, som kan spore din enhed via GPS, låse skærmen eller mursten enheden eksternt.

men ikke alle kender til eller bruger disse systemer, og der er stadig et stort marked derude for stjålne varer. Men hvad sker der, når din iPhone bliver stjålet? Hvor ender det – og hvordan ryddes det til videresalg?

dette er de spørgsmål, som forskere fra Trend Micro tirsdag har forsøgt at besvare.

i maj 2016 snublede holdet over en operation, hvor trusselaktører tilbød værktøjer og tjenester til at bryde åbne iCloud-konti og låse stjålne iPhones op.

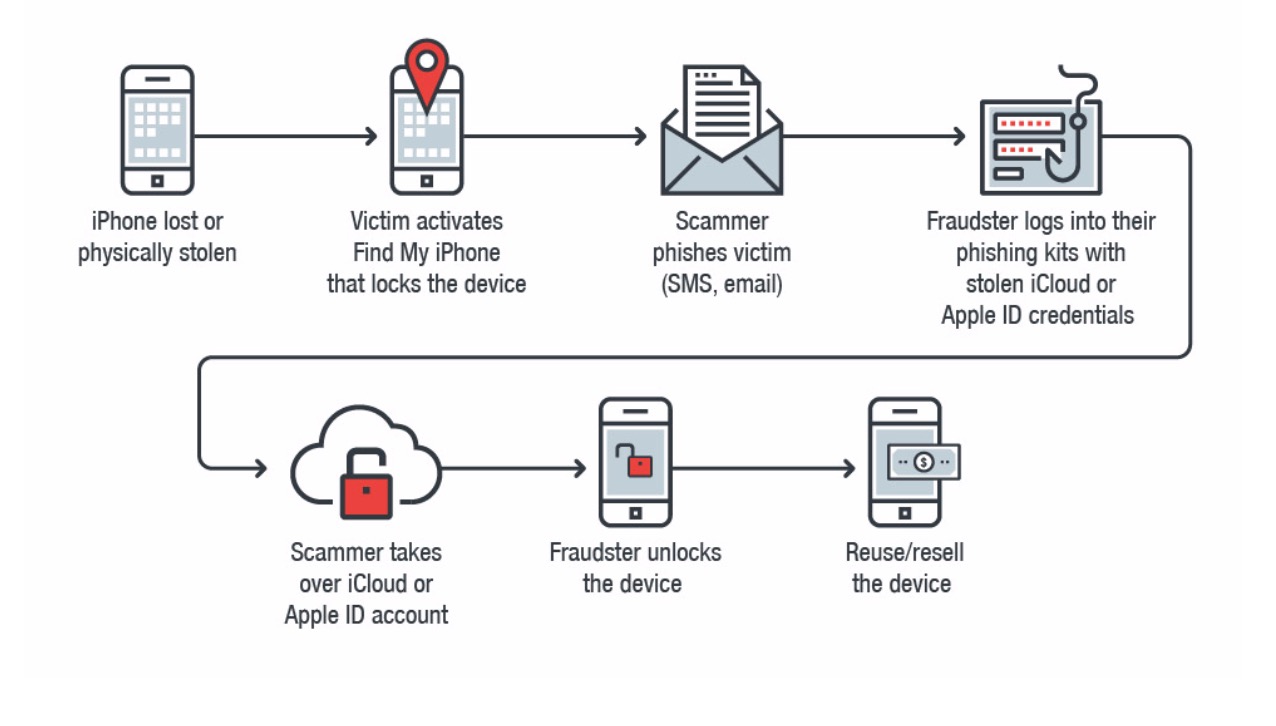

undersøgelse af Trend Micro fandt ud af, at angrebskæden i kernen udnytter et offers panik til at overtage disse enheder.

det første skridt er at sende en forfalsket Apple-e-mail eller SMS-besked, der underretter offeret om, at deres enhed er blevet gendannet. Uden tvivl desperat efter at få deres enhed tilbage, offeret klikker derefter på et link, der kræver deres iCloud-kontooplysninger.

disse stjålne detaljer bruges derefter til at få adgang til og kompromittere iCloud-kontoen og genbruges til at låse den stjålne iPhone op-afskærer potentialet for fjernsporing af iPhone eller murning af den helt.

“disse Apple iCloud-phishere driver deres forretning ved hjælp af et sæt cyberkriminelle værktøjer, der inkluderer MagicApp, Applekit og Find min iPhone (FMI.php) rammer til at automatisere iCloud låser op for at videresælge enheden på underjordiske og grå markeder,” siger forskerne.

holdet udforskede tre sådanne tjenester online og fandt ud af, at mens de havde en global kundebase af tyve, lejede de også servere til at sende phishing-meddelelser. Grupperne bag disse tjenester ser ud til at være baseret i Kosovo, Filippinerne, Indien og Nordafrika.

når et værktøj er købt, kan målet iCloud-konto blive kapret, indhold hentet til andre ondsindede aktiviteter, og også slettet direkte.

det var ofte tilfældet, at alle tre store udnytte kits, MagicApp, Applekit, og Find min iPhone-en FMI.php-rammer, der efterligner den legitime Apple-tjeneste-ville være i brug på samme tid.

nogle af koden til stede i disse værktøjer er også hostet på en åben GitHub repository.

angribere får besked via e-mail, når et phishing-forsøg er en succes. Hvis et offer falder for phishing-kampagnen og indtaster deres legitimationsoplysninger på den falske side, bliver iCloud-oplysninger, herunder mobiltelefonnumre, adgangskodelængde, ID, GPS-placering og svaret på, om en sletning i øjeblikket er i gang, grebet af angriberne.

mens FM1.php script giver phishing kapaciteter, Applekit skaber et netværk af kaprede enheder, og MagicApp automatiserer iPhone oplåsning.

når programmet er låst op, kan det også bruges af angribere til at sende phishing-beskeder og oprette falske GPS-placeringer til stjålne enheder, hvilket yderligere kan narre et offer til at tro, at deres enhed var fundet.

sammen kan værktøjerne bruges til at afskære Apples tjenester, rydde den stjålne enhed for ethvert link til en tidligere ejer og klargøre iPhone til videresalg på andre markeder.

“ligesom internettet har udviklet den måde, information er tilgængelig på, og hvordan virksomheder ledes, har det også sløret kriminalitetens ansigt,” siger Trend Micro. “Det er ikke længere begrænset til mursten og mørtel tyveri. De onlineværktøjer, vi har set, viser, hvordan traditionel forbrydelse og cyberkriminalitet kan fungere samordnet-eller endda styrke hinanden.”

hvis du køber en brugt enhed, skal du kontrollere, at den ikke er blevet sortlistet eller stjålet, så du ikke utilsigtet finansierer denne slags operationer. I USA kan du bruge CTIA-hjemmesiden til at kontrollere en enheds IMEI for at sikre, at den ikke er rapporteret tabt eller stjålet.

der er ingen sårbarheder eller fejl, der udnyttes til at gennemføre disse kriminelle kampagner, men Apple er blevet gjort opmærksom på forskningen og kan muligvis bruge disse oplysninger til at forbedre sine sporings-og fjernlåsningstjenester.

tidligere og relateret dækning

Locky løseprogram, der bruges til at målrette hospitaler udvikler sig

IoT-enheder er en Enterprise security time bomb

de fleste virksomhedsspillere kan ikke identificere IoT-enheder på deres netværk-men det er kun begyndelsen.

Ethereum bruger uheld udnytter større sårbarhed, låse tegnebøger

tegnebøger er frosset, mens paritet arbejder på en løsning.