Mobile enheter, som er verdifulle, dyre og både tynne og lette nok til klissete fingre, er et konstant mål for tyver over hele verden.

Smarttelefoner og nettbrett er en investering, og over tid har De blitt en nøkkel til vårt digitale rike med tilkoblede e-postkontoer, sosiale medier og skytjenester-noe som gir verdi ikke bare i selve maskinvaren, men også som en potensiell måte å kompromittere din personlige sikkerhet og kapre din digitale identitet.

Teknologileverandører har anerkjent dette, og på de fleste store plattformer kan du finne apper og tjenester for å spore og slette enheter eksternt hvis de blir stjålet eller forsvinner-for eksempel Apples Finn min iPhone-tjeneste i skyen og Googles Finn Min Telefon-tjeneste, som kan spore enheten din via GPS, låse skjermen eller murke enheten eksternt.

men ikke alle vet om eller bruker disse systemene, og det er fortsatt et stort marked der ute for stjålne varer. Men hva skjer når iPhone blir stjålet? Hvor ender det opp-og hvordan blir det ryddet for videresalg?

dette er spørsmålene Som Forskere Fra Trend Micro har forsøkt å svare på tirsdag.

i Mai 2016 snublet teamet over en operasjon der trusselaktører tilbød verktøy og tjenester for å bryte åpne iCloud-kontoer og låse opp stjålne iPhones.

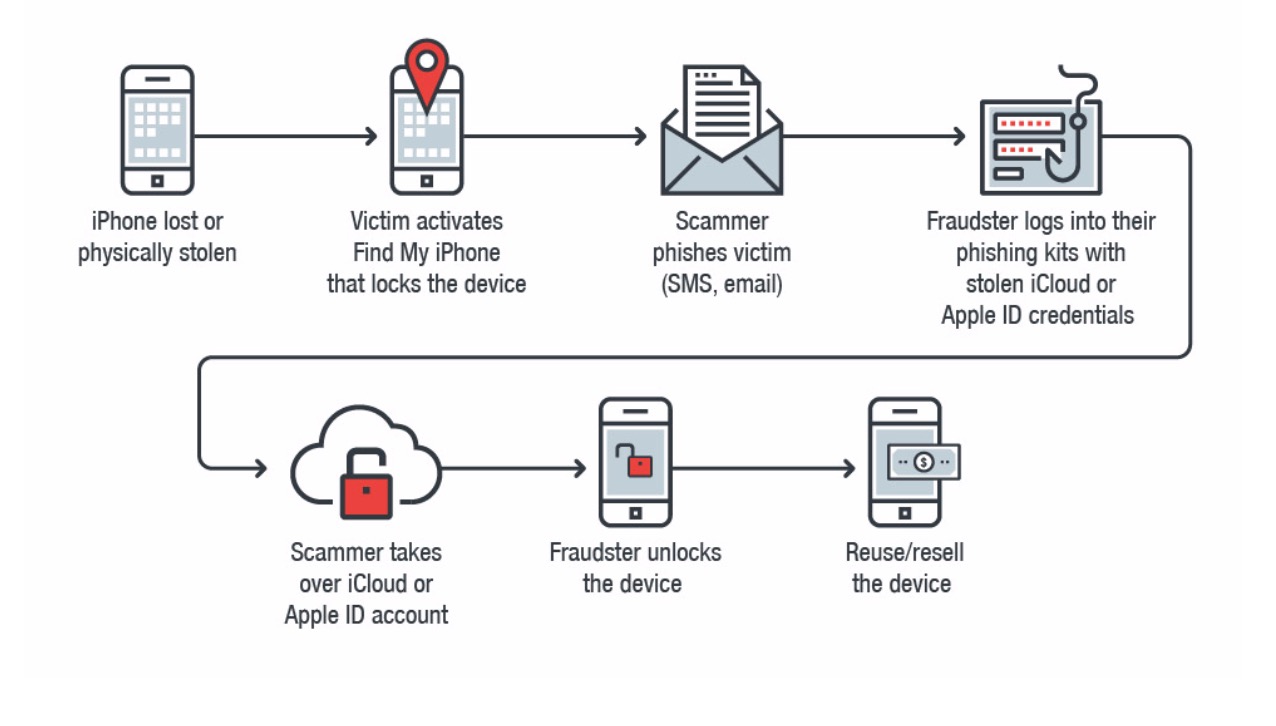

Trend Micro Undersøkte videre at kjernen i angrepskjeden utnytter et offerets panikk for å overta disse enhetene.

Det første trinnet er å sende En falsk Apple-e-post eller SMS-melding, og varsle offeret om at enheten er gjenopprettet. Ingen tvil desperat å få enheten tilbake, offeret deretter klikker på en link som krever deres iCloud konto legitimasjon.

disse stjålne detaljene brukes deretter til å få tilgang til og kompromittere iCloud-kontoen og brukes igjen til å låse opp den stjålne iPhone – kutte potensialet for å spore iPhone eksternt eller murke den helt.

» disse apple iCloud-phisherne driver sin virksomhet ved hjelp av et sett med nettkriminelle verktøy som Inkluderer MagicApp, Applekit og Finn min iPhone (FMI.php) rammeverk for å automatisere iCloud låser opp for å videreselge enheten i underjordiske og grå markeder, » sier forskerne.

teamet utforsket tre slike tjenester på nettet og fant ut at mens de hadde en global kundebase av tyver, leide de også ut servere for å sende phishing-meldinger. Gruppene bak disse tjenestene ser ut til å være basert I Kosovo, Filippinene, India og Nord-Afrika.

Når et verktøy er kjøpt, målet iCloud konto kan bli kapret, innhold lastet ned for andre ondsinnede aktiviteter, og også slettet outright.

det var ofte slik at Alle de tre store utnyttelsessettene, MagicApp, Applekit og Find My iPhone-en FMI.php-rammeverk som utgir seg for den legitime Apple-tjenesten-vil være i bruk samtidig.

Noen av koden som er tilstede i disse verktøyene, er også vert på et åpent GitHub-depot.

Angripere blir varslet via e-post når et phishing-forsøk er en suksess. Hvis et offer faller for phishing-kampanjen og legger inn legitimasjonen sin på den falske siden, blir iCloud-informasjon, inkludert mobiltelefonnumre, kodelengde, ID, GPS-posisjon og svaret på om en sletting pågår, fanget av angriperne.

Mens FM1.php script gir phishing evner, Applekit skaper et nettverk av kaprede enheter, Og MagicApp automatiserer iPhone opplåsing.

når den er låst opp, kan programvaren også brukes av angripere til å sende phishing-meldinger og sette opp falske GPS-steder for stjålne enheter, noe som kan lure et offer til å tro at enheten deres ble funnet.

sammen kan verktøyene brukes til å kutte Av Apples tjenester, fjerne den stjålne enheten av en kobling til en tidligere eier, og klar iPhone for videresalg i andre markeder.

«Akkurat som internett har utviklet måten informasjon er tilgjengelig på og hvordan bedrifter utføres, har Det også sløret ansiktet av kriminalitet,» Sier Trend Micro. «Det er ikke lenger begrenset til murstein og mørtel tyveri . De elektroniske verktøyene vi har sett viser hvordan tradisjonell forbrytelse og nettkriminalitet kan fungere sammen-eller til og med styrke hverandre.»

hvis du kjøper en brukt enhet, bør du sjekke at den ikke er svartelistet eller stjålet, slik at du ikke utilsiktet finansierer slike operasjoner. I USA kan DU bruke CTIA-nettstedet til å sjekke IMEI for EN enhet for å sikre at DEN ikke er rapportert tapt eller stjålet.

det er ingen sårbarheter eller feil som blir utnyttet for å gjennomføre disse kriminelle kampanjer, Men Apple Har blitt gjort oppmerksom på forskningen og Kan være i stand til å bruke denne informasjonen til å forbedre sin sporing og ekstern låsing tjenester.

Tidligere og relatert dekning

Locky ransomware brukes til å målrette sykehus utvikler seg

malware forfattere har lagt til noen nye triks for å unngå deteksjon.

IoT-enheter er en enterprise security time bomb

flertallet av enterprise-spillere kan ikke identifisere IoT-enheter på sine nettverk-men det er bare begynnelsen.

Ethereum bruker uhell utnytter stor sårbarhet, låser lommebøker

Lommebøker er frosset mens Paritet fungerer på en løsning.