Les appareils mobiles, précieux, coûteux et suffisamment fins et légers pour les doigts collants, sont une cible constante pour les voleurs dans le monde entier.

Les smartphones et les tablettes sont un investissement et au fil du temps, ils sont devenus une clé de notre royaume numérique avec des comptes de messagerie électroniques connectés, des médias sociaux et des services cloud rendering rendant leur valeur non seulement dans le matériel lui-même, mais aussi comme un moyen potentiel de compromettre votre sécurité personnelle et de détourner votre identité numérique.

Les fournisseurs de technologie l’ont reconnu et sur la plupart des grandes plates-formes, vous pouvez trouver des applications et des services pour suivre et effacer à distance les appareils s’ils sont volés ou disparus, tels que le service Trouver mon iPhone d’Apple dans le cloud et le service Trouver mon téléphone de Google, qui peut suivre votre appareil via le GPS, verrouiller l’écran ou bloquer l’appareil à distance.

Cependant, tout le monde ne connaît pas ou n’utilise pas ces systèmes et il existe toujours un vaste marché pour les biens volés. Mais que se passe-t-il lorsque votre iPhone est volé? Où cela finit-il — et comment est-il autorisé à la revente?

Ce sont les questions auxquelles mardi, les chercheurs de Trend Micro ont tenté de répondre.

En mai 2016, l’équipe est tombée sur une opération au cours de laquelle des acteurs de la menace offraient des outils et des services pour ouvrir des comptes iCloud et déverrouiller des iPhones volés.

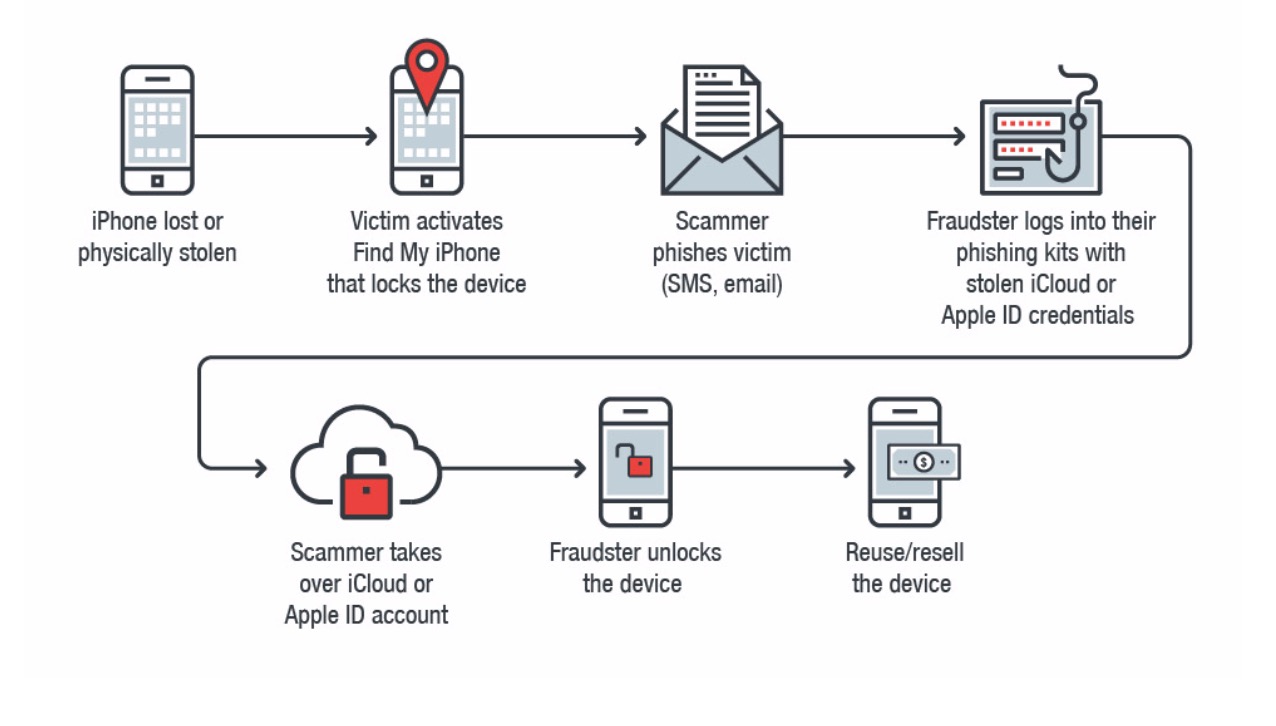

En enquêtant plus avant, Trend Micro a constaté qu’au cœur, la chaîne d’attaque exploite la panique d’une victime pour s’emparer de ces appareils.

La première étape consiste à envoyer un e-mail ou un SMS usurpé d’Apple, informant la victime que son appareil a été récupéré. Sans doute désespérée de récupérer son appareil, la victime clique ensuite sur un lien qui nécessite ses informations d’identification de compte iCloud.

Ces informations volées sont ensuite utilisées pour accéder et compromettre le compte iCloud et réutilisées pour déverrouiller l’iPhone volé cutting coupant ainsi le potentiel de suivre à distance l’iPhone ou de le briquer entièrement.

« Ces hameçonneurs Apple iCloud gèrent leur entreprise à l’aide d’un ensemble d’outils cybercriminels, notamment MagicApp, Applekit et Find My iPhone (FMI.cadre php) pour automatiser les déverrouillages iCloud afin de revendre l’appareil sur les marchés souterrains et gris « , disent les chercheurs.

L’équipe a exploré trois de ces services en ligne et a constaté que, bien qu’elle ait une clientèle mondiale de voleurs, elle louait également des serveurs pour envoyer des messages d’hameçonnage. Les groupes derrière ces services semblent être basés au Kosovo, aux Philippines, en Inde et en Afrique du Nord.

Une fois qu’un outil a été acheté, le compte iCloud cible peut être détourné, le contenu téléchargé pour d’autres activités malveillantes et également supprimé purement et simplement.

C’était souvent le cas que les trois principaux kits d’exploitation, MagicApp, Applekit et Find My iPhone an un FMI.le framework php qui se fait passer pour le service Apple légitime be serait utilisé en même temps.

Une partie du code présent dans ces outils est également hébergée sur un dépôt GitHub ouvert.

Les attaquants sont avertis par e-mail lorsqu’une tentative de phishing est un succès. Si une victime tombe amoureuse de la campagne de phishing et saisit ses informations d’identification sur la page frauduleuse, les informations iCloud, notamment les numéros de téléphone portable, la longueur du code d’accès, l’identifiant, la position GPS et la réponse à savoir si un effacement est actuellement en cours, sont saisies par les attaquants.

Tandis que le FM1.le script php fournit des fonctionnalités de phishing, Applekit crée un réseau d’appareils détournés et MagicApp automatise le déverrouillage de l’iPhone.

Une fois déverrouillé, le logiciel peut également être utilisé par les attaquants pour envoyer des messages d’hameçonnage et configurer de faux emplacements GPS pour les appareils volés, ce qui peut inciter une victime à croire que son appareil a été retrouvé.

Ensemble, les outils peuvent être utilisés pour couper les services d’Apple, effacer l’appareil volé de tout lien avec un ancien propriétaire et préparer l’iPhone à la revente sur d’autres marchés.

« Tout comme Internet a évolué dans la manière d’accéder à l’information et dans la conduite des entreprises, il a également brouillé le visage de la criminalité », explique Trend Micro. « Cela ne se limite plus au vol de briques et de mortier. Les outils en ligne que nous avons vus montrent comment le crime traditionnel et la cybercriminalité peuvent fonctionner de concert – ou même se renforcer mutuellement. »

Si vous achetez un appareil d’occasion, vous devez vérifier qu’il n’a pas été mis sur liste noire ou volé afin de ne pas financer par inadvertance ce type d’opération. Aux États-Unis, vous pouvez utiliser le site Web de la CTIA pour vérifier l’IMEI d’un appareil afin de vous assurer qu’il n’a pas été signalé perdu ou volé.

Aucune vulnérabilité ou bogue n’est exploitée pour mener ces campagnes criminelles, mais Apple a été mis au courant de la recherche et pourrait utiliser ces informations pour améliorer ses services de suivi et de verrouillage à distance.

Couverture précédente et connexe

Le ransomware Locky utilisé pour cibler les hôpitaux évolue

Les auteurs du malware ont ajouté quelques nouvelles astuces pour éviter la détection.

Les appareils IoT sont une bombe à retardement pour la sécurité des entreprises

La majorité des acteurs de l’entreprise ne peuvent pas identifier les appareils IoT sur leurs réseaux

L’utilisateur d’Ethereum exploite accidentellement une vulnérabilité majeure, verrouille les portefeuilles

Les portefeuilles sont gelés pendant que la parité fonctionne sur une solution.