モバイルデバイスは、貴重で高価であり、粘着性のある指のために十分な薄くて軽い両方であり、世界中の泥棒のための一定の標的である。

スマートフォンやタブレットは投資であり、時間の経過とともに、接続された電子メールアカウント、ソーシャルメディア、クラウドサービスを備えたデジタル王国の鍵となっています。ハードウェア自体だけでなく、個人のセキュリティを侵害し、デジタルアイデンティティをハイジャックする潜在的な方法としても価値を発揮しています。

技術ベンダーはこれを認識しており、ほとんどの主要プラットフォームでは、AppleのFind my iPhoneサービスin the cloudやGoogleのFind my Phoneサービスなど、デバイスが盗まれたり行方不明になったりした場合にリモートでデバイスを追跡して拭くためのアプリやサービスを見つけることができます。

しかし、誰もがこれらのシステムを知っている、または使用しているわけではなく、盗品のための広大な市場がまだそこにあります。 しかし、あなたのiPhoneが盗まれたときはどうなりますか? それはどこで終わる–そしていかに転売のために取り除かれるか。

これらは火曜日に、トレンドマイクロの研究者が答えようとした質問です。

2016年5月、チームは、開いているiCloudアカウントを破壊し、盗まれたiPhoneのロックを解除するためのツールとサービスを提供していた脅威のアクターが操作につま

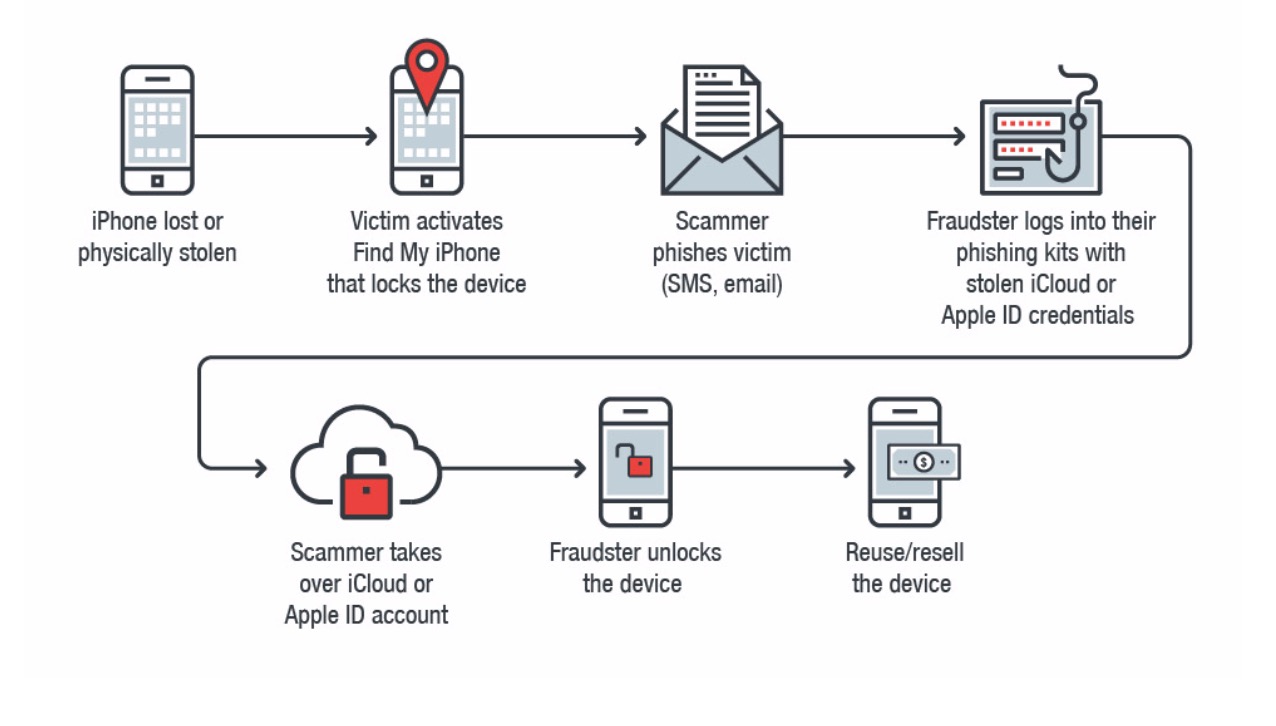

さらに調査すると、トレンドマイクロは、攻撃チェーンが被害者のパニックを利用してこれらのデバイスを引き継ぐことを発見しました。

最初のステップは、偽装されたAppleの電子メールまたはSMSメッセージを送信し、デバイスが回復したことを被害者に通知することです。 間違いなく自分のデバイスを取り戻すために必死,被害者は、その後、自分のiCloudアカウントの資格情報を必要とするリンクをクリッ

これらの盗まれた詳細は、iCloudアカウントにアクセスして侵害し、盗まれたiPhoneのロックを解除するために再利用されます。

“これらのApple iCloudフィッシャは、MagicApp、Applekit、Find My iPhone(FMI.php)のフレームワークは、地下と灰色の市場でデバイスを転売するためにiCloudのロックを解除自動化するために、”研究者は言います。

チームはこのような3つのサービスをオンラインで調査し、世界的な泥棒の顧客基盤を持っていたが、フィッシングメッセージを送信するためにサーバーを借りていたことを発見した。 これらのサービスの背後にあるグループは、コソボ、フィリピン、インド、北アフリカに拠点を置いているようです。

ツールが購入されると、対象のiCloudアカウントがハイジャックされ、他の悪意のある活動のためにコンテンツがダウンロードされ、完全に削除される可能性があります。

三つの主要なエクスプロイトキット、MagicApp、Applekit、そして私のiPhoneを見つけることは、FMIであることがよくありました。合法的なAppleサービスを偽装するphpフレームワークは、同時に使用されます。

これらのツールに存在するコードの一部は、開いているGitHubリポジトリでもホストされています。

攻撃者は、フィッシングの試みが成功したときに電子メールで通知されます。 被害者がフィッシングキャンペーンのために落ち、詐欺的なページに自分の資格情報を入力した場合、携帯電話番号、パスコードの長さ、ID、GPSの場所、およびワイプが現在進行中であるかどうかに対する答えを含むiCloud情報が攻撃者によって取得されます。

FM1ながら。phpスクリプトはフィッシング機能を提供し、Applekitはハイジャックされたデバイスのネットワークを作成し、MagicAppはiPhoneのロック解除を自動化します。

ロックが解除されると、攻撃者がフィッシングメッセージを送信し、盗まれたデバイスの偽のGPS位置を設定するためにソフトウェアを使用することもでき、被害者が自分のデバイスが発見されたと信じるようにさらに欺く可能性がある。

一緒に、ツールは、Appleのサービスを遮断し、前の所有者への任意のリンクの盗まれたデバイスをクリアし、他の市場での転売のためにiPhoneを準備するために使

“インターネットが情報へのアクセス方法や企業の運営方法を進化させたのと同じように、犯罪の顔もぼやけています”とトレンドマイクロは言います。 “それはもはやレンガとモルタルの盗難に限定されていません。 私たちが見てきたオンラインツールは、伝統的な重罪とサイバー犯罪が協調してどのように機能するか、あるいはお互いを強化することができます。”

中古のデバイスを購入する場合は、ブラックリストに登録されていないか盗まれていないかを確認する必要があります。 米国では、CTIA webサイトを使用して、デバイスのIMEIを確認して、紛失または盗難が報告されていないことを確認できます。

これらの犯罪キャンペーンを実施するために悪用されている脆弱性やバグはありませんが、Appleは調査を認識しており、この情報を使用して追跡およ

以前と関連するカバレッジ

病院を標的にするために使用されるLocky ransomware evolves

マルウェアの作成者は、検出を避けるためにいくつかの新しいトリックを追加しました。

IoTデバイスは企業のセキュリティ時限爆弾

大多数の企業プレーヤーは、ネットワーク上のIoTデバイスを識別できませんが、それは始まりに過ぎません。

Ethereumユーザーが誤って主要な脆弱性を悪用し、財布をロックする

パリティがソリューションで動作する間、財布は凍結されます。