Mobilní zařízení, cenný, drahý, a jak tenký a dostatečně lehký pro dlouhé prsty, jsou stálým terčem pro zloděje po celém světě.

chytré telefony a tablety jsou investice a v průběhu času se staly klíčem k naší digitální británie s připojené e-mailové účty, sociální média a cloud služby-vykreslování jejich hodnotu, a to nejen v hardwaru samotného, ale také jako potenciální způsob, jak ohrozit vaši osobní bezpečnost a ukrást vaše digitální identity.

Technologie prodejci, že si to uvědomil a na většinu hlavních platforem, můžete najít aplikace a služby na dálku sledovat a otřete zařízení, pokud jsou ukradeny, nebo jít chybí-jako je Apple Find my iPhone službu v cloudu a Google Najít můj Telefon, který může sledovat vaše zařízení přes GPS, zamknout obrazovku, nebo cihlové zařízení na dálku.

ne každý však o těchto systémech ví nebo je používá a stále existuje obrovský trh s ukradeným zbožím. Ale co se stane, když je váš iPhone ukraden? Kde to skončí – a jak je to schváleno pro další prodej?

to jsou otázky, na které se v úterý pokusili odpovědět vědci z Trend Micro.

V Květnu 2016, tým narazil na operaci, při které škodlivý herci byli nabízí nástroje a služby, rozbít otevřít iCloud účtů a odemknout ukradené iphone.

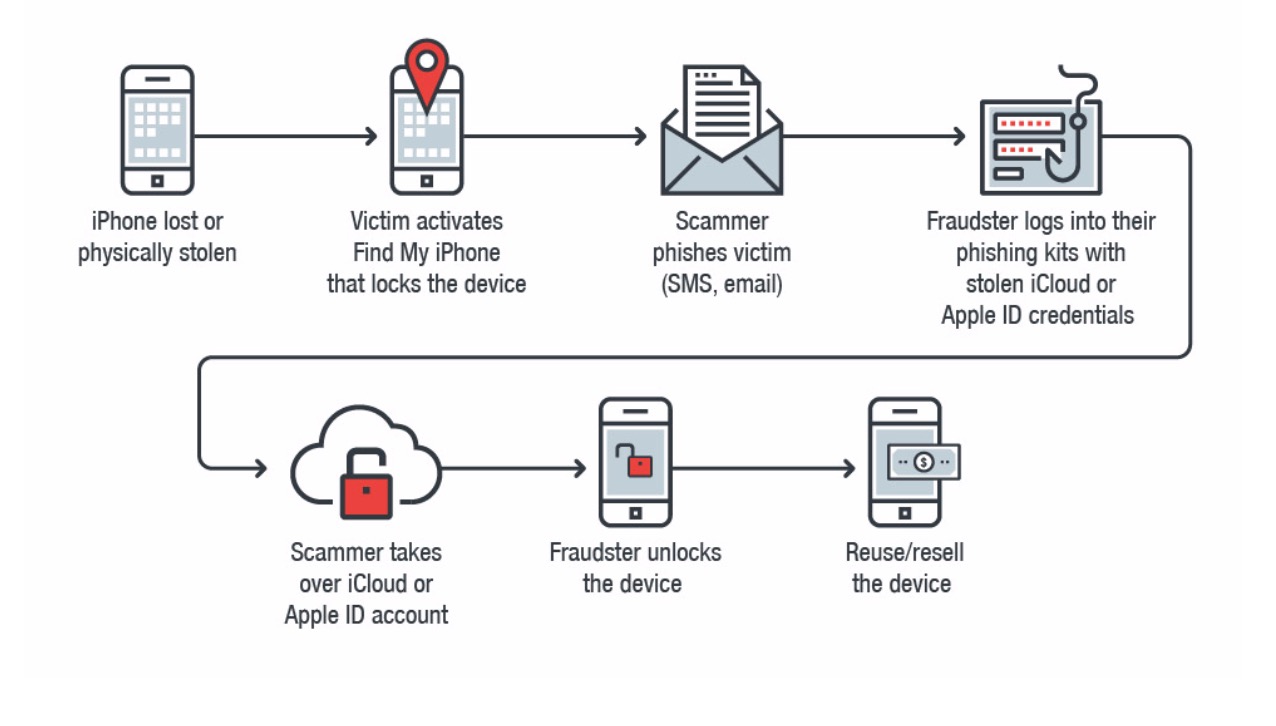

při dalším zkoumání Trend Micro zjistil, že v jádru útočný řetězec využívá paniku oběti k převzetí těchto zařízení.

prvním krokem je poslat falešnou Apple e-mailu nebo SMS zprávy, informování oběti, že jejich zařízení byla získána zpět. Oběť se bezpochyby zoufale snaží získat své zařízení zpět a poté klikne na odkaz, který vyžaduje pověření účtu iCloud.

Tyto ukradené údaje jsou pak použity pro přístup a ohrozit iCloud účet a znovu použít k odemknutí ukradený iPhone — odříznutí potenciál vzdáleně sledování iPhone nebo zdění to úplně.

„Tyto Apple iCloud hackeři, kteří provozují své podnikání pomocí sady cybercriminal nástroje, které zahrnují MagicApp, Applekit, a Najít Můj iPhone (ÚHÚL.php) framework pro automatizaci iCloud odemkne za účelem dalšího prodeje zařízení na podzemních a šedých trzích, “ říkají vědci.

tým prozkoumal tři takové služby online a zjistil, že zatímco měli globální zákaznickou základnu zlodějů, pronajali si také servery pro odesílání phishingových zpráv. Zdá se, že skupiny za těmito službami sídlí v Kosovu, Filipínách, Indii a severní Africe.

po zakoupení nástroje může být cílový účet iCloud unesen, obsah stažen pro jiné škodlivé činnosti a také zcela odstraněn.

často se stávalo, že všechny tři hlavní exploit kits, MagicApp, Applekit a Find My iPhone-FMI . php framework, který se vydává za legitimní službu Apple – bude používán současně.

některé kódy přítomné v těchto nástrojích jsou také hostovány v otevřeném repozitáři GitHub.

útočníci jsou upozorněni e-mailem, když je pokus o phishing úspěšný. Pokud oběť propadne phishingové kampani a zadá své přihlašovací údaje na podvodné stránce, útočníci popadnou informace iCloud včetně čísel mobilních telefonů, délky přístupového kódu, ID, polohy GPS a odpovědi na to, zda právě probíhá vymazání.

zatímco FM1.php script poskytuje phishingové funkce, Applekit vytváří síť unesených zařízení a MagicApp automatizuje odemykání iPhone.

Po odemčení může být software také použit útočníky k odesílání phishingových zpráv a nastavení falešných gps míst pro odcizená zařízení, což může dále napálit oběť, aby věřila, že jejich zařízení bylo nalezeno.

společně lze tyto nástroje použít k odříznutí služeb společnosti Apple, vymazání odcizeného zařízení jakéhokoli odkazu na předchozího vlastníka a připravení iPhone k dalšímu prodeji na jiných trzích.

„stejně jako se internet vyvinul ve způsobu přístupu k informacím a způsobu podnikání, také rozmazal tvář zločinu,“ říká Trend Micro. „Už se to neomezuje na krádež cihel a malty. Online nástroje, které jsme viděli, ukazují, jak tradiční zločin a počítačová kriminalita mohou koncertně fungovat-nebo se dokonce navzájem posilovat.“

pokud si koupíte použité zařízení, měli byste zkontrolovat, zda nebylo na černé listině nebo odcizeno, takže tyto druhy operací neúmyslně nefinancujete. V USA můžete pomocí webové stránky ČOI zkontrolovat IMEI zařízení a ujistit se, že nebylo nahlášeno ztráty nebo odcizení.

k provádění těchto trestných kampaní nejsou využívány žádné zranitelnosti ani chyby, ale Apple byl o výzkumu informován a může být schopen tyto informace použít ke zlepšení svých služeb sledování a vzdáleného zamykání.

Předchozí a související pokrytí

Locky ransomware používají k cílové nemocnice se vyvíjí

malware autoři přidali pár nových triků, aby se zabránilo odhalení.

zařízení IoT jsou časovanou bombou podnikového zabezpečení

většina podnikových hráčů nemůže identifikovat zařízení IoT ve svých sítích-ale to je jen začátek.

Ethereum uživatel omylem využije hlavní zranitelnost, zámky peněženky

Peněženky jsou zmrazeny, zatímco Parita pracuje na řešení.