I dispositivi mobili, essendo preziosi, costosi e sottili e abbastanza leggeri per le dita appiccicose, sono un obiettivo costante per i ladri di tutto il mondo.

Smartphone e tablet sono un investimento e nel tempo sono diventati una chiave per il nostro regno digitale con account di posta elettronica collegati, social media e servizi cloud rendering rendendo il loro valore non solo nell’hardware stesso, ma anche come un potenziale modo per compromettere la tua sicurezza personale e dirottare la tua identità digitale.

I fornitori di tecnologia hanno riconosciuto questo e sulla maggior parte delle principali piattaforme, è possibile trovare applicazioni e servizi per monitorare in remoto e pulire i dispositivi in caso di furto o scomparsa-come il servizio Trova il mio iPhone di Apple nel cloud e il servizio Trova il mio telefono di Google, che può monitorare il dispositivo tramite GPS,bloccare

Tuttavia, non tutti conoscono o utilizzano questi sistemi e c’è ancora un vasto mercato là fuori per i beni rubati. Ma cosa succede quando il tuo iPhone viene rubato? Dove finisce — e come viene autorizzato per la rivendita?

Queste sono le domande a cui martedì i ricercatori di Trend Micro hanno tentato di rispondere.

A maggio 2016, il team si è imbattuto in un’operazione in cui gli attori delle minacce offrivano strumenti e servizi per aprire account iCloud e sbloccare iPhone rubati.

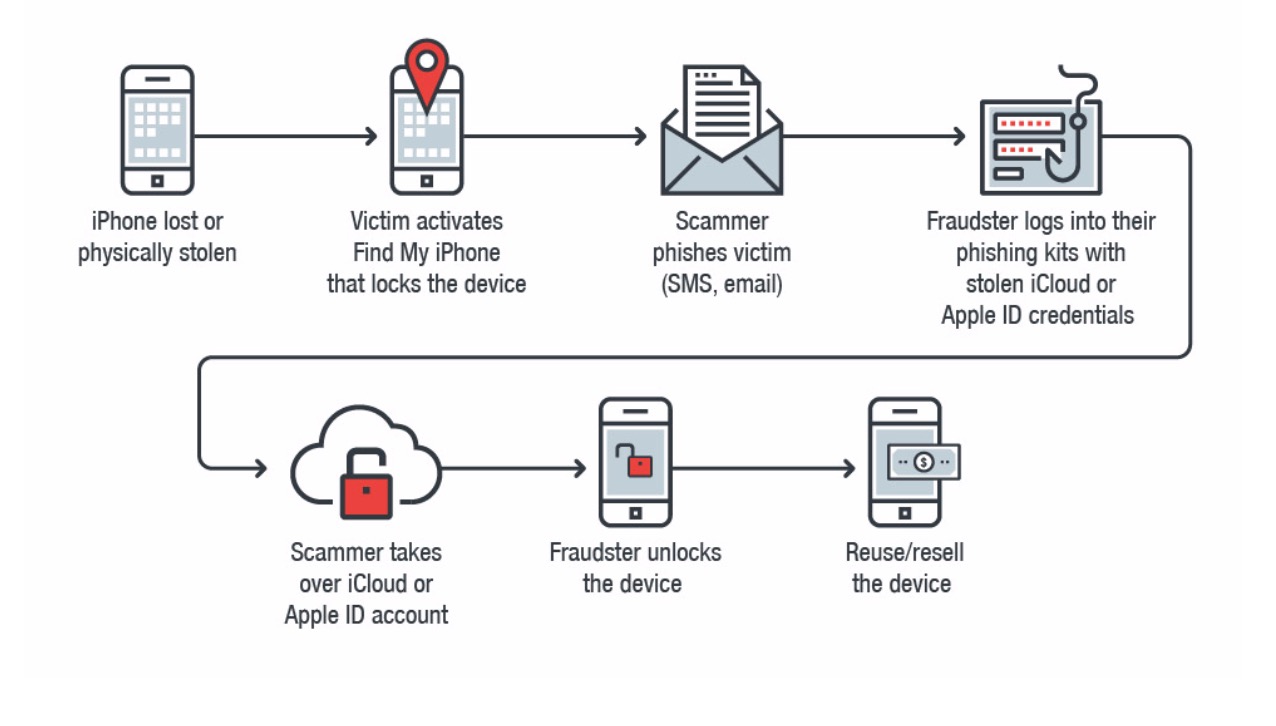

Indagando ulteriormente, Trend Micro ha scoperto che al centro, la catena di attacco sfrutta il panico di una vittima per prendere in consegna questi dispositivi.

Il primo passo è quello di inviare un messaggio e-mail o SMS di Apple falsificato, notificando la vittima che il loro dispositivo è stato recuperato. Senza dubbio disperato per ottenere il loro dispositivo indietro, la vittima poi fa clic su un link che richiede le credenziali dell’account iCloud.

Questi dettagli rubati vengono quindi utilizzati per accedere e compromettere l’account iCloud e riutilizzati per sbloccare l’iPhone rubato cutting tagliando il potenziale di tracciamento remoto dell’iPhone o bloccandolo completamente.

” Questi phisher iCloud di Apple gestiscono la loro attività utilizzando una serie di strumenti criminali informatici che includono MagicApp, Applekit e Find My iPhone (FMI.php) quadro per automatizzare iCloud sblocca al fine di rivendere il dispositivo nei mercati sotterranei e grigi,” dicono i ricercatori.

Il team ha esplorato tre di questi servizi online e ha scoperto che, mentre avevano una base di clienti globale di ladri, hanno anche affittato server per inviare messaggi di phishing. I gruppi dietro questi servizi sembrano essere basati in Kosovo, Filippine, India e Nord Africa.

Una volta acquistato uno strumento, l’account iCloud di destinazione può essere dirottato, il contenuto scaricato per altre attività dannose e anche eliminato a titolo definitivo.

Era spesso il caso che tutti e tre i principali exploit kit, MagicApp, Applekit, e trovare il mio iPhone an un FMI.il framework php che impersona il legittimo servizio Apple be sarebbe in uso allo stesso tempo.

Parte del codice presente in questi strumenti sono anche ospitati su un repository GitHub aperto.

Gli aggressori vengono avvisati via e-mail quando un tentativo di phishing è un successo. Se una vittima cade per la campagna di phishing e inserisce le proprie credenziali sulla pagina fraudolenta, informazioni iCloud tra cui numeri di cellulare, lunghezza del codice di accesso, ID, posizione GPS, e la risposta a se un wipe è attualmente in corso viene afferrato dagli aggressori.

Mentre il FM1.script php fornisce funzionalità di phishing, Applekit crea una rete di dispositivi dirottati, e MagicApp automatizza iPhone sblocco.

Una volta sbloccato, il software può essere utilizzato anche dagli aggressori per inviare messaggi di phishing e impostare posizioni GPS falsi per i dispositivi rubati, che possono ulteriormente ingannare una vittima a credere il loro dispositivo era stato trovato.

Insieme, gli strumenti possono essere utilizzati per tagliare i servizi di Apple, cancellare il dispositivo rubato di qualsiasi collegamento a un precedente proprietario, e pronto l’iPhone per la rivendita in altri mercati.

“Proprio come Internet si è evoluto il modo in cui le informazioni sono accessibili e come le imprese sono condotte, ha anche offuscato il volto della criminalità,” Trend Micro dice. “Non è più limitato al furto di mattoni e malta. Gli strumenti online che abbiamo visto mostrano come il crimine tradizionale e il crimine informatico possano funzionare in modo concertato o addirittura rafforzarsi a vicenda.”

Se acquisti un dispositivo di seconda mano, dovresti verificare che non sia stato inserito nella lista nera o rubato in modo da non finanziare inavvertitamente questo tipo di operazione. Negli Stati Uniti, è possibile utilizzare il sito web CTIA per controllare l’IMEI di un dispositivo per assicurarsi che non sia stato segnalato lo smarrimento o il furto.

Non ci sono vulnerabilità o bug sfruttati per condurre queste campagne criminali, ma Apple è stata messa a conoscenza della ricerca e potrebbe essere in grado di utilizzare queste informazioni per migliorare i suoi servizi di tracciamento e blocco remoto.

Copertura precedente e correlata

Locky ransomware utilizzato per indirizzare gli ospedali evolve

Gli autori del malware hanno aggiunto alcuni nuovi trucchi per evitare il rilevamento.

I dispositivi IoT sono una bomba a orologeria di sicurezza aziendale

La maggior parte dei giocatori aziendali non è in grado di identificare i dispositivi IoT sulle proprie reti, ma questo è solo l’inizio.

L’utente Ethereum sfrutta accidentalmente una vulnerabilità maggiore, blocca i portafogli

I portafogli sono congelati mentre Parity lavora su una soluzione.