dispositivos móveis, sendo valiosos, caros, e finos e leves o suficiente para dedos pegajosos, são um alvo constante para ladrões em todo o mundo.

Smartphones e tablets são um investimento, e ao longo do tempo tornaram-se uma chave para o nosso digitais reino conectado com contas de e-mail, mídias sociais e serviços na nuvem — renderização seu valor não só no hardware em si, mas também como uma forma potencial de comprometer a sua segurança pessoal e roubar a sua identidade digital.

fornecedores de Tecnologia têm reconhecido isso e na maioria das plataformas, você pode encontrar aplicativos e serviços remotamente monitorar e limpar os dispositivos se forem furtados ou desaparecidos — como o Apple de Encontrar meu iPhone serviço na nuvem do Google e o Google Encontrar meu serviço de Telefone, que pode controlar o dispositivo através de GPS, bloqueio de tela, ou de tijolo o dispositivo remotamente.

no entanto, nem todos sabem ou usam esses sistemas e ainda há um vasto mercado por aí para bens roubados. Mas o que acontece quando o seu iPhone é roubado? Onde é que acaba … e como é que é permitido para revenda?Estas são as perguntas que, na terça-feira, pesquisadores da Trend Micro tentaram responder.

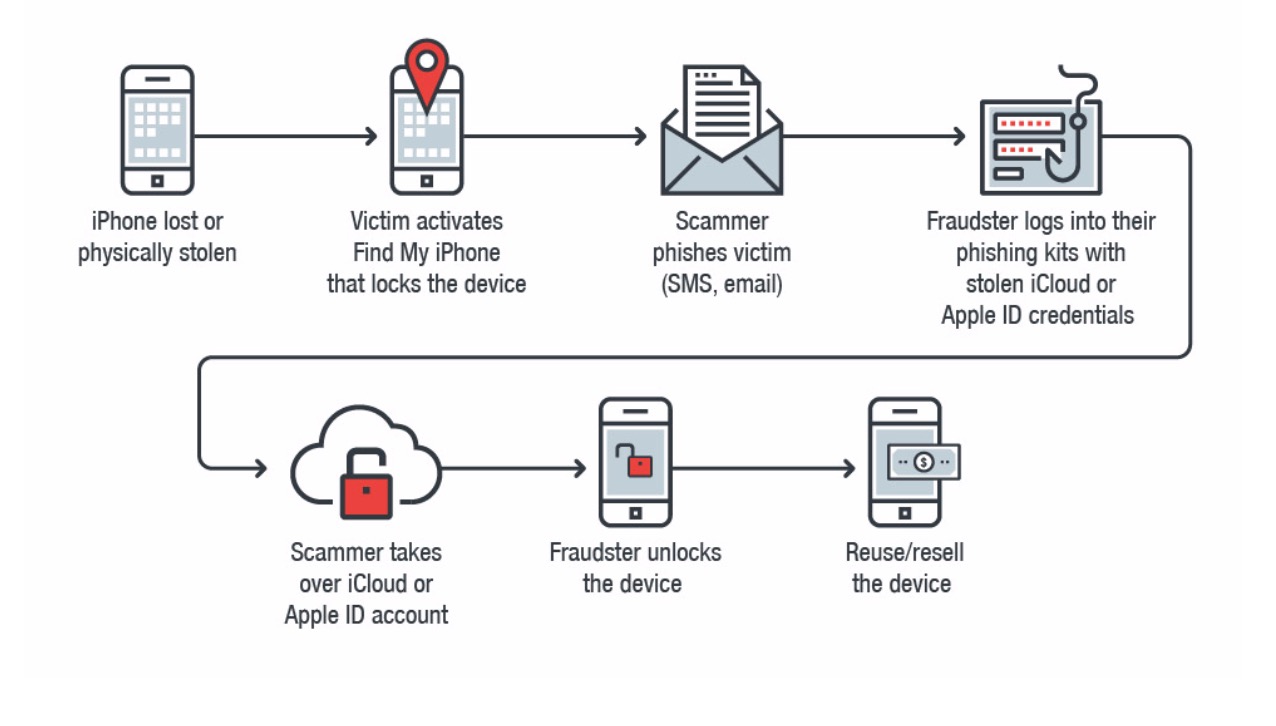

em maio de 2016, a equipe deparou-se com uma operação na qual atores de ameaça estavam oferecendo ferramentas e serviços para abrir contas iCloud e desbloquear iPhones roubados. Investigando mais, a Trend Micro descobriu que, no núcleo, a cadeia de ataque aproveita o pânico da vítima para tomar conta destes dispositivos.

o primeiro passo é enviar uma mensagem de email ou SMS falsa da Apple, notificando a vítima de que o dispositivo foi recuperado. Sem dúvida desesperada para recuperar o dispositivo, a vítima clica numa ligação que requer as credenciais da sua conta iCloud.

estes detalhes roubados são então usados para acessar e comprometer a conta do iCloud e reutilizados para desbloquear o iPhone roubado — cortando o potencial de rastrear remotamente o iPhone ou quebrá-lo completamente.

” These Apple iCloud phishers run their business using a set of cybercriminal tools that include MagicApp, Applekit, and Find My iPhone (FMI.php) framework to automate iCloud unlocks in order to resell the device in underground and gray markets,” the researchers say.

a equipe explorou três desses serviços online e descobriu que, enquanto eles tinham uma base global de clientes de ladrões, eles também alugaram servidores para enviar mensagens de phishing. Os grupos por trás desses serviços parecem estar baseados no Kosovo, Filipinas, Índia e Norte da África.

uma vez que uma ferramenta tenha sido comprada, a conta cloud alvo pode ser sequestrada, conteúdo baixado para outras atividades maliciosas, e também excluído imediatamente.

era frequentemente o caso de todos os três principais Kits de exploração, MagicApp, Applekit, e encontrar o meu iPhone — um FMI.php framework que se faz passar pelo serviço legítimo da Apple — estaria em uso ao mesmo tempo.

alguns dos códigos presentes nestas ferramentas também estão hospedados em um repositório GitHub aberto.

os atacantes são notificados por e-mail quando uma tentativa de phishing é um sucesso. Se uma vítima cai para a campanha de phishing e entra suas credenciais na página fraudulenta, informações do iCloud incluindo números de telefone celular, comprimento do código, ID, Localização GPS, e a resposta para se uma limpeza está em andamento é agarrada pelos atacantes.

While the FM1.php script fornece capacidades de phishing, Applekit cria uma rede de dispositivos sequestrados, e MagicApp automatiza o iPhone desbloqueando.

uma vez desbloqueado, o software também pode ser usado por atacantes para enviar mensagens de phishing e configurar locais de gps falsos para dispositivos roubados, o que pode enganar ainda mais uma vítima em acreditar que seu dispositivo tinha sido encontrado.

em conjunto, as ferramentas podem ser usadas para cortar os serviços da Apple, limpar o dispositivo roubado de qualquer ligação a um proprietário anterior, e preparar o iPhone para revenda em Outros Mercados.

“assim como a internet evoluiu a forma como a informação é acessada e como as empresas são conduzidas, também tem desfocado a face do crime”, diz Trend Micro. “Já não está confinada ao roubo de tijolos e morteiros. As ferramentas online que vimos mostram como o crime tradicional e a cibercriminalidade podem funcionar concertadamente-ou mesmo fortalecer-se mutuamente.”

se você comprar um dispositivo de segunda mão, você deve verificar se ele não foi listado ou roubado na lista negra para que você não esteja inadvertidamente financiando este tipo de operação. Nos EUA, você pode usar o site CTIA para verificar o IMEI de um dispositivo para se certificar de que ele não foi dado como perdido ou roubado.

não há vulnerabilidades ou bugs sendo explorados para conduzir essas campanhas criminosas, mas a Apple foi informada da pesquisa e pode ser capaz de usar esta informação para melhorar seus serviços de rastreamento e bloqueio remoto.

cobertura anterior e relacionada

Locky ransomware usado para atingir hospitais evolui

os autores do malware adicionaram alguns truques novos para evitar a detecção.

dispositivos IoT são uma bomba-relógio de segurança da empresa

a maioria dos jogadores da empresa não pode identificar dispositivos IoT em suas redes — mas isso é apenas o começo.

o utilizador do Ethereum explora acidentalmente a maior vulnerabilidade, bloqueia as carteiras

as carteiras são congeladas enquanto a paridade funciona numa solução.