Los dispositivos móviles, al ser valiosos, caros y lo suficientemente finos y livianos para los dedos pegajosos, son un objetivo constante para los ladrones de todo el mundo.

Los teléfonos inteligentes y las tabletas son una inversión y, con el tiempo, se han convertido en una clave para nuestro reino digital con cuentas de correo electrónico conectadas, redes sociales y servicios en la nube, lo que representa su valor no solo en el hardware en sí, sino también como una forma potencial de comprometer su seguridad personal y secuestrar su identidad digital.

Los proveedores de tecnología lo han reconocido y en la mayoría de las plataformas principales, puedes encontrar aplicaciones y servicios para rastrear y borrar DISPOSITIVOS de forma remota si son robados o desaparecen, como el servicio Buscar mi iPhone de Apple en la nube y el servicio Buscar mi teléfono de Google, que pueden rastrear tu dispositivo a través de GPS, bloquear la pantalla o bloquear el dispositivo de forma remota.

Sin embargo, no todo el mundo conoce o utiliza estos sistemas y todavía hay un vasto mercado para los bienes robados. Pero, ¿qué sucede cuando te roban el iPhone? ¿Dónde termina — y cómo se autoriza su reventa?

Estas son las preguntas que el martes, investigadores de Trend Micro han intentado responder.

En mayo de 2016, el equipo se topó con una operación en la que los actores de amenazas ofrecían herramientas y servicios para abrir cuentas de iCloud y desbloquear iPhones robados.

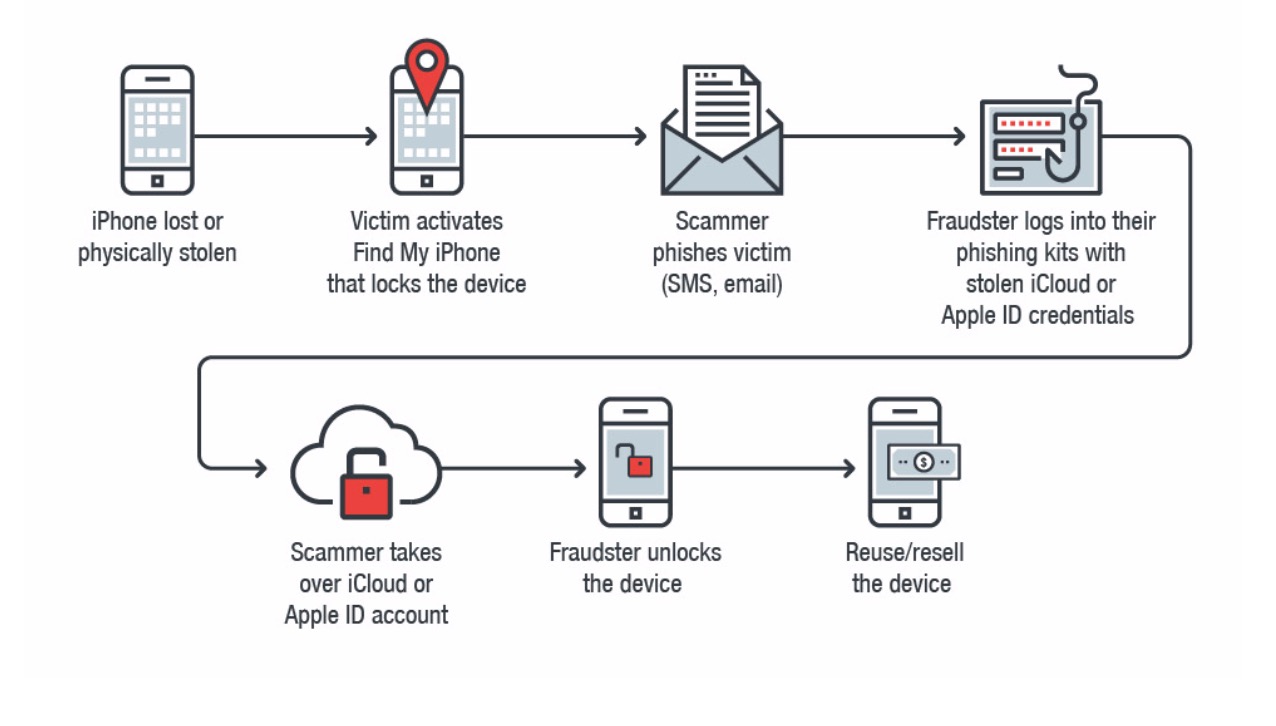

Investigando más a fondo, Trend Micro descubrió que en el núcleo, la cadena de ataque aprovecha el pánico de una víctima para hacerse cargo de estos dispositivos.

El primer paso es enviar un correo electrónico o mensaje SMS falso de Apple, notificando a la víctima que su dispositivo ha sido recuperado. Sin duda desesperada por recuperar su dispositivo, la víctima luego hace clic en un enlace que requiere sus credenciales de cuenta de iCloud.

Estos detalles robados se utilizan para acceder y comprometer la cuenta de iCloud y se reutilizan para desbloquear el iPhone robado, lo que elimina el potencial de rastrear el iPhone de forma remota o bloquearlo por completo.

» Estos phishers de Apple iCloud dirigen su negocio utilizando un conjunto de herramientas de ciberdelincuencia que incluyen magicApp, Applekit y Find My iPhone (FMI).php) para automatizar los desbloqueos de iCloud con el fin de revender el dispositivo en mercados subterráneos y grises», dicen los investigadores.

El equipo exploró tres de estos servicios en línea y descubrió que, si bien tenían una base de clientes global de ladrones, también alquilaban servidores para enviar mensajes de phishing. Los grupos detrás de estos servicios parecen estar basados en Kosovo, Filipinas, India y el norte de África.

Una vez que se ha comprado una herramienta, la cuenta de iCloud de destino se puede secuestrar, descargar contenido para otras actividades maliciosas y también eliminarse directamente.

A menudo era el caso de que los tres kits de exploits principales, magicApp, Applekit y Find My iPhone an un FMI.el framework php que se hace pasar por el servicio legítimo de Apple — estaría en uso al mismo tiempo.

Parte del código presente en estas herramientas también está alojado en un repositorio GitHub abierto.

Los atacantes son notificados por correo electrónico cuando un intento de phishing es un éxito. Si una víctima se enamora de la campaña de phishing e introduce sus credenciales en la página fraudulenta, los atacantes agarran la información de iCloud, incluidos los números de teléfono celular, la longitud de la contraseña, el ID, la ubicación GPS y la respuesta a si se está realizando un borrado.

Mientras el FM1.el script php proporciona capacidades de phishing, Applekit crea una red de dispositivos secuestrados y magicApp automatiza el desbloqueo de iPhone.

Una vez desbloqueado, los atacantes también pueden usar el software para enviar mensajes de phishing y configurar ubicaciones GPS falsas para dispositivos robados, lo que puede engañar aún más a la víctima haciéndole creer que su dispositivo ha sido encontrado.

Juntas, las herramientas se pueden usar para cortar los servicios de Apple, eliminar el dispositivo robado de cualquier enlace a un propietario anterior y preparar el iPhone para su reventa en otros mercados.

» Al igual que Internet ha evolucionado la forma en que se accede a la información y cómo se llevan a cabo los negocios, también ha desdibujado la cara de la delincuencia», dice Trend Micro. «Ya no se limita al robo de ladrillo y mortero. Las herramientas en línea que hemos visto muestran cómo los delitos tradicionales y los delitos cibernéticos pueden funcionar de forma concertada, o incluso fortalecerse mutuamente.»

Si compra un dispositivo de segunda mano, debe verificar que no haya sido incluido en la lista negra o robado para no financiar inadvertidamente este tipo de operaciones. En EE. UU., puede usar el sitio web de CTIA para verificar el IMEI de un dispositivo y asegurarse de que no se ha denunciado su pérdida o robo.

No hay vulnerabilidades o errores que se exploten para llevar a cabo estas campañas criminales, pero Apple ha sido informado de la investigación y puede usar esta información para mejorar sus servicios de rastreo y bloqueo remoto.

Cobertura anterior y relacionada

Locky ransomware utilizado para apuntar a hospitales evoluciona

Los autores del malware han agregado algunos trucos nuevos para evitar la detección.

Los dispositivos IoT son una bomba de tiempo de seguridad empresarial

La mayoría de los jugadores empresariales no pueden identificar dispositivos IoT en sus redes, pero eso es solo el comienzo.

El usuario de Ethereum explota accidentalmente una vulnerabilidad importante, bloquea las billeteras

Las billeteras se congelan mientras Parity funciona en una solución.