DDoS-skydd , nästa generations teknik & säker utveckling , säkerhetsoperationer

Notorious Hack Forums blockerar erbjudanden, men Cyberbrottslighetstjänster ökar på Mathew J. Schwartz (euroinfosec • * November 1, 2016

- kredit berättigad

- få tillstånd

administratörer och aktiverare av så kallade stresser/booter-tjänster kan känna lite värme.

Se Även: Live Webinar / mildra riskerna med fjärrarbete

sådana tjänster marknadsförs ofta som verktyg för stresstestning av sin webbplats genom att tillhandahålla distribuerade denial-of-service-attacker på begäran. Men verktygen har länge använts av individer som vill störa andras webbplatser, och cyberbrottslighetsexperter säger att de kan vara en källa till lätta pengar för skrupelfria utvecklare och administratörer.

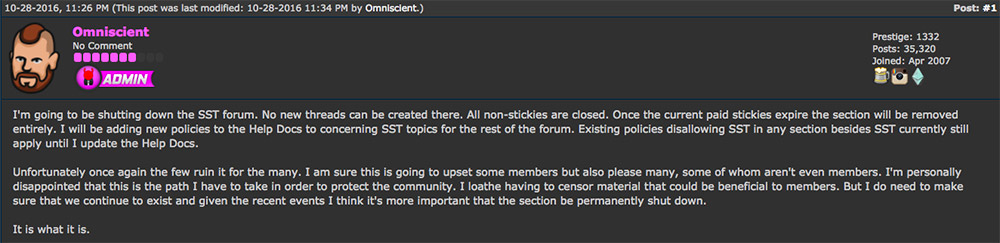

i ett tecken på att utredarna ägnar mer uppmärksamhet åt att störa stresser/booter-tjänster, the notorious Hack Forums, en webbplats som säkerhetsexperter säger riktar sig särskilt till script kiddies och cyberbrott wannabes, meddelade nyligen att det kommer att stänga av sitt Serverstresstestforum.

” tyvärr förstör de få det för de många. Jag är säker på att detta kommer att störa vissa medlemmar men också behaga många, av vilka några inte ens är medlemmar,” site admin Jesse ”allvetande” LaBrocca sade i en Oktober. 28 inlägg. ”Jag är personligen besviken över att det här är den väg jag måste ta för att skydda samhället. Jag avskyr att behöva censurera material som kan vara till nytta för medlemmarna. Men jag måste se till att vi fortsätter att existera och med tanke på de senaste händelserna tycker jag att det är viktigare att avsnittet stängs av permanent.”

vad som ännu inte ses är dock om flytten av Hackforum leder till någon minskning av DDoS-attacker på begäran (se Cybercrime-as-a-Service Economy: starkare än någonsin).

On-demand DDoS-attacker kan vara svåra att spåra, särskilt om serviceoperatörer använder infekterade slutpunkter för att starta sina attacker. Hittills är det till exempel oklart om de rekordinställda DDoS-attackerna knutna till infekterade internet of things – enheter – och IoT-skadlig kod som Mirai-har lanserats av stresser/booter services. Men historiskt sett har cyberbrottslingar bara infekterat ett stort antal IoT-enheter för att tjäna pengar på sina ansträngningar genom att erbjuda DDoS-attacker på begäran.

nyligen har det dock förekommit ett antal gripanden av påstådda stresser / booteroperatörer. I September arresterades till exempel två 18-åriga män-Itay Huri, Alias ”P1st” och ”M30w” och Yarden Bidani, Alias ”AppleJ4ck” – i Israel på FBI: s begäran i samband med en utredning av vDos – webbplatsen, som gav DDoS-attacker på begäran.

” baserat på ett prenumerationssystem, från $19.99 per månad betalade tiotusentals kunder mer än 600 000 dollar under de senaste två åren till vDos, ” enligt en ny DDOS attack trends-rapport som släpptes av Moskva-baserade säkerhetsföretaget Kaspersky Lab. ”På bara fyra månader mellan April och juli lanserade vDos mer än 277 miljoner sekunder attacktid, eller ungefär 8,81 års värde av attacktrafik”, tillägger den.

Europol ser DDoS-Hot

hotet från stresser / booter-tjänster citerades i Internet Organized Crime Assessment för 2016, publicerad i September av EU: s brottsbekämpande underrättelsetjänst Europol, som en av de bästa cyberbrottsutmaningarna som polisen för närvarande kämpar för.

”DDoS-attacker fortsätter att växa i intensitet och komplexitet, med många attacker som blandar nätverks-och applikationslagerattacker”, läser IOCTA-rapporten. ”Booters / stressers är lätt tillgängliga som en tjänst och står för ett ökande antal DDoS-attacker.”Sådana tjänster används ofta också för att utpressa offer.

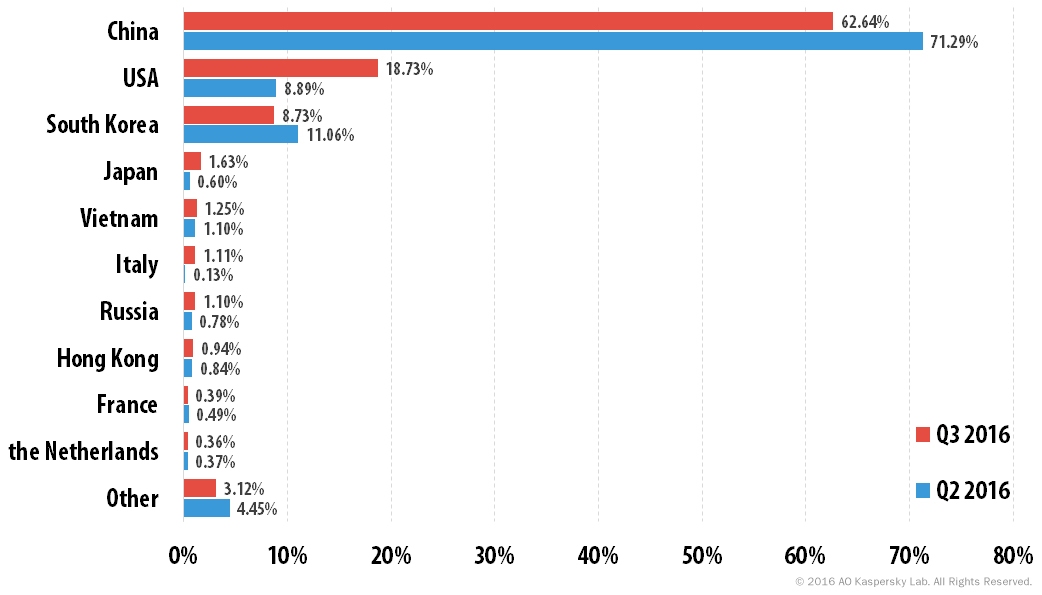

problemet är internationellt. Kaspersky Lab säger att från juli till September var de bästa länderna som var värd för offer som riktades mot DDoS-attacker Kina, USA och Sydkorea. Det sade syn översvämningar fortfarande den i särklass vanligaste typen av DDoS-attack.

DDoS-attacker: mest riktade länder

relaterade arresteringar fortsätter

men Europol säger att relaterade DDoS-störningsinsatser pågår. ”Leverantörer tar mer ansvar för säkerheten och hälsan i sina egna nätverk och tjänster”, enligt IOCTA-rapporten. Dessutom upptäcker och filtrerar Internetleverantörer aktivt DDoS-attacker, implementerar standarder som BCP38 för att minska IP-spoofing, upptäcka bedrägliga inloggningar och annan skadlig aktivitet.”

brottsbekämpande organ fortsätter också att undersöka stresser / booter-tjänster såväl som deras användare. Men säkerhetsexperter säger att sådana ansträngningar är komplicerade delvis av den relativa lätthet med vilken sådana tjänster kan utformas, värd eller anskaffas, liksom de kriminella vinster som ska göras genom att köra en stresser/booter-tjänst.

förra året, till exempel, som en del av ”Operation Vivarium” brittisk polis arresterade fyra personer – en 15-årig, 16-årig och två 18-åringar-misstänkt för att ha använt Lizard Squad ’ s Lizard Stresser DDoS-on-demand – tjänst. Polisen sade de misstänkta köpte attack tid ” med hjälp av alternativa betalningstjänster såsom Bitcoin i ett försök att förbli anonym.”

tidigare arresteringar av stresser/booter-inklusive misstänkta ledare bakom Lizard Squad-gruppen-avslöjade i vissa fall att de också var juridiskt sett bara barn, åtminstone när de först designade och började sälja sådana tjänster.

Titanium Stresser Admin åberopar sig skyldig

detsamma gäller för 19-årige Adam Mudd i England, som sprang ”Titanium Stresser”, en tjänst som polisen säger tappades av internationella användare för att starta 1.8 miljoner attacker över två år.

Den Okt. 21, Mudd erkände sig skyldig vid Central Criminal Court of England och Wales i London-mer känd som Old Bailey – till tre relaterade anklagelser: två räkningar av datormissbruk, relaterade till att skapa och administrera hans stressorverktyg; och en räkning av penningtvätt i förhållande till ekonomiska vinster som gjorts via hans stressorverktyg som används av andra. Han erkände också att han attackerade sin gamla högskola-som en elev som studerade datavetenskap – medan han testade sitt verktyg.

enligt Englands Eastern Region Special Operations Unit, tjänade Mudd mer än 300 000 (365 000 dollar) innan han fyllde 18 år och hävdade att från September 2013 till mars 2015 användes hans tjänst för att starta 1,8 miljoner attacker. Åklagare sade i domstol att han först utvecklade programvaran när han bara var 15 år gammal och att han själv använde den 594 gånger mot 181 enskilda IP – adresser, med användarnamnet ”themuddfamily”, Storbritanniens Evening Standard – rapporter och tillade att tjänsten loggade varje attack-och relaterat användarnamn-att det lanserades.

ödlor lärde sig från Mudd

de sa också att Mudds programvara kopierades av Lizard Squad och blev grunden för sin Lizard Stresser-tjänst.

Mudd har befriats mot borgen-på villkor att inte använda några internetanslutna enheter-fram till Dec. 16, när han står inför Domen, och domare Michael Topolski indikerade att han kan tjäna tid i en ung brottsling institution, Evening Standard rapporter. Det tillägger att Mudds advokat, Ben Cooper, berättade för domstolen att hans klient har diagnostiserats som autistisk, för närvarande genomgår psykologisk utvärdering, bor hos sina föräldrar och arbetar som hotellportier.

”Adam Mudds fall är beklagligt, för den här unga mannen har tydligt mycket skicklighet, men han har utnyttjat den talangen för personlig vinning på bekostnad av andra”, säger Detektivinspektör Martin Peters, chef för Eastern Region Special Operations Unit: s cyberbrottslag, som arresterade Mudd, i ett uttalande utfärdat efter att den misstänkte erkände sig skyldig.

” vi vill klargöra att det inte är vår önskan att onödigt kriminalisera ungdomar, men vill utnyttja dessa färdigheter innan de accelererar till brott,” tillade Peters.