Mobile Geräte, die wertvoll, teuer und sowohl dünn als auch leicht genug für klebrige Finger sind, sind weltweit ein ständiges Ziel für Diebe.

Smartphones und Tablets sind eine Investition und im Laufe der Zeit zu einem Schlüssel für unser digitales Königreich mit verbundenen E-Mail-Konten, sozialen Medien und Cloud-Diensten geworden – was ihren Wert nicht nur in der Hardware selbst widerspiegelt, sondern auch als potenzielle Möglichkeit, Ihre persönliche Sicherheit zu gefährden und Ihre digitale Identität zu entführen.

Technologieanbieter haben dies erkannt und auf den meisten wichtigen Plattformen können Sie Apps und Dienste finden, um Geräte aus der Ferne zu verfolgen und zu löschen, wenn sie gestohlen werden oder verloren gehen – wie Apples Find my iPhone Service in der Cloud und Googles Find my Phone Service, der Ihr Gerät über GPS verfolgen, den Bildschirm sperren oder das Gerät aus der Ferne sperren kann.

Allerdings kennt oder nutzt nicht jeder diese Systeme und es gibt immer noch einen riesigen Markt für gestohlene Waren. Aber was passiert, wenn Ihr iPhone gestohlen wird? Wo landet es – und wie wird es für den Weiterverkauf freigegeben?

Dies sind die Fragen, die Forscher von Trend Micro am Dienstag zu beantworten versucht haben.

Im Mai 2016 stieß das Team auf eine Operation, bei der Bedrohungsakteure Tools und Dienste anboten, um iCloud-Konten zu öffnen und gestohlene iPhones freizuschalten.

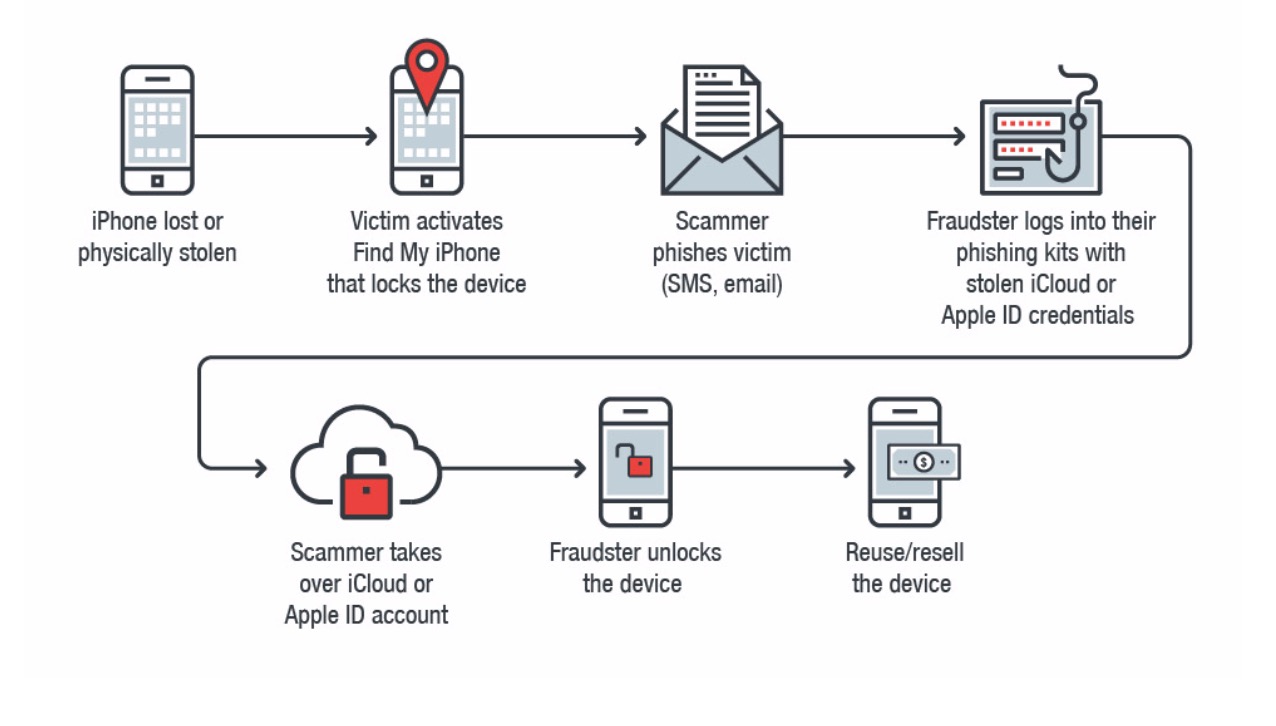

Trend Micro untersuchte weiter und stellte fest, dass die Angriffskette im Kern die Panik eines Opfers nutzt, um diese Geräte zu übernehmen.

Der erste Schritt besteht darin, eine gefälschte Apple-E-Mail oder SMS-Nachricht zu senden, die das Opfer darüber informiert, dass sein Gerät wiederhergestellt wurde. Zweifellos verzweifelt, um ihr Gerät zurückzubekommen, Das Opfer klickt dann auf einen Link, für den seine iCloud-Kontoanmeldeinformationen erforderlich sind.

Diese gestohlenen Details werden dann verwendet, um auf das iCloud-Konto zuzugreifen und es zu kompromittieren, und erneut verwendet, um das gestohlene iPhone zu entsperren.

„Diese Apple iCloud-Phisher betreiben ihr Geschäft mit einer Reihe von Cyberkriminellen-Tools, darunter magicApp, Applekit und Find My iPhone (FMI.php) Framework zur Automatisierung von iCloud-Entsperrungen, um das Gerät in unterirdischen und grauen Märkten weiterzuverkaufen „, sagen die Forscher.

Das Team untersuchte drei solcher Dienste online und stellte fest, dass sie zwar einen globalen Kundenstamm von Dieben hatten, aber auch Server zum Senden von Phishing-Nachrichten vermieteten. Die Gruppen hinter diesen Diensten scheinen im Kosovo, auf den Philippinen, in Indien und in Nordafrika ansässig zu sein.

Sobald ein Tool gekauft wurde, kann das Ziel-iCloud-Konto entführt, Inhalte für andere schädliche Aktivitäten heruntergeladen und auch vollständig gelöscht werden.

Es war oft der Fall, dass alle drei großen Exploit-Kits, magicApp, Applekit und Find My iPhone – ein FMI.PHP-Framework, das den legitimen Apple-Dienst verkörpert – würde zur gleichen Zeit verwendet werden.

Ein Teil des in diesen Tools vorhandenen Codes wird auch in einem offenen GitHub-Repository gehostet.

Angreifer werden per E-Mail benachrichtigt, wenn ein Phishing-Versuch erfolgreich ist. Wenn ein Opfer auf die Phishing-Kampagne hereinfällt und seine Anmeldeinformationen auf der betrügerischen Seite eingibt, werden iCloud-Informationen wie Handynummern, Passcode-Länge, ID, GPS-Standort und die Antwort darauf, ob gerade ein Wipe ausgeführt wird, von den Angreifern erfasst.

Während die FM1.PHP-Skript bietet Phishing-Funktionen, Applekit erstellt ein Netzwerk von entführten Geräten und magicApp automatisiert das Entsperren des iPhones.

Einmal entsperrt, kann die Software auch von Angreifern verwendet werden, um Phishing-Nachrichten zu senden und gefälschte GPS-Standorte für gestohlene Geräte einzurichten, was ein Opfer weiter dazu verleiten kann, zu glauben, dass sein Gerät gefunden wurde.

Zusammen können die Tools verwendet werden, um Apples Dienste abzuschneiden, das gestohlene Gerät von jeglichen Links zu einem Vorbesitzer zu befreien und das iPhone für den Weiterverkauf in anderen Märkten vorzubereiten.

„So wie das Internet den Zugriff auf Informationen und die Art und Weise, wie Unternehmen geführt werden, weiterentwickelt hat, hat es auch das Gesicht der Kriminalität verwischt“, sagt Trend Micro. „Es ist nicht mehr auf den stationären Diebstahl beschränkt. Die Online-Tools, die wir gesehen haben, zeigen, wie traditionelle Verbrechen und Cyberkriminalität konzertiert zusammenarbeiten oder sich sogar gegenseitig stärken können.“

Wenn Sie ein gebrauchtes Gerät kaufen, sollten Sie überprüfen, ob es nicht auf die schwarze Liste gesetzt oder gestohlen wurde, damit Sie diese Art von Betrieb nicht versehentlich finanzieren. In den USA können Sie die CTIA-Website verwenden, um die IMEI eines Geräts zu überprüfen, um sicherzustellen, dass es nicht als verloren oder gestohlen gemeldet wurde.

Es werden keine Schwachstellen oder Fehler ausgenutzt, um diese kriminellen Kampagnen durchzuführen, aber Apple wurde auf die Forschung aufmerksam gemacht und kann diese Informationen möglicherweise verwenden, um seine Tracking- und Fernsperrdienste zu verbessern.

Vorherige und verwandte Abdeckung

Locky Ransomware, die auf Krankenhäuser abzielt, entwickelt sich weiter

Die Autoren der Malware haben einige neue Tricks hinzugefügt, um eine Erkennung zu vermeiden.

IoT-Geräte sind eine Zeitbombe der Unternehmenssicherheit

Die Mehrheit der Unternehmensakteure kann IoT-Geräte in ihren Netzwerken nicht identifizieren – aber das ist erst der Anfang.

Ethereum-Benutzer nutzt versehentlich eine große Sicherheitsanfälligkeit aus, sperrt Brieftaschen

Brieftaschen werden eingefroren, während Parity an einer Lösung arbeitet.