mobiililaitteet, jotka ovat arvokkaita, kalliita ja sekä ohuita että riittävän kevyitä tahmaisille sormille, ovat varkaiden jatkuva kohde maailmanlaajuisesti.

älypuhelimet ja tabletit ovat investointi ja ajan myötä niistä on tullut avain digitaaliseen valtakuntaamme, johon on liitetty sähköpostitilejä, sosiaalista mediaa ja pilvipalveluita.niiden arvo ei ole vain itse laitteistossa, vaan myös mahdollisena keinona vaarantaa henkilökohtainen turvallisuutesi ja kaapata digitaalinen identiteettisi.

teknologiatoimittajat ovat tunnistaneet tämän ja useimmilta suurimmilta alustoilta löytyy sovelluksia ja palveluita, joilla voi etänä seurata ja pyyhkiä laitteita, jos ne varastetaan tai katoavat-kuten Applen Find my iPhone-palvelu pilvessä ja Googlen Find my Phone-palvelu, joka voi seurata laitetta GPS: n kautta, lukita näytön tai muurata laitteen etänä.

kaikki eivät kuitenkaan tunne näitä järjestelmiä tai käytä niitä, ja varastetulle tavaralle on edelleen laajat markkinat. Mutta mitä tapahtuu, kun iPhone varastetaan? Mihin se päätyy – ja miten se on hyväksytty jälleenmyyntiin?

näihin kysymyksiin Trend Micron tutkijat ovat tiistaina yrittäneet vastata.

toukokuussa 2016 ryhmä törmäsi operaatioon, jossa uhkaajat tarjosivat työkaluja ja palveluita iCloud-tilien avaamiseen ja varastettujen iPhonejen avaamiseen.

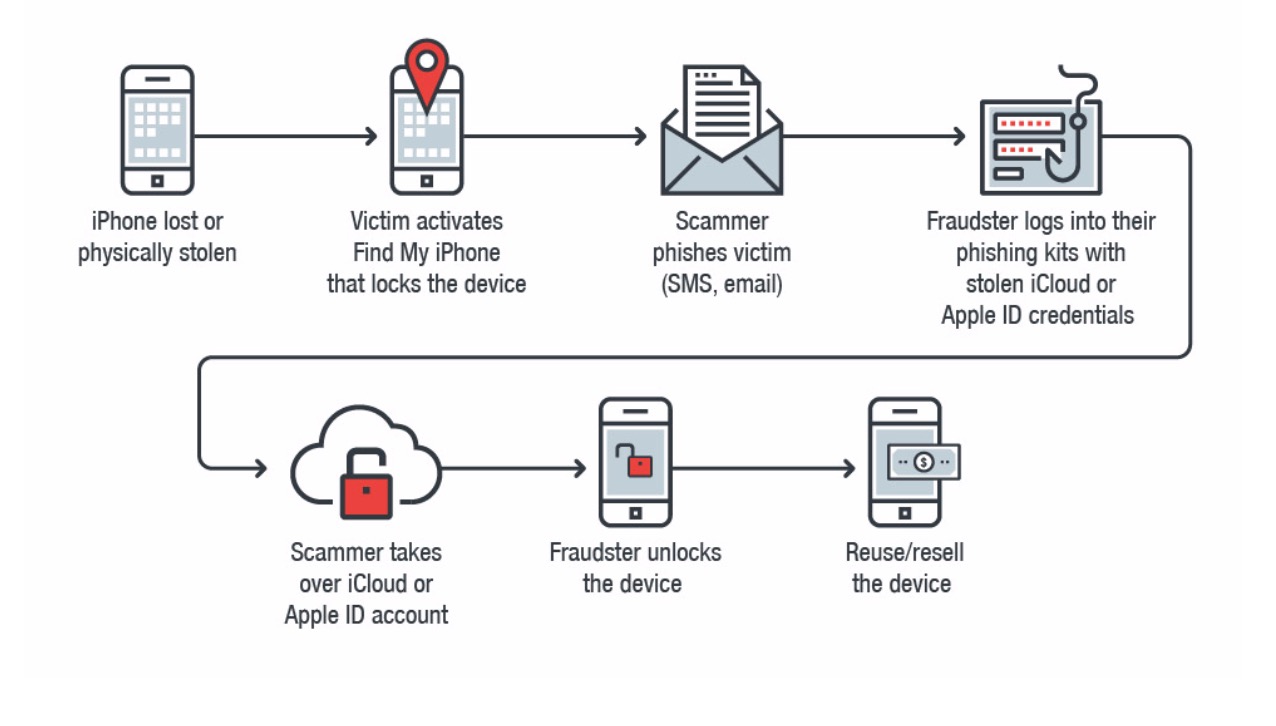

jatkotutkimuksissa Trend Micro havaitsi, että ytimessä hyökkäysketju valjastaa uhrin paniikin vallatakseen nämä laitteet.

ensimmäinen askel on lähettää huijattu Apple-sähköposti tai-tekstiviesti, jossa ilmoitetaan uhrille, että heidän laitteensa on saatu takaisin. Epäilemättä epätoivoisesti saada laitteensa takaisin, uhri sitten napsauttaa linkkiä, joka vaatii iCloud tilin tunnukset.

näitä varastettuja tietoja käytetään sitten iCloud-tilin käyttämiseen ja vaarantamiseen, ja niitä käytetään uudelleen varastetun iPhonen avaamiseen — katkaisemalla mahdollisuus etäseurantaan iPhoneen tai bricking siihen kokonaan.

” nämä Applen iCloud-tietojenkalastelijat hoitavat liiketoimintaansa käyttämällä kyberrikollisuustyökaluja, joihin kuuluvat MagicApp, Applekit ja Find My iPhone (FMI.php) puitteet automatisoida iCloud avaa voidakseen myydä laitteen maanalaisilla ja harmailla markkinoilla,” tutkijat sanovat.

ryhmä tutki kolmea tällaista palvelua verkossa ja havaitsi, että vaikka heillä oli maailmanlaajuinen varkaiden asiakaskunta, he myös vuokrasivat palvelimia tietojenkalasteluviestien lähettämiseen. Näiden palvelujen takana olevat ryhmät näyttävät toimivan Kosovossa, Filippiineillä, Intiassa ja Pohjois-Afrikassa.

kun työkalu on ostettu, kohde iCloud-tili voidaan kaapata, sisältö ladata muita haitallisia toimintoja varten ja myös poistaa suoraan.

usein kävi niin, että kaikki kolme suurta hyväksikäyttöpakettia, MagicApp, Applekit ja Find My iPhone-FMI.php framework, joka tekeytyy lailliseksi Applen palveluksi — Olisi käytössä samaan aikaan.

osa näissä työkaluissa esiintyvästä koodista on myös Isännöity avoimessa GitHub-arkistossa.

hyökkääjille ilmoitetaan sähköpostitse, kun tietojenkalasteluyritys onnistuu. Jos uhri lankeaa tietojenkalastelukampanjaan ja syöttää tunnuksensa vilpilliselle sivulle, hyökkääjät nappaavat iCloud-tiedot, kuten matkapuhelinnumerot, salasanan pituuden, henkilöllisyystodistuksen, GPS-sijainnin ja vastauksen siihen, onko pyyhkiminen parhaillaan käynnissä.

kun taas FM1.php script tarjoaa tietojenkalastelumahdollisuuksia, Applekit luo kaapattujen laitteiden verkon ja MagicApp automatisoi iPhonen lukituksen.

kun ohjelmisto on avattu, hyökkääjät voivat käyttää ohjelmistoa myös tietojenkalasteluviestien lähettämiseen ja väärennettyjen GPS-sijaintien luomiseen varastetuille laitteille, mikä voi edelleen huijata uhrin uskomaan laitteensa löytyneen.

yhdessä työkalujen avulla voidaan katkaista Applen palvelut, puhdistaa varastetusta laitteesta kaikki linkki aiempaan omistajaan ja valmistaa iPhone jälleenmyyntiin muilla markkinoilla.

”samalla kun internet on kehittänyt tapaa, jolla tietoa saadaan ja miten yrityksiä johdetaan, se on myös hämärtänyt rikollisuuden kasvoja”, Trend Micro sanoo. ”Se ei rajoitu enää kivijalkavarkauksiin. Näkemämme verkkotyökalut osoittavat, kuinka perinteiset rikokset ja verkkorikollisuus voivat toimia yhdessä-tai jopa vahvistaa toisiaan.”

jos ostaa käytetyn laitteen, kannattaa tarkistaa, ettei sitä ole laitettu mustalle listalle tai varastettu, jotta ei tahattomasti rahoiteta tällaista toimintaa. Yhdysvalloissa, voit käyttää CTIA verkkosivuilla tarkistaa laitteen IMEI varmista, että se ei ole ilmoitettu kadonneeksi tai varastetuksi.

näiden rikollisten kampanjoiden toteuttamisessa ei ole haavoittuvuuksia tai vikoja, mutta Apple on saanut tiedon tutkimuksesta ja saattaa pystyä käyttämään näitä tietoja seurantapalvelujensa ja etälukituspalvelujensa parantamiseen.

Edellinen ja siihen liittyvä kattavuus

sairaaloihin kohdistuva Locky ransomware kehittyy

haittaohjelman tekijät ovat lisänneet muutamia uusia temppuja paljastumisen välttämiseksi.

IoT-laitteet ovat yritysturvallisuuden aikapommi

suurin osa yrityspelaajista ei pysty tunnistamaan IoT-laitteita verkoissaan – mutta se on vasta alkua.

Ethereum käyttäjä hyödyntää vahingossa suurta haavoittuvuutta, lukitsee lompakot

lompakot jäädytetään pariteetin toimiessa ratkaisuna.