a mobil eszközök, amelyek értékesek, drágák, és mind vékonyak, mind könnyűek ahhoz, hogy ragadós ujjak legyenek, a tolvajok állandó célpontjai világszerte.

az okostelefonok és táblagépek befektetést jelentenek, és idővel kulcsfontosságúvá váltak a digitális birodalmunkban, összekapcsolt e-mail fiókokkal, közösségi médiával és felhőszolgáltatásokkal-értéküket nemcsak a hardverben, hanem a személyes biztonság veszélyeztetésének és a digitális identitás eltérítésének potenciális módjaként is.

a technológiai gyártók felismerték ezt, és a legtöbb nagy platformon olyan alkalmazásokat és szolgáltatásokat találhat, amelyek távolról nyomon követhetik és törölhetik az eszközöket, ha ellopják vagy eltűnnek-például az Apple Find My iPhone szolgáltatását a felhőben és a Google Find My Phone szolgáltatását, amelyek nyomon követhetik a készüléket GPS-en keresztül, zárolhatják a képernyőt, vagy távolról téglázhatják az eszközt.

azonban nem mindenki ismeri vagy használja ezeket a rendszereket, és még mindig hatalmas piac van a lopott áruk számára. De mi történik, ha ellopják az iPhone-ját? Hol ér véget – és hogyan történik a viszonteladás?

ezek azok a kérdések, amelyeket kedden a Trend Micro kutatói megpróbáltak megválaszolni.

2016 májusában a csapat egy olyan műveletbe botlott, amelyben a fenyegetés szereplői eszközöket és szolgáltatásokat kínáltak az iCloud-fiókok megnyitására és az ellopott iPhone-ok feloldására.

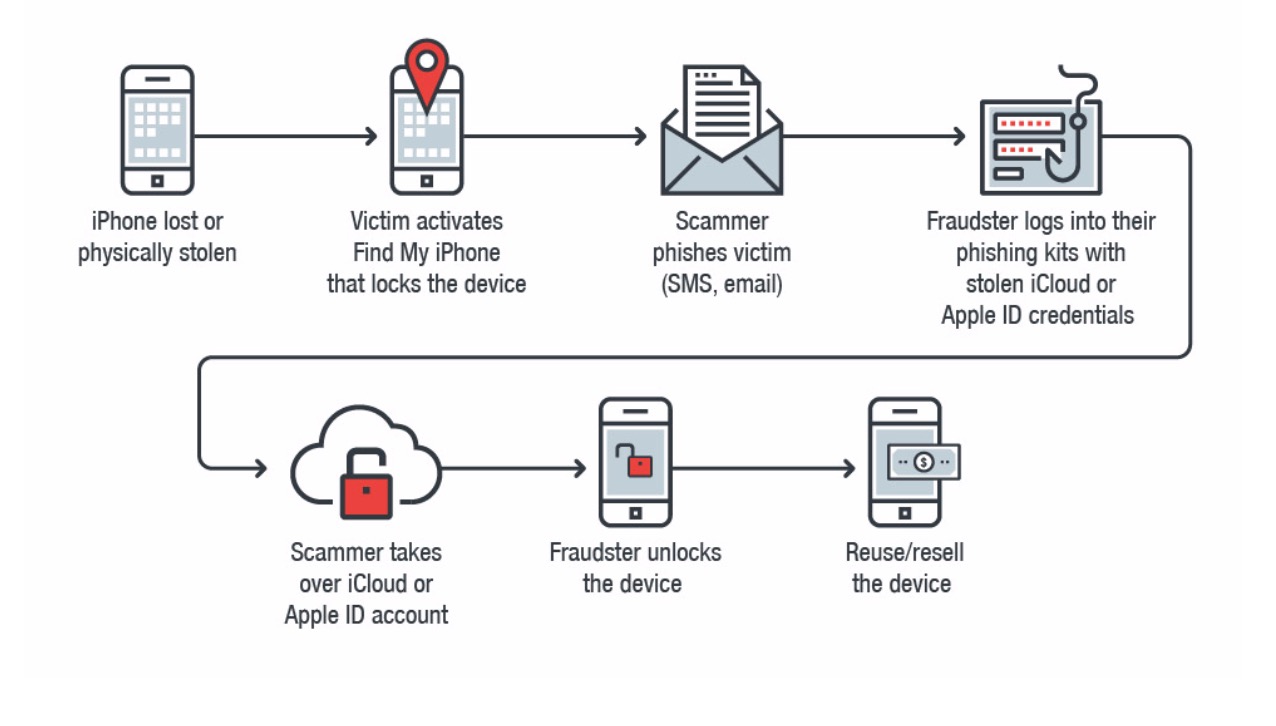

tovább vizsgálva a Trend Micro megállapította, hogy a támadási lánc magjában az áldozat pánikját használja fel, hogy átvegye ezeket az eszközöket.

az első lépés egy hamis Apple e-mail vagy SMS üzenet küldése, amelyben értesíti az áldozatot arról, hogy eszközét helyreállították. Nem kétséges, kétségbeesett, hogy a készülék vissza, az áldozat, majd rákattint egy linkre, amely megköveteli a iCloud fiók hitelesítő adatait.

ezeket az ellopott adatokat az iCloud-fiók eléréséhez és veszélyeztetéséhez használják, majd újra felhasználják az ellopott iPhone feloldásához-elvágva az iPhone távoli követésének vagy teljes téglázásának lehetőségét.

“ezek az Apple iCloud adathalászok egy sor kiberbűnözői eszközt használnak, amelyek magukban foglalják a MagicApp-ot, az Applekit-et és a Find My iPhone-t (FMI).php) keretrendszer az iCloud feloldásának automatizálására annak érdekében, hogy a készüléket a föld alatti és a szürke piacokon értékesítsék” – mondják a kutatók.

három ilyen szolgáltatást vizsgáltak meg online, és megállapították, hogy bár globális ügyfélkörük van a tolvajoknak, szervereket is béreltek adathalász üzenetek küldésére. Úgy tűnik, hogy a szolgálatok mögött álló csoportok Koszovóban, a Fülöp-szigeteken, Indiában és Észak-Afrikában találhatók.

miután megvásárolt egy eszközt, a cél iCloud-fiók eltéríthető, A tartalom letölthető más rosszindulatú tevékenységekhez, és egyenesen törölhető.

gyakran előfordult, hogy mindhárom nagy exploit készlet, a MagicApp, az Applekit és a Find My iPhone-egy FMI.php keretrendszer, amely megszemélyesíti a törvényes Apple szolgáltatás – lenne használatban ugyanabban az időben.

az ezekben az eszközökben található kód egy része szintén egy nyitott GitHub adattárban található.

a támadókat e-mailben értesítik, ha az adathalász kísérlet sikeres. Ha az áldozat bedől az adathalász kampánynak, és beírja a hitelesítő adatait a csalárd oldalra, az iCloud-információkat, beleértve a mobiltelefonszámokat, a jelszó hosszát, az azonosítót, a GPS-helyet és a választ arra, hogy a Törlés folyamatban van-e, a támadók megragadják.

míg az FM1.a php script adathalász képességeket biztosít, az Applekit eltérített eszközök hálózatát hozza létre, a MagicApp pedig automatizálja az iPhone feloldását.

a szoftver feloldása után a támadók adathalász üzenetek küldésére is használhatják a szoftvert, és hamis GPS-helyeket állíthatnak fel az ellopott eszközök számára, ami tovább ronthatja az áldozatot abban, hogy azt higgyék, megtalálták az eszközüket.

az eszközök együttesen felhasználhatók az Apple szolgáltatásainak megszakítására, az ellopott eszköz törlésére az előző tulajdonosra mutató linkektől, és az iPhone előkészítésére más piacokon történő viszonteladásra.

“ahogy az internet fejlődött az információhoz való hozzáférés és a vállalkozások lebonyolításának módjában, úgy elmosódott a bűnözés arca is” – mondja a Trend Micro. “Ez már nem korlátozódik a tégla-és habarcs lopásra. Az általunk látott online eszközök megmutatják, hogy a hagyományos bűnözés és a számítógépes bűnözés hogyan működhet összehangoltan-vagy akár erősítheti egymást.”

ha használt eszközt vásárol, ellenőrizze, hogy nem került-e feketelistára vagy ellopták-e, így véletlenül nem finanszírozza az ilyen típusú műveleteket. Az Egyesült Államokban a CTIA webhelyén ellenőrizheti az eszköz IMEI-jét, hogy megbizonyosodjon arról, hogy nem jelentették-e az elveszett vagy ellopott eszközt.

nincsenek olyan sebezhetőségek vagy hibák, amelyek kihasználnák ezeket a bűnözői kampányokat, de az Apple tudomást szerzett a kutatásról, és ezeket az információkat felhasználhatja nyomon követési és távoli zárolási szolgáltatásainak javítására.

előző és kapcsolódó lefedettség

Locky ransomware használt cél kórházak fejlődik

a malware szerzői néhány új trükköt adtak hozzá, hogy elkerüljék a felderítést.

az IoT eszközök egy vállalati biztonsági időzített bomba

a vállalati játékosok többsége nem tudja azonosítani az IoT eszközöket a hálózatán-de ez csak a kezdet.

Ethereum felhasználó véletlenül kihasználja jelentős biztonsági rés, zárak pénztárca

pénztárcák fagyasztva, míg paritás működik a megoldás.