mobiele apparaten, die waardevol, duur en dun en licht genoeg zijn voor kleverige vingers, zijn een constant doelwit voor dieven wereldwijd.

Smartphones en tablets zijn een investering en in de loop van de tijd zijn ze uitgegroeid tot een sleutel tot ons digitale Koninkrijk met verbonden e-mailaccounts, sociale media en clouddiensten-waardoor hun waarde niet alleen in de hardware zelf, maar ook als een potentiële manier om uw persoonlijke veiligheid in gevaar te brengen en uw digitale identiteit te kapen.

technologieleveranciers hebben dit herkend en op de meeste grote platforms kunt u apps en services vinden om apparaten op afstand te volgen en te wissen als ze gestolen of vermist worden-zoals Apple ’s Zoek mijn iPhone-service in de cloud en Google’ s Zoek mijn telefoon-service, die uw apparaat kan volgen via GPS, het scherm vergrendelen of het apparaat op afstand kan briken.

echter, niet iedereen kent of gebruikt deze systemen en er is nog steeds een grote markt voor gestolen goederen. Maar wat gebeurt er als je iPhone wordt gestolen? Waar eindigt het — en hoe wordt het vrijgegeven voor wederverkoop?

dit zijn de vragen die de onderzoekers van Trend Micro dinsdag hebben proberen te beantwoorden.

in Mei 2016 stuitte het team op een operatie waarbij dreigingsactoren tools en diensten aanbood om iCloud-accounts te openen en gestolen iPhones te ontgrendelen.

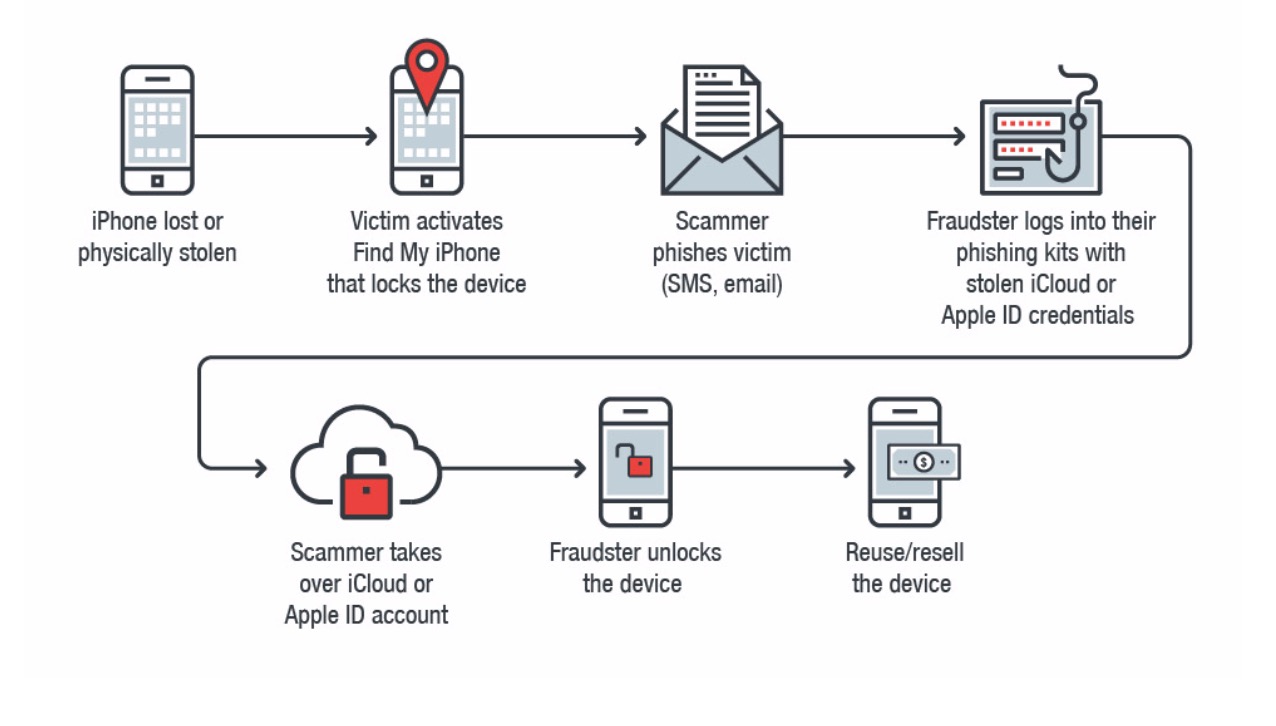

verder onderzoek verrichtte Trend Micro dat in de kern de aanvalsketen de paniek van een slachtoffer benut om deze apparaten over te nemen.

de eerste stap is om een vervalste Apple e-mail of SMS-bericht te sturen, de kennisgeving van het slachtoffer dat hun apparaat is hersteld. Ongetwijfeld wanhopig om hun apparaat terug te krijgen, het slachtoffer klikt vervolgens op een link die hun iCloud-accountgegevens vereist.

deze gestolen gegevens worden vervolgens gebruikt om toegang te krijgen tot de iCloud-account en deze in gevaar te brengen en worden opnieuw gebruikt om de gestolen iPhone te ontgrendelen.

” deze Apple iCloud phishers runnen hun bedrijf met behulp van een set van cybercrimineel tools waaronder MagicApp, Applekit, en Find My iPhone (FMI.php) framework om iCloud te automatiseren ontsluit om het apparaat te verkopen in de ondergrondse en grijze markten, ” de onderzoekers zeggen.

het team verkende drie dergelijke diensten online en ontdekte dat hoewel ze een wereldwijd klantenbestand van dieven hadden, ze ook servers verhuurde om phishingberichten te verzenden. De groepen achter deze diensten lijken te zijn gevestigd in Kosovo, de Filippijnen, India en Noord-Afrika.

zodra een tool is aangeschaft, kan het doel iCloud-account worden gekaapt, inhoud worden gedownload voor andere kwaadaardige activiteiten, en ook direct worden verwijderd.

het was vaak het geval dat alle drie de grote exploit kits, MagicApp, Applekit, en Find My iPhone-een FMI.php framework dat de legitieme Apple service imiteert-zou in gebruik zijn op hetzelfde moment.

sommige van de code die aanwezig is in deze tools worden ook gehost op een open GitHub repository.

aanvallers worden per e-mail op de hoogte gebracht wanneer een phishingpoging succesvol is. Als een slachtoffer valt voor de phishing-campagne en voert hun referenties op de frauduleuze pagina, iCloud informatie, waaronder mobiele telefoonnummers, toegangscode lengte, ID, GPS-locatie, en het antwoord op de vraag of een veeg is momenteel in uitvoering wordt gegrepen door de aanvallers.

terwijl de FM1.php script biedt phishing mogelijkheden, Applekit creëert een netwerk van gekaapte apparaten, en MagicApp automatiseert iPhone ontgrendelen.

eenmaal ontgrendeld, kan de software ook worden gebruikt door aanvallers om phishing-berichten te verzenden en valse GPS-locaties op te zetten voor gestolen apparaten, die een slachtoffer verder kunnen misleiden om te geloven dat hun apparaat was gevonden.

samen kunnen de tools worden gebruikt om de diensten van Apple af te snijden, het gestolen apparaat te wissen van een link naar een vorige eigenaar, en de iPhone klaar te maken voor wederverkoop in andere markten.

“net zoals het internet de manier waarop informatie wordt benaderd en hoe bedrijven worden geleid heeft geëvolueerd, heeft het ook het gezicht van criminaliteit vervaagd,” zegt Trend Micro. “Het is niet langer beperkt tot de brick-and – mortar diefstal. De online tools die we hebben gezien laten zien hoe traditionele misdaad en cybercriminaliteit kunnen samenwerken-of zelfs elkaar versterken.”

als u een tweedehands apparaat koopt, moet u controleren of het niet op de zwarte lijst staat of gestolen is, zodat u dit soort operaties niet per ongeluk financiert. In de VS kunt u de CTIA-website gebruiken om IMEI van een apparaat te controleren om ervoor te zorgen dat het niet is gemeld als verloren of gestolen.

er zijn geen kwetsbaarheden of bugs die worden gebruikt om deze criminele campagnes uit te voeren, maar Apple is op de hoogte gesteld van het onderzoek en kan deze informatie mogelijk gebruiken om zijn tracking-en vergrendelingsdiensten op afstand te verbeteren.

vorige en gerelateerde dekking

Locky ransomware gebruikt om ziekenhuizen te richten evolueert

de auteurs van de malware hebben een paar nieuwe trucs toegevoegd om detectie te voorkomen.

IoT-apparaten zijn een enterprise security time bomb

de meerderheid van de enterprise-spelers kunnen IoT-apparaten op hun netwerken niet identificeren – maar dat is nog maar het begin.

Ethereum gebruiker maakt per ongeluk gebruik van grote kwetsbaarheid, vergrendelt portefeuilles

portefeuilles worden bevroren terwijl pariteit werkt op een oplossing.