mobila enheter, som är värdefulla, dyra och både tunna och lätta nog för klibbiga fingrar, är ett konstant mål för tjuvar över hela världen.

Smartphones och surfplattor är en investering och med tiden har de blivit en nyckel till vårt digitala rike med anslutna e-postkonton, sociala medier och molntjänster-vilket gör deras värde inte bara i själva hårdvaran utan också som ett potentiellt sätt att äventyra din personliga säkerhet och kapa din digitala identitet.

teknikleverantörer har erkänt detta och på de flesta större plattformar kan du hitta appar och tjänster för att spåra och torka enheter på distans om de blir stulna eller saknas-till exempel Apples Find my iPhone-tjänst i molnet och Googles Find my Phone-tjänst, som kan spåra din enhet via GPS, låsa skärmen eller tegel enheten på distans.

men inte alla känner till eller använder dessa system och det finns fortfarande en stor marknad där ute för stulna varor. Men vad händer när din iPhone blir stulen? Var hamnar det – och hur rensas det för återförsäljning?

det här är de frågor som på tisdag har forskare från Trend Micro försökt svara på.

i maj 2016 snubblade laget över en operation där hotaktörer erbjöd verktyg och tjänster för att bryta öppna iCloud-konton och låsa upp stulna iPhones.

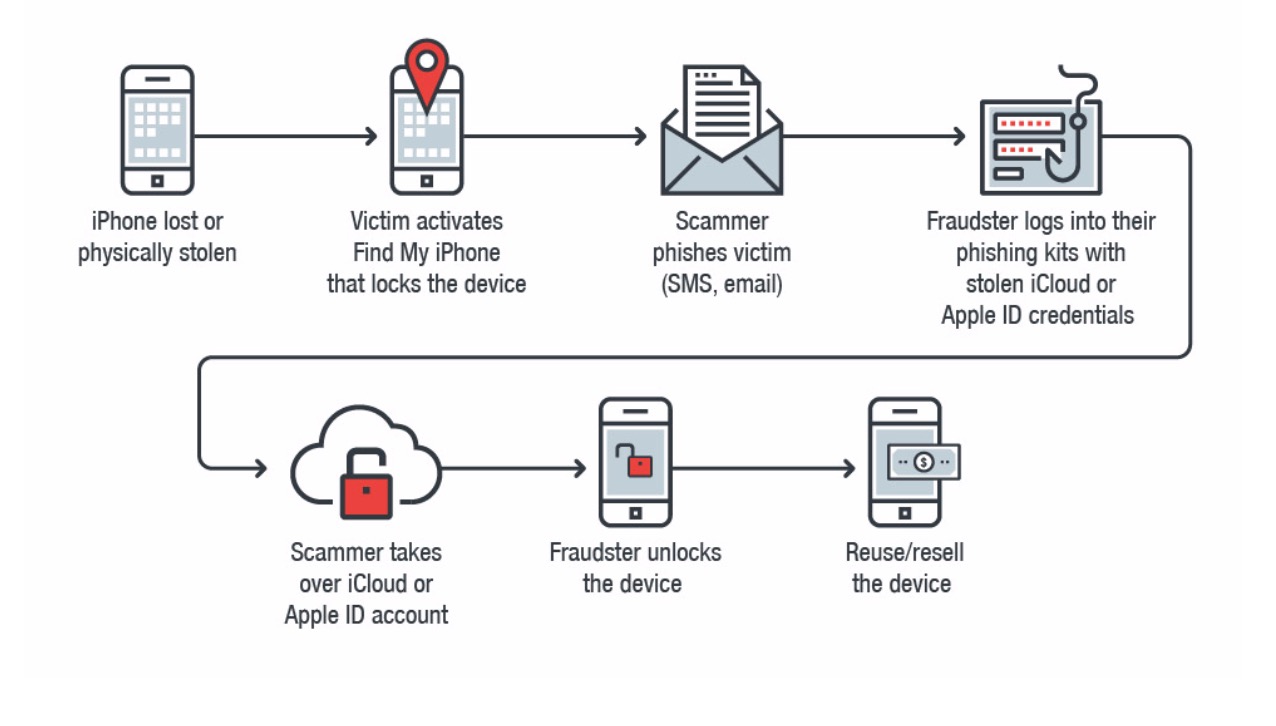

genom att undersöka vidare fann Trend Micro att kärnan i attackkedjan utnyttjar offrets panik för att ta över dessa enheter.

det första steget är att skicka ett falskt Apple-e-postmeddelande eller SMS-meddelande och meddela offret att deras enhet har återställts. Utan tvekan desperat att få sin enhet tillbaka, offret klickar sedan på en länk som kräver deras iCloud-kontouppgifter.

dessa stulna detaljer används sedan för att komma åt och kompromissa med iCloud-kontot och återanvändas för att låsa upp den stulna iPhone-skära av potentialen att fjärr spåra iPhone eller bricka den helt.

”dessa Apple iCloud phishers driver sin verksamhet med hjälp av en uppsättning cyberkriminella verktyg som inkluderar MagicApp, Applekit och hitta min iPhone (FMI.php) ramverk för att automatisera iCloud låser upp för att sälja enheten på underjordiska och grå marknader,” säger forskarna.

teamet undersökte tre sådana tjänster online och fann att medan de hade en global kundbas av tjuvar, hyrde de också ut servrar för att skicka phishing-meddelanden. Grupperna bakom dessa tjänster verkar vara baserade i Kosovo, Filippinerna, Indien och Nordafrika.

när ett verktyg har köpts kan mål iCloud-kontot kapas, innehåll laddas ner för andra skadliga aktiviteter och raderas också direkt.

det var ofta så att alla tre stora exploit kit, MagicApp, Applekit, och hitta min iPhone-en FMI.php-ramverk som efterliknar den legitima Apple-tjänsten-skulle användas samtidigt.

en del av koden som finns i dessa verktyg finns också på ett öppet GitHub-arkiv.

angripare meddelas via e-post när ett phishing-försök är en framgång. Om ett offer faller för phishing-kampanjen och anger sina uppgifter på den bedrägliga sidan, iCloud-information inklusive mobiltelefonnummer, lösenkodslängd, ID, GPS-plats och svaret på om en torka pågår för närvarande grips av angriparna.

medan FM1.php-skript ger phishing-funktioner, Applekit skapar ett nätverk av kapade enheter och MagicApp automatiserar iphone-upplåsning.

när den är upplåst kan programvaran också användas av angripare för att skicka phishing-meddelanden och ställa in falska GPS-platser för stulna enheter, vilket ytterligare kan lura ett offer att tro att deras enhet hade hittats.

tillsammans kan verktygen användas för att skära av Apples tjänster, rensa den stulna enheten av någon länk till en tidigare ägare och klara iPhone för återförsäljning på andra marknader.

”precis som internet har utvecklats hur information nås och hur företag bedrivs, har det också suddat ansiktet på brott”, säger Trend Micro. ”Det är inte längre begränsat till tegel-och mortelstölden. De onlineverktyg vi har sett visar hur traditionell brott och cyberbrott kan fungera samordnat-eller till och med stärka varandra.”

om du köper en begagnad enhet bör du kontrollera att den inte har svartlistats eller stulits så att du inte oavsiktligt finansierar denna typ av operation. I USA kan du använda CTIA-webbplatsen för att kontrollera en enhets IMEI för att se till att den inte har rapporterats förlorad eller stulen.

det finns inga sårbarheter eller buggar som utnyttjas för att genomföra dessa kriminella kampanjer, men Apple har blivit medvetna om forskningen och kanske kan använda denna information för att förbättra sina spårnings-och fjärrlåsningstjänster.

tidigare och relaterad täckning

Locky ransomware som används för att rikta sjukhus utvecklas

malware författare har lagt till några nya knep för att undvika upptäckt.

IoT-enheter är en tidsinställd bomb för företagssäkerhet

majoriteten av företagsspelare kan inte identifiera IoT-enheter i sina nätverk-men det är bara början.

Ethereum-användare utnyttjar oavsiktligt stor sårbarhet, låser plånböcker

plånböcker fryses medan paritet fungerar på en lösning.